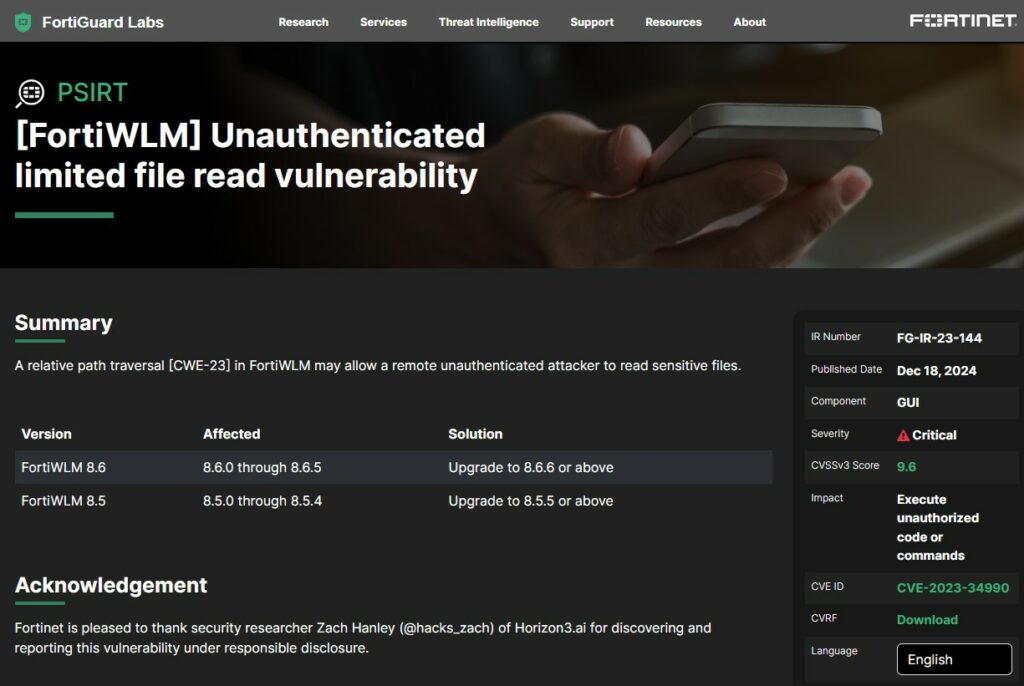

Fortinet ha recentemente rilasciato un avviso per una grave vulnerabilità di sicurezza che riguarda il FortiWLM (Wireless LAN Manager), già corretta con un aggiornamento. Questa falla, identificata come CVE-2023-34990, presenta un punteggio CVSS di 9.6 su 10, evidenziando la sua pericolosità.

La vulnerabilità sfrutta una debolezza di path traversal relativa (CWE-23), consentendo a un attaccante remoto non autenticato di leggere file sensibili sul sistema tramite richieste web specifiche. Inoltre, secondo una descrizione nel National Vulnerability Database del NIST, questa vulnerabilità può essere utilizzata anche per eseguire codice o comandi non autorizzati.

Le versioni impattate includono:

La scoperta di questa falla è stata attribuita al ricercatore di sicurezza Zach Hanley di Horizon3.ai.

Un attaccante potrebbe sfruttare CVE-2023-34990 per:

La gravità aumenta se la vulnerabilità viene combinata con un’altra falla, CVE-2023-48782 (CVSS 8.8), che consente l’esecuzione di codice remoto come root. Questa vulnerabilità è stata corretta anch’essa nella versione 8.6.6 di FortiWLM.

Oltre a FortiWLM, Fortinet ha risolto una vulnerabilità critica in FortiManager, identificata come CVE-2024-48889 (CVSS 7.2). Questa vulnerabilità, un’iniezione di comandi nel sistema operativo, permette a un attaccante remoto autenticato di eseguire codice non autorizzato tramite richieste FGFM appositamente create.

Le versioni interessate includono:

Fortinet ha anche specificato che vari modelli hardware, come 3000F, 3700G e altri, possono essere vulnerabili se la funzione “fmg-status” è attiva.

Fortinet è già stata nel mirino di attori malevoli in passato, e dispositivi come FortiWLM e FortiManager continuano ad essere obiettivi appetibili. Queste vulnerabilità dimostrano ancora una volta l’importanza di mantenere i dispositivi aggiornati e di applicare tempestivamente le patch di sicurezza. Gli amministratori di rete devono:

Questa serie di vulnerabilità sottolinea l’importanza di adottare un approccio proattivo alla sicurezza informatica. Sebbene Fortinet abbia messo a disposizione gli strumenti per mitigare queste minacce, spetta alle organizzazioni intervenire con tempestività per ridurre il rischio di esposizione ai cybercriminali. In un contesto di minacce sempre più evolute, restare un passo avanti significa investire nella protezione delle proprie infrastrutture IT con strategie mirate e aggiornamenti costanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…