Come sappiamo, esistono diverse tipologie di criminali informatici. Intanto esistono gli hacker etici e gli hacker criminali. All’interno degli hacker criminali esiste una moltitudine di dimensioni dove nello specifico, ci sono gruppi hacker finanziati dagli stati nazionali (o gruppi di minaccia persistente avanzata APT), che effettuano attacchi informatici per avere un vantaggio che può variare dal livello economico alla proprietà intellettuale.

Oggi parleremo di un gruppo National state molto conosciuto, che si dice sia affiliato al governo russo e più precisamente al GRU, ovvero la direzione principale dello stato maggiore delle forze armate della Federazione Russa. Si tratta di una agenzia di intelligence militare, la quale dispone e controlla di proprie unità e forze speciali. Oggi parleremo di SandWorm.

Questo gruppo è dotato di molte risorse, prende di mira principalmente i vicini della Federazione Russa come Ucraina, Estonia e Georgia. E’ comunemente indicato e riconosciuto da USA, Regno Unito e NATO come Sandworm ed è responsabile di alcuni dei più terribili attacchi informatici degli ultimi anni. Attacchi come NotPetya, Industroyer/Crash Override, Bad Rabbit e Olympic Destroyer sono stati tutti attribuiti a Sandworm.

Le sue tattiche, tecniche e procedure (TTPs) si sono sovrapposte a un altro noto gruppo di cyberspionaggio russo, i famosi FancyBear,

Ma ciò che rende Sandworm così terrificante è la sua propensione a prendere di mira i sistemi di controllo industriale (ICS) e il software di supervisione e acquisizione dati (SCADA). Questo genere di software è utilizzato nel settore energetico, negli ospedali, negli impianti di trattamento delle acque, nella produzione, nelle telecomunicazioni e nei trasporti, tra le altre utility.

Stuxnet è stato presumibilmente realizzato dalle intelligence degli Stati Uniti D’America ed Israele e lanciato per la volta nel 2010, anche se si pensa che sia in fase di sviluppo almeno dal 2005. Stuxnet prende di mira Siemens ICS, SCADA e controllori logici programmabili (PLC) ed è responsabile di aver causato danni sostanziali al programma nucleare iraniano. Si trattava di un malware altamente sofisticato che conteneva quattro vulnerabilità zero-day che sono state rivelate dopo l’analisi del codice.

Il resto del mondo è rimasto scioccato dalla distruttività di un attacco informatico a reti di una centrale nucleare così fortemente difese, nonché dalle capacità informatiche possedute dagli Stati Uniti. Probabilmente stimolata da questo evento, la Russia ha avviato la sua ricerca e lo sviluppo su tali armi informatiche, con vulnerabilità zero-day e malware specifico per i sistemi ICS.

Il 23 dicembre 2015, la Kyivoblenergo ucraina (nota anche come Ukrenergo), una società regionale di distribuzione di energia elettrica, ha segnalato interruzioni del servizio ai clienti. Ciò era dovuto a un attacco informatico che utilizzava il malware BlackEnergy, collegato a questo team di hacker del GRU.

I ricercatori della società di sicurezza informatica statunitense, FireEye, sono stati responsabili del nome dopo il reverse engineering e la decifrazione del malware BlackEnergy recuperato dagli attacchi a Ukrenergo. Il nome “Sandworm” deriva da un pezzo di codice presente nel malware che gli aggressori potevano utilizzare per rintracciare le vittime.

Un riferimento all’interno del malware aveva il nome di “arrakis02”, seguito da molti altri. Tutti erano riferimenti al romanzo di fantascienza del 1965 Dune di Frank Herbert. Nell’universo di Dune ci sono giganteschi vermi nella sabbia che vivono sotto la superficie, simili agli hacker che invadono le reti.

John Hultquist, ora Lead Intelligence Analyst presso FireEye, ha deciso che il nome Sandworm era un nome adatto a hacker così terribili che prendono di mira le infrastrutture civili.

Ulteriori attacchi malware di tipo wiper, hanno scosso l’Ucraina dopo che Sandworm (noto anche con il nome Telebots introdotto da ESET) ha continuato a utilizzare BlackEnergy e il suo malware wiper, Killdisk, per distruggere i dati su una serie di attacchi mirati contro istituzioni governative e società di media.

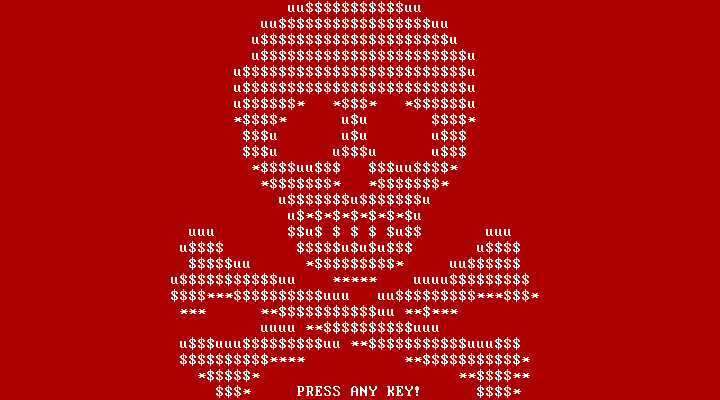

Durante alcuni attacchi, gli hacker si erano raffigurati in una immagine (riportata nella Figura 1), che strizzava l’occhio alla serie TV Amazon Prime, Mr. Robot, come degli hacktivisti e non come un gruppo APT. La cosa interessante è che nella serie televisiva Mr. Robot, gli hacker utilizzavano del malware su un conglomerato bancario globale, chiamato EvilCorp, cancellando i debiti di tutti e gettando nel caos l’economia mondiale.

Questo di fatto è stato molto simile all’attacco ransomware NotPetya che è costato alla comunità internazionale ben 10 miliardi di dollari, e si attesta come il singolo attacco informatico più costoso della storia.

Un anno dopo, il 17 dicembre 2016, la capitale ucraina Kiev è stata colpita da un blackout. Gli investigatori locali hanno successivamente confermato che l’interruzione dell’energia è stata causata da un attacco informatico.

Il malware era Industroyer, (ma è anche noto come Crash Override), il quale prese di mira gli ICS, facendolo rientrare come la seconda minaccia informatica della storia, dai tempi di Stuxnet.

Si è trattato di un incidente fondamentale nella storia degli attacchi informatici, poiché ha confermato che la Russia possiede le stesse capacità degli Stati Uniti, ma le ha utilizzate su infrastrutture civili ucraine, contrariamente ad un impianto di approvvigionamento di armi nucleari iraniano.

La rete elettrica di Kiev è rimasta offline per sei ore prima di essere ripristinata manualmente dagli ingegneri. Questo incidente ha inviato un messaggio al resto del mondo, la capacità offensiva informatica della Russia era una forza da non sottovalutare.

Sei mesi dopo agli eventi relativi ad Industroyer, il ransomware NotPetya è stato lanciato sull’Ucraina e su altre organizzazioni in tutto il mondo.

Decine di migliaia di sistemi in più di 65 paesi, inclusi quelli appartenenti a grandi aziende come Rosneft, Maersk, Merck, FedEx, Mondelez International, Nuance Communications, Reckitt Benckiser e Saint-Gobain. La principale concentrazione di vittime si trovava in Ucraina, nella sede di una società di software fiscale, ME Doc, il cui server di aggiornamento è stato utilizzato come vettore di infezione iniziale.

Le istituzioni governative ucraine, i trasporti pubblici, le banche e persino il sito di Chernobyl sono stati tutti messi fuori servizio.

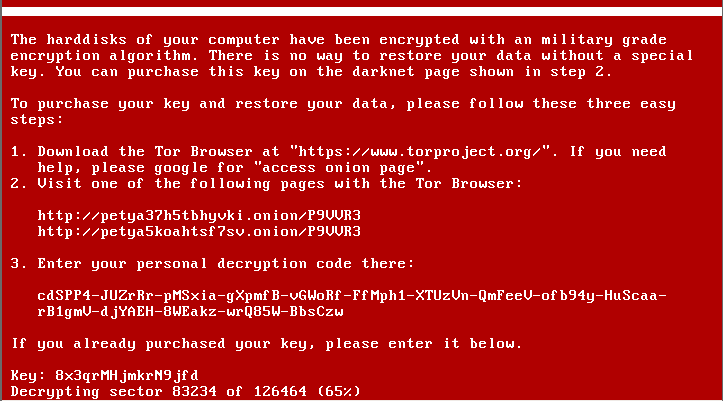

La voracità di NotPetya derivava dalla sua capacità di diffondere e crittografare il master boot record (MBR) dei sistemi Windows su intere reti, lasciandoli privi di funzionalità.

Simile a WannaCry, NotPetya ha abusato degli strumenti di hacking della NSA trapelati dagli Shadow Brokers nel 2016. Ciò include la vulnerabilità EternalBlue e la backdoor di Doublepulsar.

Se combinato con Mimikatz, uno strumento in grado di raccogliere le credenziali dalla memoria di sistema, NotPetya potrebbe enumerare intere reti in pochi minuti.

Anche dopo i devastanti attacchi di NotPetya, Sandworm non ha cessato le sue attività e ha effettuato ulteriori attacchi ransomware che coinvolgono una nuova variante nota come Bad Rabbit. I ricercatori di ESET hanno scoperto che mirava principalmente all’Ucraina, ma anche ad alcune parti della Russia.

Bad Rabbit ha colpito l’aeroporto di Odessa e la metropolitana di Kiev, facendo chiudere e sospendendo i servizi. Successivamente è stato scoperto che Bad Rabbit è stato distribuito tramite attacchi di watering hole con una versione falsa di Adobe Flash Player che conteneva il ransomware.

Dopo mesi di silenzio, durante la cerimonia di apertura delle Olimpiadi invernali sudcoreane 2018, gli hacker del Cremlino avrebbero colpito ancora una volta. Questa volta con un malware chiamato Olympic Destroyer dopo aver cancellato i principali controller di dominio utilizzati dal comitato olimpico sudcoreano durante il conto alla rovescia della cerimonia di apertura.

All’inizio, a causa della maggior quantità di false flag presenti nel malware, i ricercatori di sicurezza non erano sicuri di chi ci fosse dietro questo attacco. Alcuni lo attribuivano erroneamente alla Corea del Nord o alla Cina a causa di pezzi di codice riutilizzati utilizzati dai loro APT.

Tuttavia, gli analisti di Kaspersky alla fine analizzando il codice, hanno eliminato sia la Cina che la Corea del Nord dall’essere responsabili di questo attacco. Ma la società di sicurezza russa ha rifiutato di dichiarare il GRU quale responsabile di un simile attacco. Il gruppo dietro Olympic Destroyer è ora comunemente noto dalla comunità di sicurezza come “Ade”, a causa delle origini greche delle Olimpiadi.

Si ritiene che Hades, Sandworm e FancyBear siano tutti sotto il controllo della stessa organizzazione, il GRU. Ogni campagna di attacco ha TTP sovrapposti che aiutano gli esperti ad attribuire questi attacchi.

L’attribuzione è una delle parti più difficili dell’analisi del malware, ma comprendere le origini di una campagna aiuta a saperne di più sulla minaccia. Il GRU è la stessa organizzazione responsabile di altri attacchi spietati come l’abbattimento dell’MH17 in Ucraina e il tentativo di assassinio di Sergei Skripal nel Regno Unito anche se non si sa molto su queste unità di National State.

Un’intervista con i membri del think tank Chatham House, ha descritto la tensione politica tra le agenzie come “come guardare i bulldog che combattono sotto il tappeto”, anche se i dettagli di questa intervista non sono stati divulgati. Si pensa che molti di questi elaborati attacchi informatici alle infrastrutture critiche facciano parte del tentativo da parte del GRU di dimostrarsi utile ed evitare che venga sciolto, come il KGB.

Nell’attuale Convenzione di Ginevra, è vietato prendere di mira e uccidere civili e personale medico durante la guerra. Tuttavia, gli attacchi informatici alle reti elettriche e agli ospedali da parte dei national state, in tempo di pace, potrebbero costare delle vite umane.

Vale anche la pena notare che Sandworm ci è andato molto vicino.

Dall’analisi degli attacchi messi in atto da SandWorm, gli hacker sembrano sempre trattenersi da creare danni irreversibili agli ICS e alle reti elettriche, per non rivelare mai il loro intero arsenale informatico. È improbabile che sia stato per compassione, ma a causa del fatto che Sandworm ha salvato le sue vere capacità per qualcosa di più sinistro da utilizzare in futuro.

Parlando con i consulenti per la sicurezza informatica degli Stati Uniti, Andy Greenberg (che ha scritto il libro “Sandworm: A New Era of Cyberwar and the Hunt for the Kremlin’s Most Dangerous Hackers”) ha appreso che è improbabile che gli Stati Uniti sosterranno una Convenzione di Ginevra sugli attacchi informatici. Questo perché gli Stati Uniti vogliono condurre loro stessi la guerra informatica.

I funzionari statunitensi ammettono che i governi stranieri si sondano continuamente a vicenda e addirittura infettano le infrastrutture critiche con malware, ma non “premono mai il grilletto”. Vale anche la pena notare che Sandworm non è mai andato così lontano. Dall’analisi di tutti gli attacchi, gli hacker sembrano sempre trattenersi da danni irreversibili contro i prodotti ICS sulle reti elettriche, per non rivelare mai il loro intero arsenale informatico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…