La gang LockBit 2.0, la incontriamo spesso nei nostri articoli, soprattutto nelle violazioni delle aziende italiane dove risulta molto prolifica. Infatti, in Italia il gruppo ransomware ha violato tutti i tipi di azienda, partendo dalle grandi organizzazioni sanitarie come la ULLS6, per arrivare alle piccole/medi imprese private come la MECFOND, la MCS Morandi, la Ponte Marmi, la Pietro Isnardi, fino alle grandi come la ERG, Acquazzurra.

LockBit 2.0 opera in modalità Ransomware-as-a-Service (RaaS), un modello basato su affiliazione e impiega un’ampia varietà di tattiche, tecniche e procedure (TTP), creando sfide significative per la difesa e la mitigazione da parte delle aziende. LockBit 2.0 ransomware compromette le reti delle vittime attraverso una varietà di tecniche, inclusi, a titolo esemplificativo:

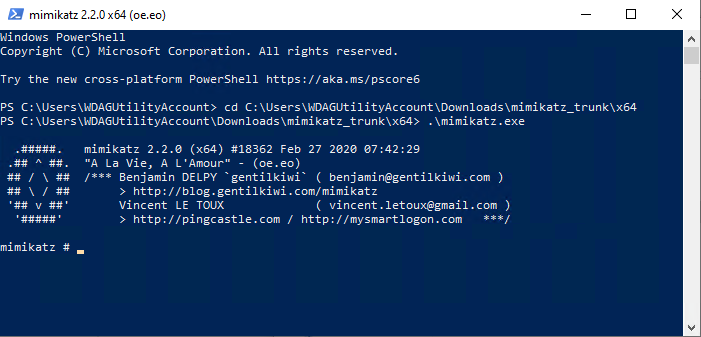

Dopo aver compromesso una rete, gli attori malintenzionati di LockBit 2.0 utilizzano spesso strumenti disponibili pubblicamente come Mimikatz per aumentare i privilegi, su piattaforme Microsoft Windows.

Gli attori delle minacce utilizzano sia exploit disponibili pubblicamente che exploit personalizzati per esfiltrare i dati, i quali successivamente vengono cifrati utilizzando il malware Lockbit.

Schermata del software Mimikatz, utilizzato in normali attività di pentest.

Gli affiliati una volta cifrato il sistema, lascia una richiesta di riscatto in ciascuna directory interessata, la quale fornisce istruzioni su come ottenere il software di decrittazione.

Nel luglio 2021, LockBit 2.0 ha rilasciato un aggiornamento che prevedeva la crittografia automatica dei dispositivi tra domini Windows abusando dei criteri di gruppo di Active Directory. Ad agosto 2021, LockBit 2.0 ha iniziato a pubblicizzare il programma di affiliazione per stabilire l’accesso iniziale a potenziali reti di vittime, anche se i proventi normalmente arrivano solo ad attacco riuscito.

LockBit 2.0 ha anche sviluppato un Malware basato su Linux che sfrutta le vulnerabilità all’interno di VMWare ESXi virtual macchine. I dettagli tecnici descrivono il malware come un’applicazione ransomware fortemente offuscata che sfrutta operazioni per decodificare le stringhe e caricare i moduli necessari per eludere il rilevamento.

Se viene rilevata una lingua dell’Europa orientale, il programma esce senza infettare la vittima. All’inizio dell’infezione, Lockbit 2.0 elimina i file di registro e le copie shadow che risiedono sul disco. Lockbit 2.0 enumera le informazioni di sistema per includere

Lockbit 2.0 tenta di crittografare tutti i dati salvati su qualsiasi dispositivo locale o remoto ma ignora i file associati alle funzioni principali del sistema. Una volta completato, Lockbit 2.0 si cancella dal disco e crea persistenza all’avvio.

Prima della crittografia, gli affiliati Lockbit utilizzano principalmente l’applicazione Stealbit ottenuta direttamente dal pannello Lockbit per esfiltrare tipi di file specifici. È possibile configurare i tipi di file desiderati dall’affiliato per adattare l’attacco alla vittima.

L’affiliato configura l’applicazione impostando un percorso file desiderato e, al momento dell’esecuzione, lo strumento copia i file su un server controllato dalla gang usando http. A causa della natura del modello di affiliazione, alcuni aggressori ne utilizzano altri strumenti disponibili come rclone e MEGAsync per ottenere gli stessi risultati.

Gli affiliati di Lockbit 2.0 utilizzano spesso servizi di condivisione di file pubblicamente disponibili, inclusi privatlab[.]net, anonfiles[.]com, sendspace[.]com, fex[.]net, transfer[.]sh e send.exploit[.]in. Mentre alcuni di queste applicazioni e servizi possono supportare scopi legittimi, possono anche essere utilizzati in attacchi informatici per aiutare la compromissione del sistema o nello svolgere movimenti laterali

L’FBI, nel suo recente avviso, fornisce anche misure precauzionali che possono aiutare i difensori a proteggere le loro reti dai tentativi di attacco tramite ransomware LockBit:

Gli amministratori possono anche ostacolare gli sforzi di rilevamento della rete degli operatori di ransomware adottando queste misure:

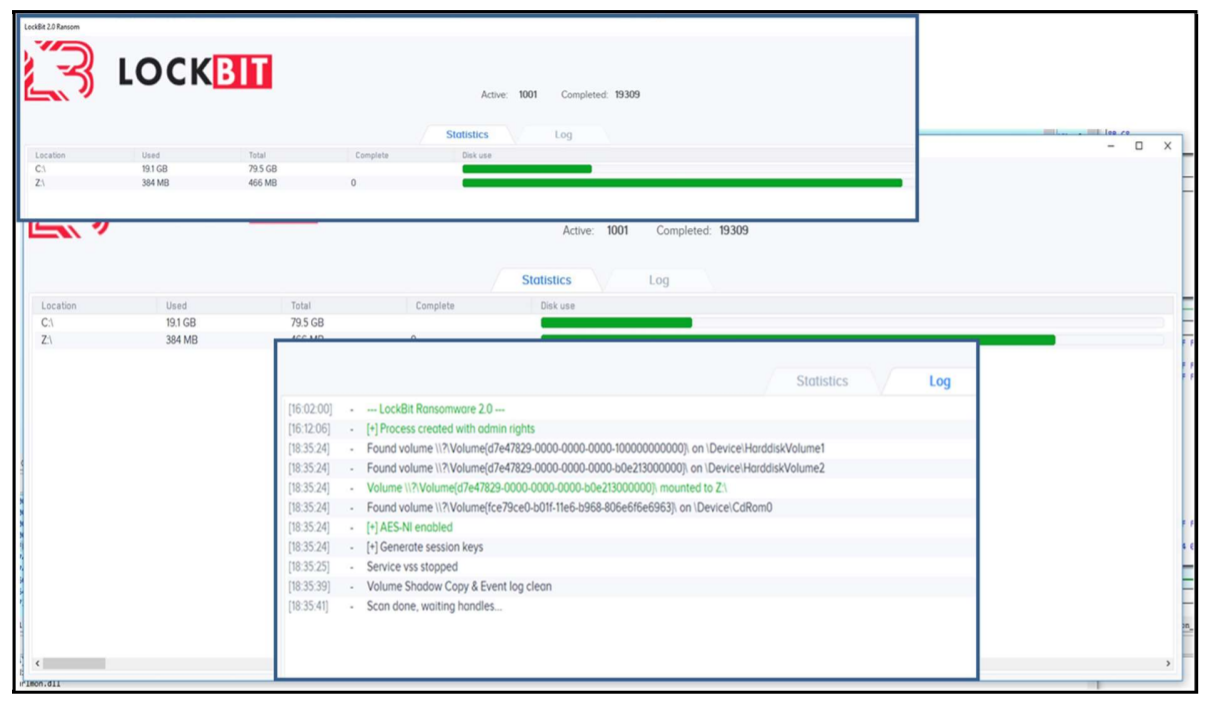

Tra i dettagli tecnici su come funziona LockBit ransomware, l’FBI ha anche rivelato che il malware viene fornito con una finestra di debug nascosta che può essere attivata durante il processo di infezione utilizzando la scorciatoia da tastiera SHIFT + F1.

Una volta visualizzato, può essere utilizzato per visualizzare informazioni in tempo reale sul processo di crittografia e tracciare lo stato di distruzione dei dati dell’utente.

L’FBI ha anche aggiunto che non incoraggia il pagamento di riscatti e ne sconsiglia le aziende poiché non è garantito che il pagamento li proteggerà da attacchi futuri o fughe di dati.

Inoltre, cedere alle richieste delle bande di ransomware finanzia ulteriormente le loro operazioni e le motiva a prendere di mira più vittime. Incoraggia anche altri gruppi di criminalità informatica a unirsi a loro nella conduzione di attività illegali.

Nonostante ciò, l’FBI ha riconosciuto che le ricadute di un attacco ransomware potrebbero costringere le aziende a considerare il pagamento di riscatti per proteggere azionisti, clienti o dipendenti. Le forze dell’ordine raccomandano vivamente di segnalare tali incidenti a un ufficio locale dell’FBI .

Anche dopo aver pagato un riscatto, l’FBI esorta ancora a segnalare tempestivamente gli incidenti ransomware in quanto queste segnalazioni possono fornire informazioni critiche alle forze dell’ordine per prevenire futuri attacchi monitorando gli aggressori ransomware e ritenendoli responsabili delle loro azioni.

Fonte

https://www.redhotcyber.com/wp-content/uploads/attachments/220204.pdf

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…