Come abbiamo riportato in precedenza, il provider di hosting OVH e il CERT francese hanno avvertito che più di 2100 server VMware ESXi sono stati compromessi dal nuovo ransomware ESXiArgs lo scorso fine settimana come parte di una massiccia campagna di hacking.

Gli aggressori sfruttano una vulnerabilità vecchia di due anni (CVE-2021-21974) che consente loro di eseguire comandi remoti su server vulnerabili tramite OpenSLP (porta 427).

Questa vulnerabilità è correlata a un overflow della memoria in OpenSLP, che può essere sfruttato da aggressori non autenticati in attacchi semplici ed efficaci.

CVE-2021-21974 interessa i seguenti sistemi:

Vale la pena notare che l’exploit per questo bug era disponibile già dalla primavera del 2021 ed è apparso poco dopo la divulgazione del bug. Non è del tutto chiaro perché gli aggressori abbiano iniziato a sfruttare questo bug solamente da qualche giorno.

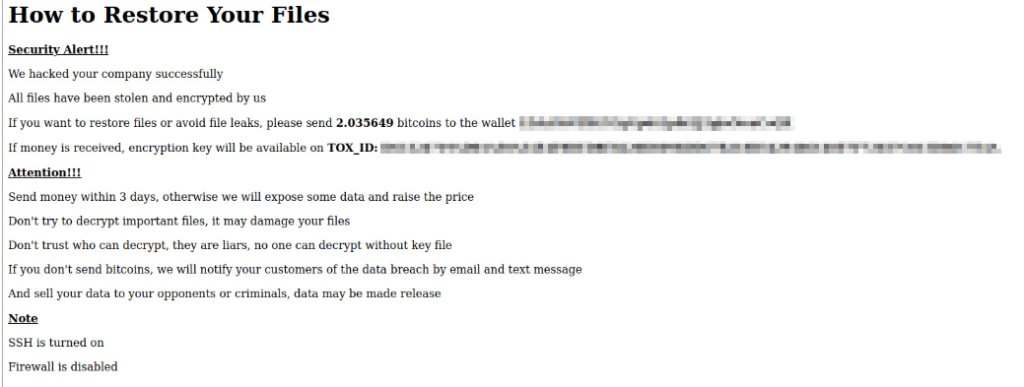

Dopo essersi infiltrati nel sistema della vittima, gli hacker crittografano i file sul server ESXi e lasciano una richiesta di riscatto, chiedendo circa 2 bitcoin (vale a dire circa 45.000 euro) per decrittografare i dati.

“Secondo l’indagine, gli attacchi in questa campagna sembrano sfruttare la vulnerabilità CVE-2021-21974, la cui correzione è disponibile dal 23 febbraio 2021”, riferisce CERT-FR . “Attualmente, i sistemi target sono hypervisor ESXi versione 6.x e precedenti alla 6.7.”

CERT-FR raccomanda vivamente a tutti di installare le patch disponibili da tempo il prima possibile, nonché di eseguire la scansione di tutti i sistemi vulnerabili alla ricerca di segni di compromissione. Come ultima risorsa, gli esperti consigliano almeno di disabilitare OpenSLP .

In un’analisi condotta da esperti del fornitore di servizi cloud OVHcloud, il ransomware Nevada è stato accusato dei massicci attacchi. Gli esperti hanno scritto che “l’attacco prende di mira principalmente i server ESXi pre-7.0 U3i attraverso la porta OpenSLP (427)”.

Allo stesso tempo, altri esperti hanno suggerito che dietro gli attacchi potrebbe esserci una versione del ransomware Cheerscrypt, creata sulla base delle fonti del ransomware Babuk trapelate.

Tuttavia, alla fine, queste versioni si sono rivelate errate, poiché dietro gli attacchi sembra esserci un nuovo ransomware chiamato ESXiArgs.

Sulla base dei dati raccolti, la maggior parte delle organizzazioni utilizza server ESXi in hosting presso fornitori di servizi cloud.

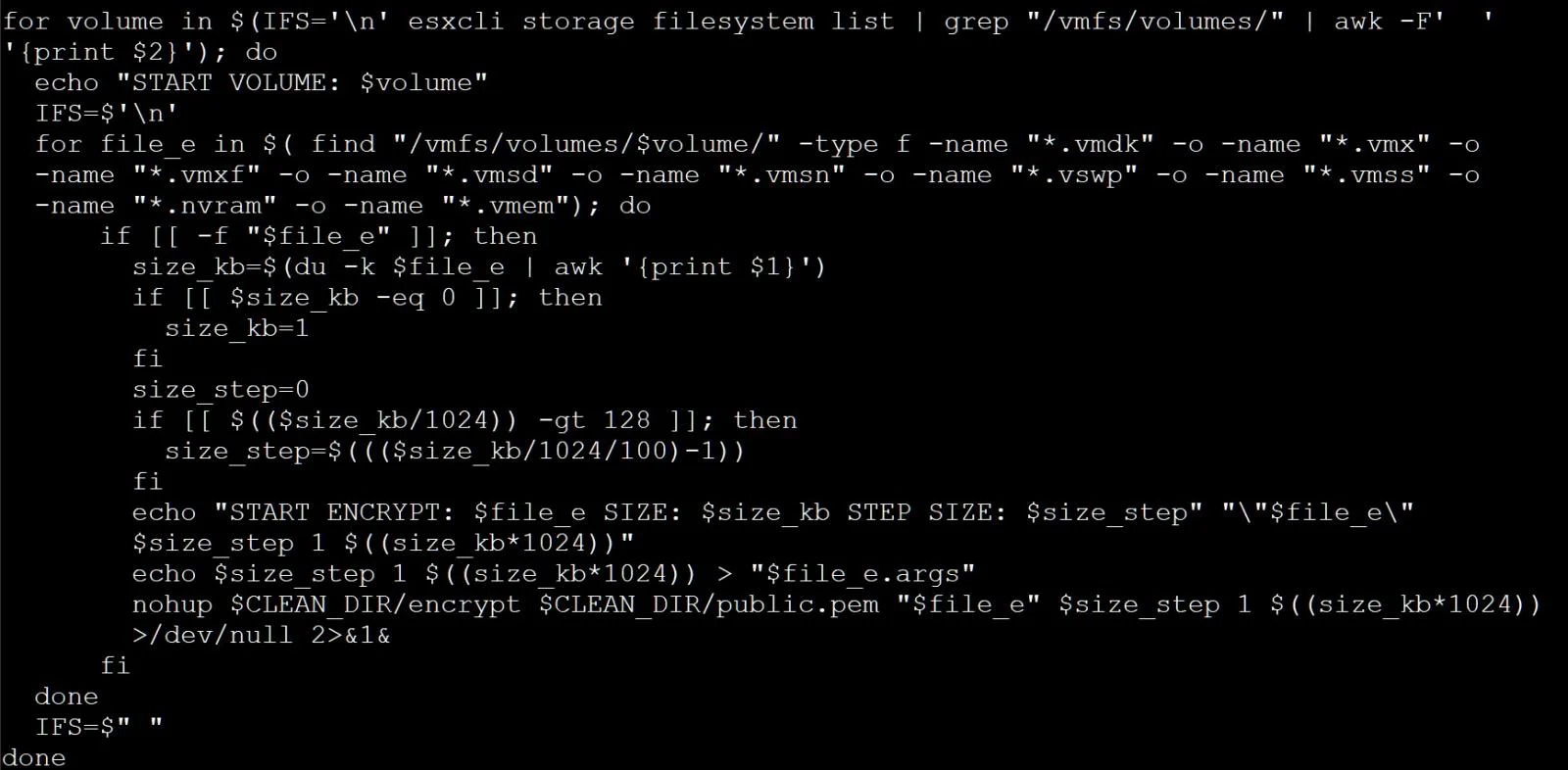

Il ransomware crittografa i file .vmxf, .vmx, .vmdk, .vmsd e .nvram sui server compromessi e crea un file .args con metadati per ogni documento crittografato (probabilmente necessario per la decrittazione).

Sebbene gli operatori del malware affermino di rubare i dati prima della crittografia dei server, le vittime negano questa affermazione.

Un’analisi del malware da parte dell’esperto di sicurezza Michael Gillespie di ID Ransomware mostra che, sfortunatamente, il ransomware non ha evidenti “punti deboli” che consentirebbero alle vittime di recuperare i file senza pagare un riscatto. Gillespie ha anche notato che il malware utilizza l’algoritmo Sosemanuk, che è abbastanza unico e di solito viene utilizzato solo in ransomware basato sul codice sorgente Babuk (versione ESXi).

Il ricercatore ritiene che gli hacker possano aver modificato il codice per utilizzare RSA invece dell’implementazione Babuk Curve25519. Mentre le note di riscatto lasciate da ESXiArgs e Cheerscrypt menzionate sopra sono molto simili, il metodo di crittografia è diverso.

Pertanto, mentre gli esperti non sono sicuri se il nuovo malware sia una sorta di variante di Cheerscrypt o se entrambe queste minacce siano semplicemente basate sul codice Babuk.

Il provider cloud francese OVH e il CERT francese sono stati i primi a segnalare quanto stava accadendo, poiché la Francia ospita la maggior parte dei server interessati. Ad esempio, secondo i dati Censys (ricerca del file della richiesta di riscatto).

Attualmente sono crittografati oltre 3.200 server e circa un terzo si trova in Francia. In Italia il numero di server compromessi sono al momento 19 e rimangono stabili rispetto alla giornata di ieri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…