Autore: Riccardo Michetti, Threat Intelligence Analyst, CTI Team di Swascan

In un’era caratterizzata da progressi tecnologici senza precedenti, il panorama della sicurezza globale si confronta con una minaccia in continua evoluzione.

Le forme tradizionali di guerra asimmetrica e guerriglia hanno trovato un nuovo alleato nel regno digitale, dove la convergenza di ideologie estremiste e sofisticate capacità informatiche ha dato vita al preoccupante fenomeno del cyber terrorismo.

Al centro di questo cambiamento di paradigma si trova la presenza delle APTs (Advanced Persistent Threats), avversari formidabili abili nell’infiltrare sistemi critici e infliggere danni diffusi. Alcuni di questi gruppi, sono diventati un esempio allarmante delle capacità e delle motivazioni che si celano dietro queste organizzazioni nel cyberspazio.

Le APT, caratterizzate dalle loro campagne d’intrusione furtive e a lungo termine, operano con una pianificazione meticolosa, un targeting preciso e l’intento di raggiungere obiettivi strategici sfruttando vulnerabilità nelle reti informatiche e nei sistemi informativi.

Questo articolo si propone di approfondire le complessità tecniche di questi gruppi; comprendendo le loro tecniche, strumenti e strategie, possiamo dotarci di migliori difese contro queste minacce cibernetiche e mitigarne l’impatto. Attraverso un’analisi di casi reali e gli apporti dei professionisti della sicurezza informatica, miriamo a fare luce sulla natura in continua evoluzione delle APT e sulle sfide che esso presenta alla nostra sicurezza digitale.

Nelle sezioni successive, esploreremo ad alto livello le tattiche impiegate dai gruppi APT affiliati alle organizzazioni terroristiche e regimi, approfondiremo le strategie utilizzate, esamineremo le possibili conseguenze delle loro azioni e discuteremo le contromisure che possono essere implementate per difendersi da queste minacce. Comprendendo gli aspetti tecnici del cyber terrorismo e la natura sofisticata delle APT, possiamo lavorare collettivamente per migliorare la nostra resilienza di fronte a queste sfide in continua evoluzione.

Cyber Caliphate Army, è stato associato all’ISIS (Stato Islamico dell’Iraq e della Siria) e ha guadagnato notorietà nel 2014 e nel 2015 per una serie di attacchi informatici di alto profilo. Il gruppo ha rivendicato attacchi contro vari obiettivi, tra cui siti web governativi e profili social media di organizzazioni mediatiche. L’obiettivo principale di Cyber Caliphate Army è diffondere la propaganda dell’ISIS e minare la sicurezza delle nazioni nemiche. Con radici che risalgono allo Stato Islamico, questo gruppo ha dimostrato una preoccupante abilità nell’impiegare tecniche informatiche avanzate, tra cui attacchi di phishing, distribuzione di malware e tattiche di ingegneria sociale, per raggiungere i suoi obiettivi. Sfruttando le vulnerabilità note delle società, il Cyber Caliphate mira a instillare paura, diffondere propaganda e seminare il caos nelle infrastrutture digitali, rappresentando una grave preoccupazione per gli esperti di sicurezza di tutto il mondo.

Le tattiche di infiltrazione utilizzate dal Cyber Caliphate Army, come già specificato, sfruttano spesso le vulnerabilità presenti nei sistemi informatici e nelle reti sociali per ottenere accesso non autorizzato. Utilizzano tecniche di spear phishing mirate, Social Engineering e malware custom per compromettere le infrastrutture digitali dei loro obiettivi. Inoltre, possono sfruttare le vulnerabilità di software non aggiornati o le debolezze nella gestione delle password per ottenere accesso privilegiato ed effettuare movimenti laterali.

Una delle principali strategie del Cyber Caliphate è la diffusione della propaganda online e la promozione delle loro ideologie estremiste. Utilizzano social media, blog, video e altre piattaforme per diffondere il loro messaggio, reclutare seguaci e generare paura e caos nella società. Questa tattica mira a destabilizzare le comunità e a influenzare l’opinione pubblica.

Ricordiamo tra i loro attacchi quello rivendicato contro la rete televisiva francese TV5Monde nel 2015 che ha portato alla sospensione delle trasmissioni per diverse ore con tanto di compromissione di account social del canale TV. L’attacco è stato veicolo di propaganda pro-ISIS.

Un altro attacco attribuibile al Cyber Caliphate Army è quello verso la Central Command del Pentagono: avvenuto nel 2015, il Cyber Caliphate ha preso di mira l’account Twitter dell’United States Central Command (Centcom), responsabile delle operazioni militari degli Stati Uniti nel Medio Oriente. Il gruppo ha invaso l’account, pubblicando messaggi di propaganda e minacce.

l Cyber Caliphate ha dimostrato inoltre la capacità di eseguire attacchi Distributed Denial of Service (DDoS) contro siti web di istituzioni, organizzazioni e aziende in tutto il mondo. Questi attacchi mirano a sovraccaricare i sistemi target con un’elevata quantità di traffico, rendendoli inaccessibili agli utenti legittimi.

APT34 / OILRIG è un gruppo associato al governo iraniano e ha condotto attacchi informatici contro obiettivi nel Medio Oriente e negli Stati Uniti. Sebbene non sia strettamente legato a un’organizzazione terroristica, l’APT34 ha legami con le forze di sicurezza iraniane e ha svolto un ruolo nel sostenere gli obiettivi politici e militari dell’Iran. Sembra inoltre che OilRig effettui attacchi alla Supply Chain, dove l’APT sfrutta il rapporto di fiducia tra le organizzazioni per attaccare gli obiettivi principali. Gli attacchi attribuiti a questo gruppo si basano principalmente sull’ingegneria sociale per sfruttare le vulnerabilità umane piuttosto che quelle del software; tuttavia, in alcune occasioni, questo gruppo ha utilizzato vulnerabilità (solo recentemente risolte) nella fase di delivery dei propri attacchi. La mancanza di sfruttamento delle vulnerabilità software non suggerisce necessariamente una mancanza di sofisticazione, poiché OilRig ha dimostrato maturità in altri aspetti delle sue operazioni. Tale maturità comprende:

OilRig si basa su credenziali di account rubate per effettuare movimenti laterali. Dopo aver ottenuto l’accesso a un sistema, OilRig utilizza strumenti per il dumping delle credenziali, come Mimikatz, per rubare le credenziali degli account connessi al sistema compromesso. Il gruppo utilizza queste credenziali per accedere e spostarsi lateralmente su altri sistemi della rete. Dopo aver ottenuto le credenziali da un sistema, gli operatori di questo gruppo preferiscono utilizzare strumenti diversi dalle loro backdoor per accedere ai sistemi compromessi, come il client Microsoft per il Desktop Remoto o il programma Putty per la gestione remota dei sistemi.

OilRig utilizza anche siti di phishing per raccogliere le credenziali di individui di organizzazioni mirate per ottenere l’accesso a risorse accessibili via Internet, come Outlook Web Access.

Le prime attività del gruppo sono state identificate da FireEye almeno dal 2014, dove sono stati osservati condurre attività di reconnaissance allineate con gli interessi strategici dell’Iran.

La ripetuta presa di mira di organizzazioni finanziarie, energetiche e governative mediorientali porta FireEye a ritenere che questi settori siano una preoccupazione primaria dell’APT34. L’uso di infrastrutture legate a operazioni iraniane, la tempistica e l’allineamento con gli interessi nazionali dell’Iran portano FireEye a ritenere che l’APT34 agisca per conto del governo iraniano.

Tra i loro attacchi ricordiamo quello contro il Sans Casino di Las Vegas, di proprietà del magnate Sheldon Adelson, il quale ha provocato la distruzione di dati e la sottrazione di informazioni sensibili.

Un altro attacco molto sofisticato è quello relativo all’operazione Cleaver dove OILRIG è stato coinvolto in una campagna di spionaggio e infiltrazione globale che ha avuto come obiettivo principalmente organizzazioni nel settore dell’energia, dell’aviazione e della difesa. Gli attacchi sono stati condotti utilizzando attacchi di Social Engineering con scopo di veicolare malware “su misura” come QuadAgent e ISMAgent Trojan o la backdoor Poison Frog.

Al-Qassam Cyber Fighters è stato attivo dal 2012 e ha rivendicato una serie di attacchi informatici contro istituzioni finanziarie negli Stati Uniti e in altri paesi occidentali. Affermano di essere affiliati al gruppo palestinese Hamas, sebbene i dettagli delle loro attività e delle loro relazioni con altri gruppi terroristici siano oscuri.

Dalla sua nascita, il gruppo ha giurato di continuare a condurre attacchi informatici contro obiettivi occidentali finché YouTube non rimuoverà il video antimusulmano “Innocence of Muslims”, affermando nel suo primo comunicato che “tutti i giovani musulmani attivi nel mondo cibernetico attaccheranno le basi americane e sioniste il più possibile finché non diranno di essere dispiaciuti per l’insulto”.

Dopo il messaggio del 18 settembre 2012, in cui annunciava l’intenzione di attaccare la Bank of America e la Borsa di New York, è stato ampiamente ipotizzato che le origini del gruppo siano in realtà iraniane. Fonti mediatiche occidentali, così come analisti che hanno studiato il QCF, hanno affermato che si tratta in realtà di un fronte iraniano. L’analista di sicurezza informatica Dancho Danchev ha effettuato la più autorevole analisi di open-source intelligence (OSINT) sulla questione dei legami del gruppo con l’Iran, con l’obiettivo di smascherare una delle persone che ne fanno parte, mentre l’ex senatore Joseph I. Lieberman ha dichiarato a C-Span di ritenere che il governo iraniano stia sponsorizzando gli attacchi del gruppo alle banche statunitensi come ritorsione per le sanzioni economiche occidentali. Inoltre, il New York Times ha citato funzionari dell’intelligence statunitense senza nome, affermando che “il gruppo è una comoda copertura per l’Iran”.

Tra gli attacchi più noti del gruppo ricordiamo una serie di attacchi DDoS (Distributed Denial of Service) contro istituzioni finanziarie statunitensi, tra cui Bank of America, JPMorgan Chase e Wells Fargo. Gli attacchi hanno causato interruzioni temporanee nei servizi online delle banche e hanno attirato l’attenzione sulle vulnerabilità della sicurezza informatica nel settore finanziario.

Il QCF sostiene di aver attaccato oltre la Bank of America, anche altri obiettivi, come la Borsa di New York, la Capital One Financial Corp, e tanti altri.

APT35 / Charming Kitten è un gruppo APT legato all’Iran, noto per le sue attività di spionaggio e furto di informazioni. Hanno preso di mira principalmente organizzazioni nel settore dell’energia, dell’industria aeronautica e della difesa americana e del Medio Oriente.

Come tecnica di Initial Access è stato notato come il gruppo sfrutti principalmente vulnerabilità dei CMS come plugin WordPress, Joomla o Drupal.

Tipicamente l’attacco consiste in:

Il link iniettato reindirizza i browser dei visitatori a un server BeEF (Browser Exploitation Frameweork) volto alla cattura di: credenziali, cookie, informazioni sul browser e sistema operativo della vittima. Il gruppo sembra aver inoltre sfruttato più volte metasploit per l’exploit di vulnerabilità note ed iniettare backdoor. Inoltre, sono stati osservati utilizzare delle login page “spoofate” volte alla cattura di credenziali di social network e al redirect delle vittime specifiche verso siti web per il download di versioni di Adobe Flash in loro gestione e contenenti backdoor. Il gruppo è infatti noto per lo sviluppo di malware custom come RAT (Remote Access Trojan) per ottenere e mantenere l’accesso alle reti delle vittime. Questi strumenti hanno consentito al gruppo di eseguire operazioni di spionaggio, raccogliere informazioni sensibili ed esfiltrarle verso le loro Command & Control.

Tra gli attacchi più noti del gruppo ricordiamo l’operazione Newscaster, un’ampia campagna di spionaggio informatico condotta dal gruppo tra il 2014 e il 2017 che ha preso di mira principalmente organizzazioni legate ai media, giornalisti, diplomatici e attivisti politici in tutto il mondo. L’obiettivo principale dell’operazione Newscaster è stato quello di raccogliere informazioni sensibili come documenti riservati, comunicazioni e dettagli sulle attività degli individui e delle organizzazioni target.

Hanno inoltre preso di mira diverse aziende e organizzazioni nel settore energetico cercando di ottenere informazioni riservate di infrastrutture critiche e strategie di mercato.

APT33 / Elfin presumibilmente associato all’Iran, noto per le sue attività di spionaggio e sabotaggio. Hanno preso di mira principalmente le organizzazioni nel settore dell’energia, dell’aviazione e della chimica.

L’APT33, che opera da almeno il 2013, ha preso di mira organizzazioni con sede negli Stati Uniti, in Arabia Saudita e Corea del Sud mostrando particolare interesse per le organizzazioni del settore dell’aviazione coinvolta sia in ambito militare che commerciale, nonché per le organizzazioni del settore energetico legate alla produzione petrolchimica.

Le tecniche utilizzato dal gruppo sono principalmente:

APT28 / Fancy Bear, un gruppo di hacker russi con presunti legami con il governo, in particolar modo con i servizi segreti russi “GRU”. Hanno condotto una serie di operazioni di spionaggio e interferenze politiche, inclusi attacchi contro istituzioni governative e organizzazioni militari.

Questo gruppo avrebbe compromesso la campagna di Hillary Clinton, il Comitato nazionale democratico (DNC) e il Comitato della campagna congressuale democratica nel 2016 nel tentativo di interferire con le elezioni presidenziali statunitensi. APT 28 è attivo almeno dal gennaio 2007.

APT28 ha dimostrato interesse per i governi e le organizzazioni di sicurezza dell’Europa orientale. Queste vittime fornirebbero al governo russo la capacità di prevedere le intenzioni dei politici e di valutare la sua capacità di influenzare l’opinione pubblica.

Tra gli attacchi più noti del gruppo ricordiamo quello al Bundestag tedesco nel 2015 dove Fancy Bear ha compromesso i sistemi informatici del Parlamento e ha portato al furto di dati sensibili.

L’attacco al comitato olimpico internazionale nel 2018 dove il gruppo ha preso di mira il COI (Comitato Olimpico Internazionale) in relazione alle olimpiadi invernali di PyeongChang attraverso l’invio di mail di phishing con allegati malevoli a funzionari del COI.

Attacchi alle organizzazioni governative e militari degli stati mebri della NATO con l’obiettivo di rubare informazioni riservate, strategiche e militari.

Il gruppo è inoltre noto per:

APT40 / Periscope è un gruppo APT presumibilmente sponsorizzato dal governo cinese che opera da inizio 2013. Si sono concentrati sullo spionaggio economico, mirando alle aziende coinvolte nelle industrie marittime, energetiche e delle telecomunicazioni operando principalmente nel sud-est asiatico.

L’APT40 è stato osservato sfruttare una varietà di tecniche per la compromissione iniziale, tra cui lo sfruttamento di web server, campagne di phishing che forniscono backdoor disponibili pubblicamente e personalizzate e compromissioni web strategiche.

Tra le più usate dal gruppo sono:

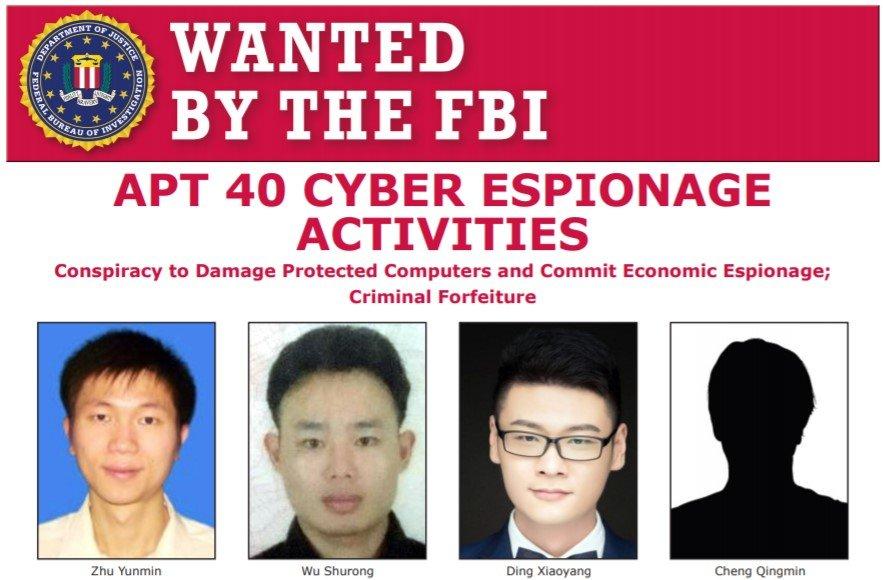

Alcuni membri del gruppo risultano noti e attualmente ricercati dall’FBI:

APT10 / Stone Panda che opera dal 2009 è un gruppo APT presumibilmente associato al governo cinese. Hanno condotto una serie di operazioni di spionaggio industriale, mirando a organizzazioni nel settore dell’alta tecnologia, dell’aviazione e delle telecomunicazioni.

Tra gli attacchi più noti del gruppo ricordiamo quelli contro il settore difesa giapponese dove, a seguito di attacchi mirati hanno ottenuto informazioni sulle capacità militari, gli armamenti e le politiche di sicurezza del paese.

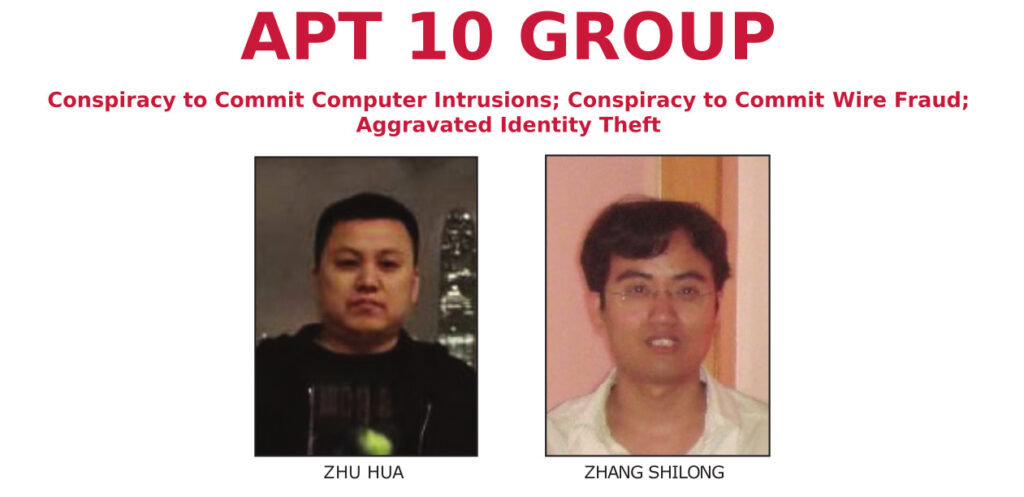

Gli attori principali del gruppo sono stati identificati e sono anch’essi ricercati dall’FBI:

Tra le tecniche e tool utilizzate dal gruppo ricordiamo:

Queste sono soltanto alcune dele APT conosciute e legate al mondo del cyber terrorismo: esistono difatti molti altri gruppi, spesso sponsorizzati dallo stato, che operano in attività distruttive verso enti critici o attività di spionaggio ma che non sono tutt’ora riconosciute o affermate a livello mondiale.

I vari gruppi APT analizzati in questo articolo rappresentano un esempio significativo di come nazioni e organismi para-terroristici sfruttino le tecnologie digitali per promuovere le loro ideologie estremiste e condurre attività di cyberterrorismo e spionaggio. Comprendere le tattiche utilizzate da questi gruppi e implementare adeguate contromisure è fondamentale per proteggere le infrastrutture digitali e preservare la sicurezza e la stabilità delle società moderne.

Le azioni di questi gruppi hanno provocato gravi conseguenze a livello sociale, politico ed economico. La diffusione della propaganda online, ad esempio, ha contribuito all’indottrinazione di individui vulnerabili, incentivando atti di violenza e radicalizzazione. Gli attacchi DDoS hanno interrotto i servizi online, causando perdite finanziarie e danneggiando la reputazione delle organizzazioni colpite. Inoltre, la diffusione della disinformazione ha alimentato il panico e la sfiducia nell’ambiente digitale.

Per contrastare le minacce da queste organizzazioni, è necessario adottare una serie di contromisure e misure di difesa. Queste possono includere l’implementazione di solide politiche di sicurezza informatica, l’educazione e la consapevolezza degli utenti sulle minacce cibernetiche, l’utilizzo di soluzioni avanzate di sicurezza informatica come XDR (Extended Detection and Response), NDR (Network Detection & Response) e sistemi di autenticazione multi-fattore. Assicurarsi di avere un sistema di log management come, ad esempio, un SIEM. Diventa inoltre fondamentale adottare un SOC per il monitoraggio della propria infrastruttura e la figura del Threat Hunter volta a riconoscere e mitigare prontamente minacce note o meno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…