La distanza tra “disclosure pubblica” e utilizzo dell’exploit di sfruttamento di un bug si assottiglia sempre di più. In questo caso sono passate solo 24 ore prima che le prime scansioni venissero rilevate.

Infatti, i criminali informatici hanno iniziato a sfruttare una vulnerabilità recentemente corretta nel plug-in WordPress Advanced Custom Fields (CVE-2023-30777) appena 24 ore dopo la pubblicazione di un exploit PoC.

Il problema, il CVE-2023-30777 è un XSS reflected che consente agli aggressori non autenticati di rubare informazioni sensibili ed elevare i propri privilegi sui siti WordPress vulnerabili. Allo stesso tempo, il plugin ha più di 2.000.000 di installazioni attive.

La vulnerabilità è stata scoperta da Patchstack il 2 maggio 2023 e divulgata insieme all’exploit PoC il 5 maggio, il giorno dopo che lo sviluppatore del plugin ha rilasciato un aggiornamento alla versione 6.1.6.

La vulnerabilità richiede l’interazione con un utente connesso che ha accesso al plug-in per eseguire codice dannoso nel browser, che alla fine fornisce agli aggressori un accesso altamente privilegiato al sito. A quanto pare, questo aspetto non ferma gli hacker, che ricorrono al social engineering nei loro attacchi.

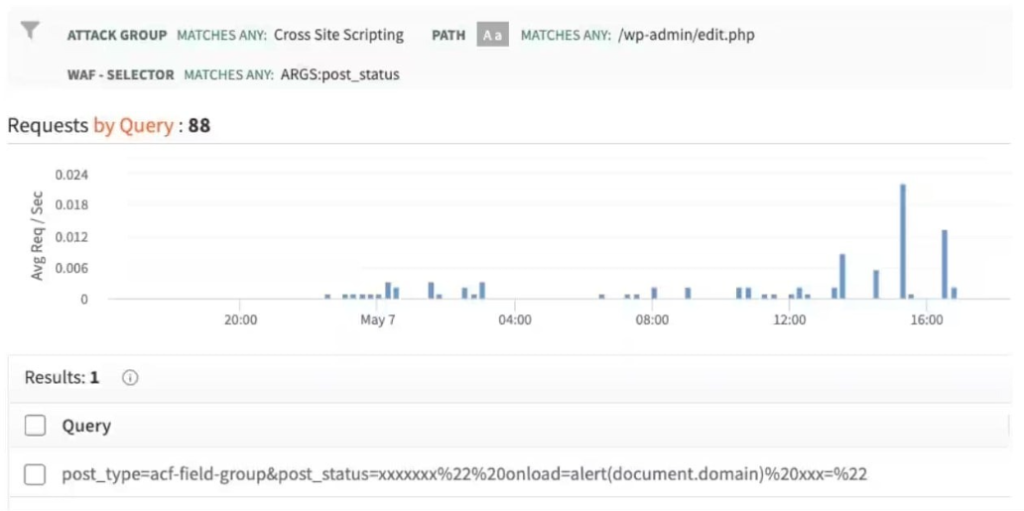

Secondo gli esperti di Akamai, dal 6 maggio 2023, c’è stata un’attività notevole per scansionare e sfruttare questo bug, con gli aggressori che hanno utilizzato l’exploit pubblicato nell’articolo Patchstack.

“Akamai ha analizzato i dati sugli attacchi XSS e ha identificato gli attacchi iniziati entro 24 ore dal rilascio dell’exploit PoC. Ciò che è particolarmente interessante è la richiesta stessa: l’attaccante ha copiato e utilizzato il codice di esempio dall’articolo Patchstack”, avvertono gli esperti.

Considerando che più di un milione di siti non hanno ancora aggiornato il plug-in all’ultima versione, esiste un vasto campo di attività per gli aggressori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…