Nel mondo del cybercrime, dove trovano posto anche i threat-state actors, ogni occasione è buona per diffondere malware. Compreso un (poco) innocente ed economico adattatore USB-to-Ethernet, in vendita su una nota piattaforma on-line (e probabilmente anche su altre).

La scoperta è di Eva Prokofiev, CEO di EPCYBER e con un curriculum di tutto rispetto in ambito cybersec. Nella sua pagina Linkedin ha diffuso un post piuttosto dettagliato sulla scoperta, che vale la pena approfondire.

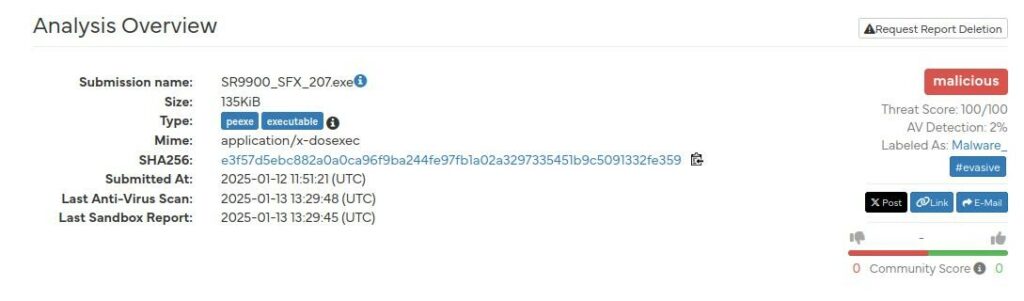

Come molti adattatori che necessitano di un driver per funzionare correttamente su sistemi MS Windows, è incluso un chip di memoria contenente il software. Tecnicamente parlando, il dispositivo espone anche un disco USB che viene riconosciuto di default da tutti i SO, contenente il driver per poter sfruttare al meglio il dispositivo anche nelle altre fuzionalità. Peccato che, stando alle analisi sul file SR9900_SFX_207.exe effettuate in sandbox, l’eseguibile SR9900_SFX_207.exe (SHA256 e3f57d5ebc882a0a0ca96f9ba244fe97fb1a02a3297335451b9c5091332fe359) effettua anche azioni non proprio lecite.

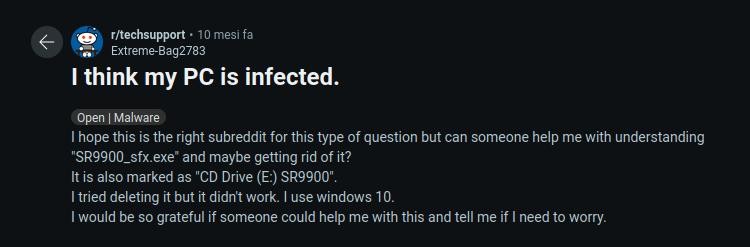

Una veloce ricerca in Rete ha evidenziato altre testimonianze in merito, tra cui quella di un utente che su Reddit racconta l’accaduto.

Anche su VirusTotal si trovano conferme in merito, compreso un elenco di altri nomi di file sotto cui si nasconderebbe il medesimo malware che, secondo l’analisi della sandbox, ha 163 indicatori TTP identificati, tra cui 73 tecniche di attacco:

Anti-Detection/Stealthyness

Creates a process in suspended mode (likely for process injection)

Environment Awareness

Reads VM specific registry key

Reads the registry for VMWare specific artifacts

The input sample contains a known anti-VM trick

Installation/Persistence

Drops system driver

Writes data to a remote processL’episodio conferma come un software malevolo possa nascondersi ovunque, anche in un dispositivo all’apparenza innocente e di uso comune, venduto per pochi euro. È solo uno dei numerosi esempi di cui narrano le cronache, di cui giova ricordare il malware BadBox preinstallato su oltre 200.000 media box Android vendute.

Come può accadere che, in un gadget informatico d’uso comune venduto al pubblico possa esserci del software malevolo? Le cause possono essere diverse, da una compromissione fraudolenta a una azione deliberatamente voluta. È bene sottolineare che i brand più noti hanno generalmente strumenti di verifica e controllo, oltre a una reputazione da proteggere, che molte sconosciute aziende del grande “sottobosco” Made in China non hanno. E che sono, quindi, maggiormente soggette a compromissioni di questo tipo, anche richieste da soggetti governativi (threat-state actors). Se ve lo state chiedendo, è esattamente così: quando parliamo di strumenti informatici, conviene sempre affidarsi a brand noti e autorevoli, sia per i servizi di supporto post-vendita (tra cui gli importanti aggiornamenti di sicurezza) che per le garanzie intrinseche che possono dare al cliente. Attenzione anche ai dispositivi realizzati in paesi che, come la Cina, vigono politiche nazionali “particolari” (ricordiamo bene la vicenda delle backdoor sulle telecamere Dahua e HikVision, vero?): sarebbe bene evitare di utilizzare questi dispositivi in situazioni particolarmente critiche, dove le informazioni trattate hanno particolare rilevanza.

Per finire, quindi, è sempre bene evitare di acquistare gadget tecnologici di dubbia origine che, seppur più economici, potrebbero successivamente rivelarsi decisamente costosi. Così come è bene evitare di installare software su sistemi non adeguatamente protetti (gran parte del malware funziona solo su sistema operativo MS Windows ma non mancano software malevoli anche per altri SO, come macOS).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.