La società slovacca ESET ha affermato in un recente rapporto che un ransomware chiamato AceCryptor è stato utilizzato da aggressori di vario genere dal 2016. Questo strumento consente ai criminali informatici di nascondere il proprio malware dal rilevamento da parte di software specializzati e dalle analisi da parte di specialisti.

Secondo ESET, solo nel 2021 e nel 2022 sono stati scoperti più di 240.000 casi di utilizzo di AceCryptor. Sono oltre 10.000 utilizzi al mese. Allo stesso tempo, nello stesso periodo di tempo sono stati scoperti più di 80mila campioni unici di questo cryptor.

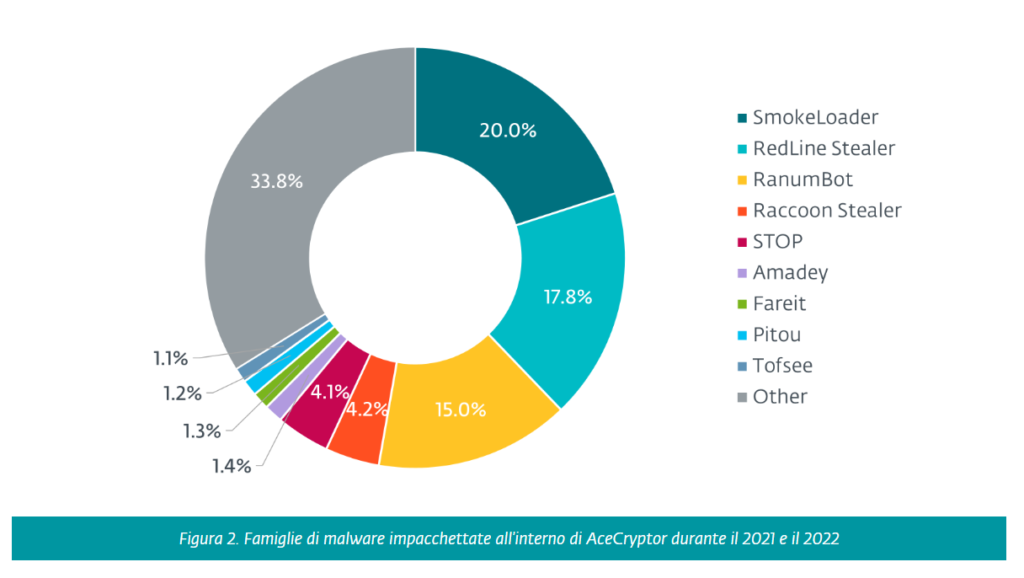

Tra i malware che utilizzano AceCryptor ci sono quelli popolari come SmokeLoader, RedLine Stealer, RanumBot, Raccoon Stealer, Stop e Amadey.

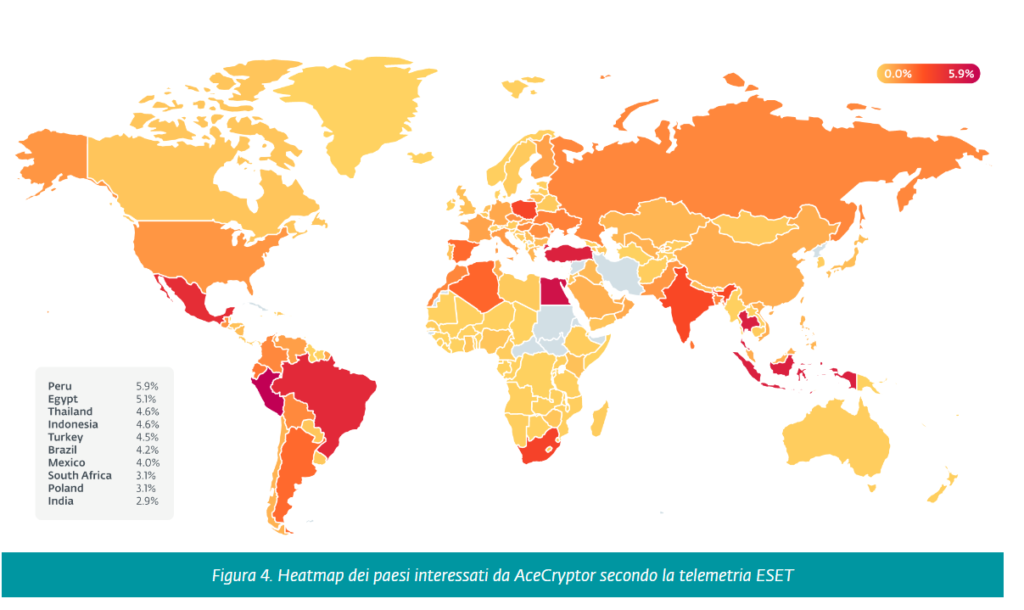

Il maggior numero di infezioni è stato registrato in Perù, Egitto, Tailandia, Indonesia, Turchia, Brasile, Messico, Sudafrica, Polonia e India.

AceCryptor è stato menzionato per la prima volta da Avast nell’agosto 2022. Allora, lo strumento veniva utilizzato per distribuire il ransomware Stop e l’infostealer RedLine.

Il malware nel pacchetto AceCryptor viene solitamente inviato ai computer delle vittime utilizzando falsi programmi di installazione di software pirata, e-mail di spam con allegati dannosi o altri malware che hanno già compromesso il sistema di destinazione.

Il malware risulta fortemente offuscato e include un’architettura a tre livelli per la decrittazione e la decompressione graduali di ogni fase dell’infezione. E include anche metodi di protezione contro macchine virtuali, debug e analisi.

Alla fine, lancia il payload necessario sul dispositivo della vittima in modo estremamente nascosto e impercettibile, motivo per cui è così popolare tra gli aggressori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…