Come abbiamo riportato in vari articoli sul nostro blog, il gigante Accenture è stato compromesso da LockBit 2.0, un ransomware che ha esfiltrato 6 TB di dati chiedendo un riscatto di 50 milioni di dollari.

Ripercorriamo in questo articolo le tappe fondamentali dell’incidente ransomware, in modo da aggiornare questa pagina mano a mano che avremo più chiara la situazione.

L’11 agosto, siamo venuti a conoscenza che la cyber gang LockBit 2.0, ha violato le infrastrutture di Accenture. Queste informazioni sono trapelate da Eamon Javers, un giornalista della CNBC che ha scritto su Twitter quanto segue:

“Un gruppo di hacker che utilizza Lockbit Ransomware afferma di aver hackerato la società di consulenza Accenture e rilascerà i dati in diverse ore, ha appreso la CNBC. Offrono anche la vendita di informazioni privilegiate da Accenture alle parti interessate.”

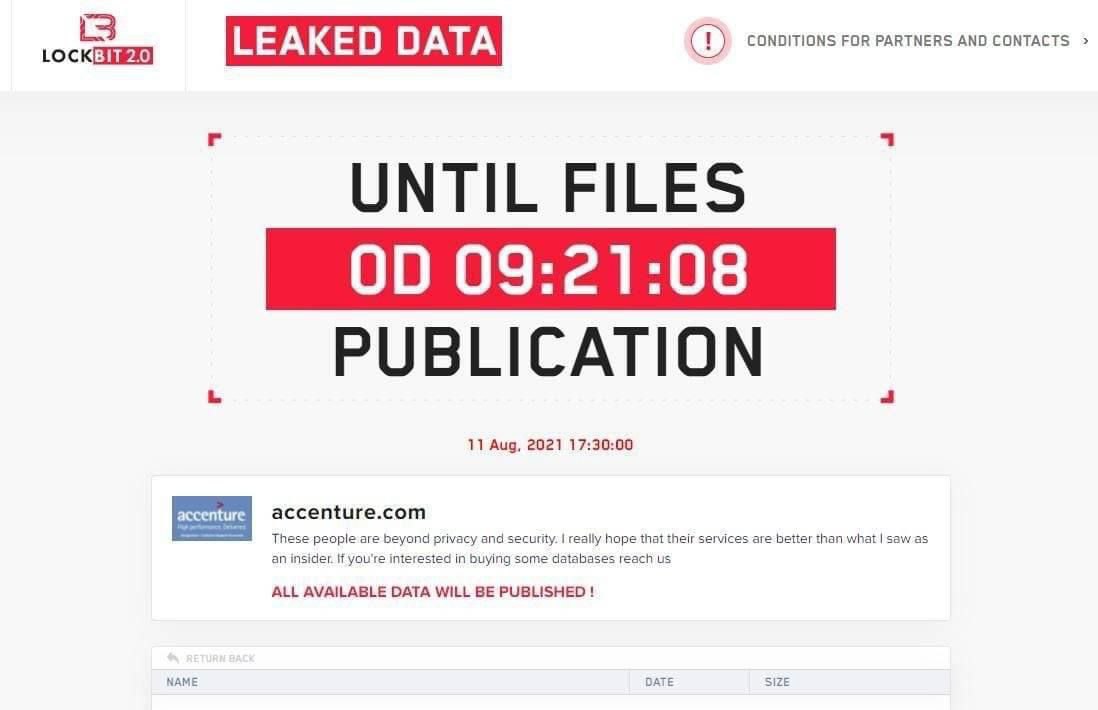

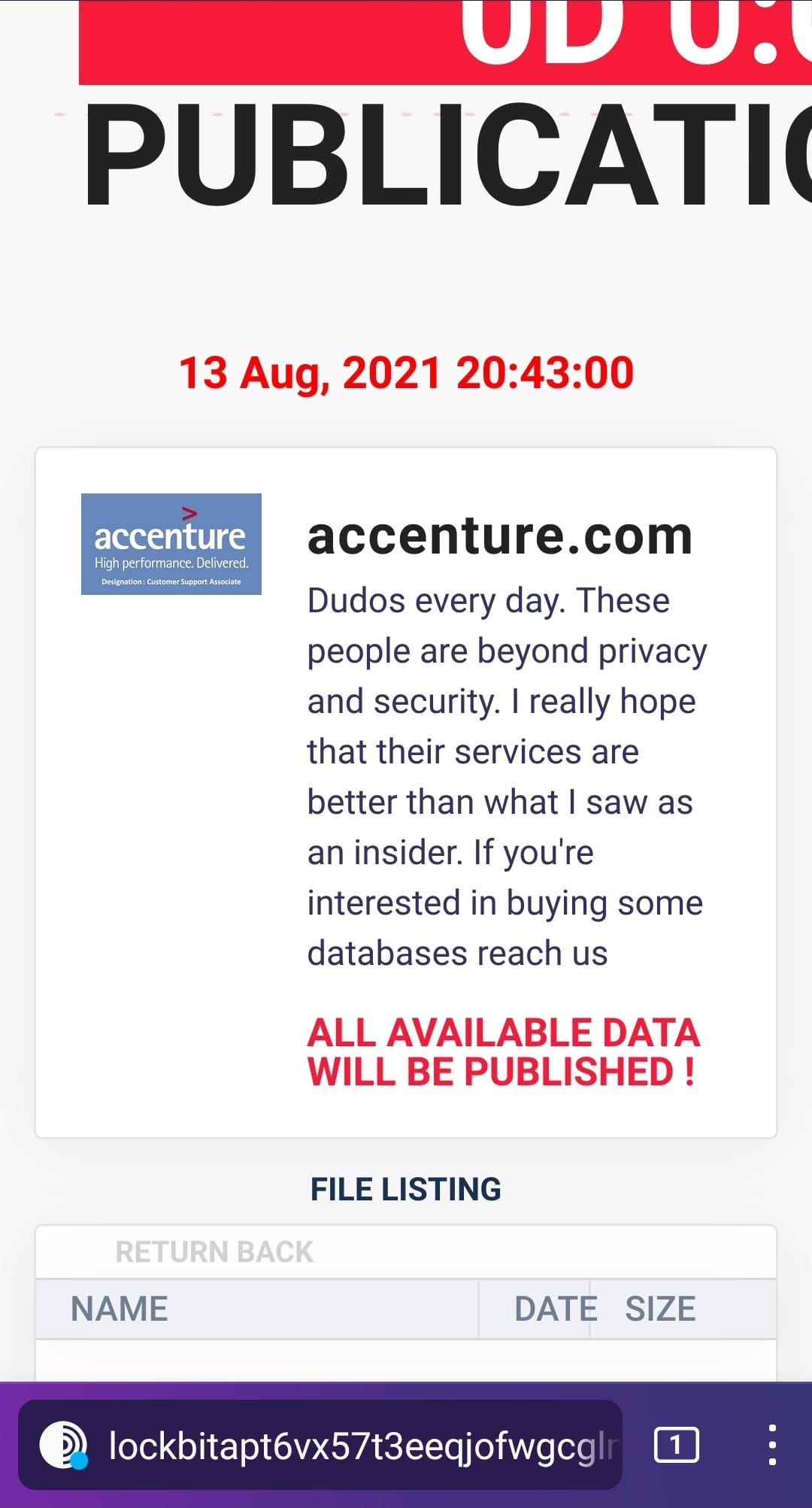

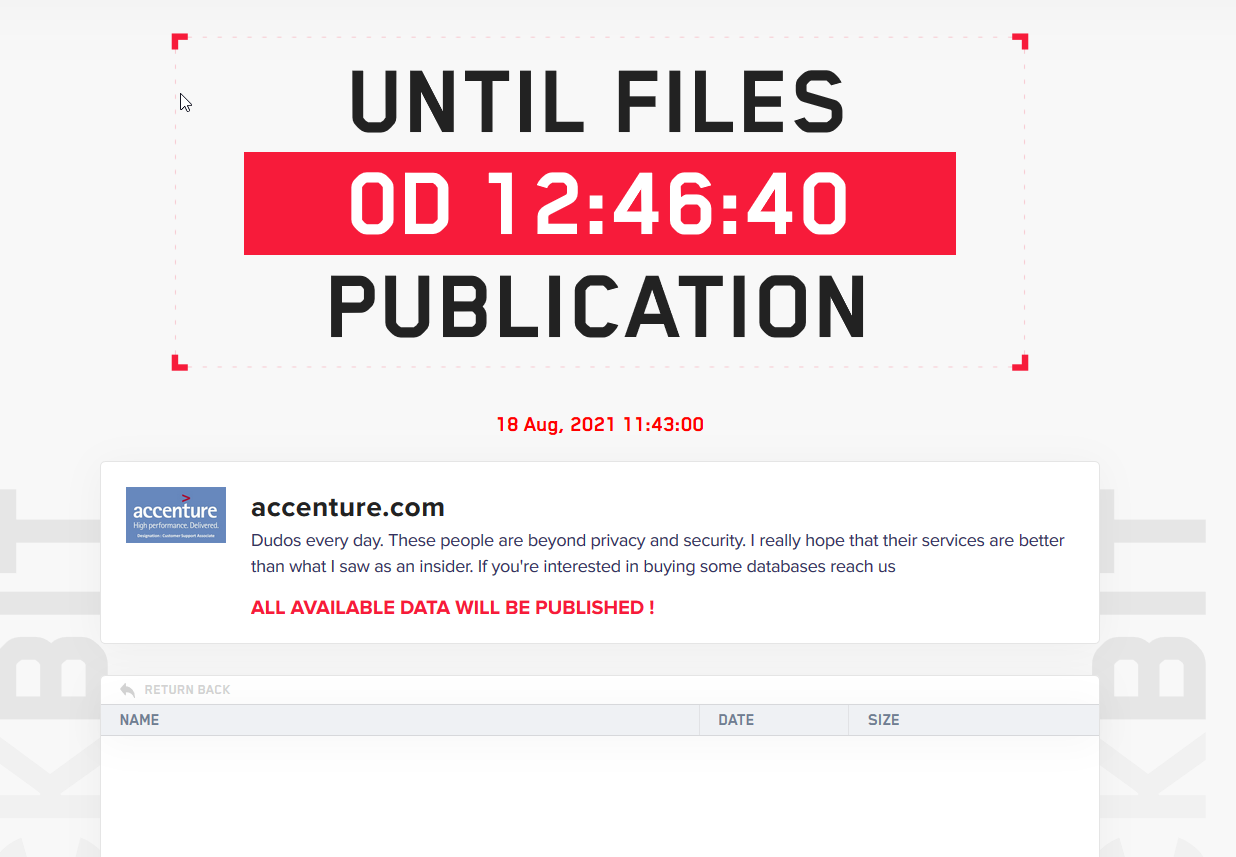

Sul loro blog nella rete onion del gruppo LockBit, era presente un link alla pagina della violazione, dove era presente un countdown che riportava che nella serata dell’11 Agosto alle ore 17:30 UTC, sarebbero stati pubblicati tutti i dati trafugati (2384 file nello specifico), qualora il riscatto non fosse stato pagato.

Si tratta della stessa quantità di denaro richiesta dal gruppo REvil/Sodinokibi ad Acer e a Quanta Apple.

A seguito della diffusione delle notizie sull’incidente informatico, Stacey Jones, portavoce dell’azienda Accenture ha dichiarato alla CNN:

“Attraverso i nostri controlli e protocolli di sicurezza, abbiamo identificato attività irregolari in uno dei nostri ambienti. Abbiamo immediatamente contenuto la questione e isolato i server interessati”

Inoltre ha spiegato:

“Abbiamo ripristinato completamente i nostri sistemi interessati dal backup e non c’è stato alcun impatto sulle operazioni di Accenture o sui sistemi dei nostri clienti”.

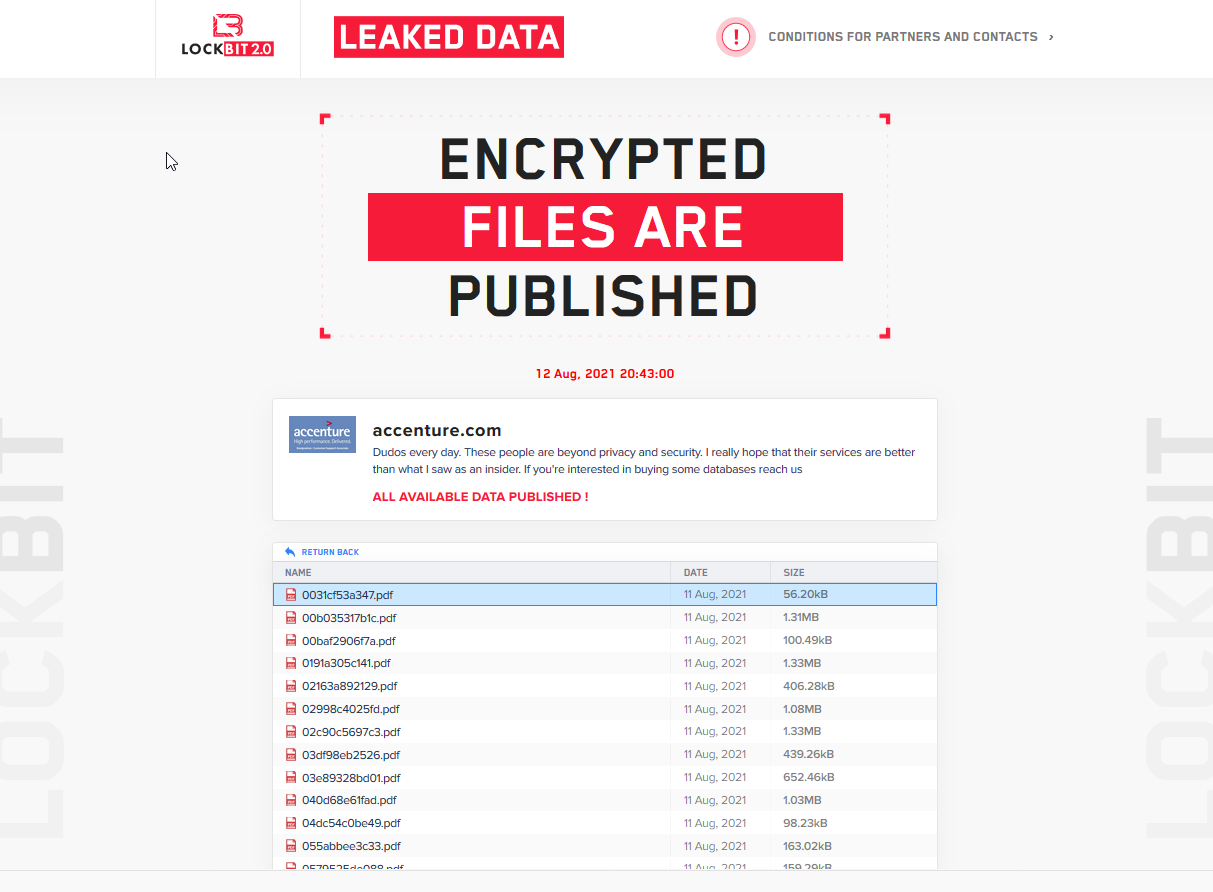

Poco dopo la cyber gang pubblica i file, solo che per problemi tecnici di raggiungibilità del sito, non tutti risultavano scaricabili anche se alcuni di questi contenevano presentazioni PowerPoint e casi di studio. Ad un certo punto la cyber gang oscura i file rendendoli inaccessibili.

Dopo aver confermato l’attacco, Accenture ha iniziato ad informare dell’accaduto i suoi fornitori e i suoi clienti.

La società di intelligence sulla criminalità informatica Hudson Rock ha condiviso su Twitter che 2.500 computer di dipendenti e partner sono stati compromessi a seguito dell’attacco e Cyble ha annunciato una richiesta di riscatto per un importo di 50 milioni di dollari per 6 TB di dati rubati su Twitter.

Le news proseguono incessanti, sul sito della cyber gang si parla che l’attacco abbia avuto origine da un insider, un dipendente dell’azienda, anche se non risulta ancora chiaro la totalità dei file esfiltrati. Si parla di 63 TB ma anche di 6,3 TB.

Come tutti i RaaS, le cyber gang, una volta violate le infrastrutture dell’azienda target, rimangono al loro interno per settimane e in alcuni casi anche mesi, in modo da esfiltrare quanti più dati possibili, per attivare la “seconda estorsione”, nel caso in cui l’azienda non voglia pagare il riscatto per la cifratura dei dati, generalmente quando si è in possesso dei backup.

In tal caso, l’azienda verrà minacciata nuovamente rendendo i dati acquisiti pubblici (o in aste private) qualora non fosse pagato il riscatto.

È anche vero che 63TB di dati, sarebbero una quantità enorme trafugata da una azienda come Accenture. Questo vorrebbe dire che il suo Security Operation Center e le sue sonde perimetrali non hanno funzionato a dovere e in questo caso sarebbe grave.

Lockbit a questo punto, resetta il countdown nella giornata del 12 di agosto e lo imposta alle 20:43 UTC sempre del 12 di agosto.

Nella serata (circa le 11 ora italiana), LockBit ripropone i 2384 file che risultano raggiungibili e scaricabili correttamente. Ci sono una serie di presentazioni su comparti quali Automotive, Cloud Telco, indicatori di performance inclusi gli opuscoli dei prodotti Accenture, i corsi di formazione dei dipendenti e vari materiali di marketing.

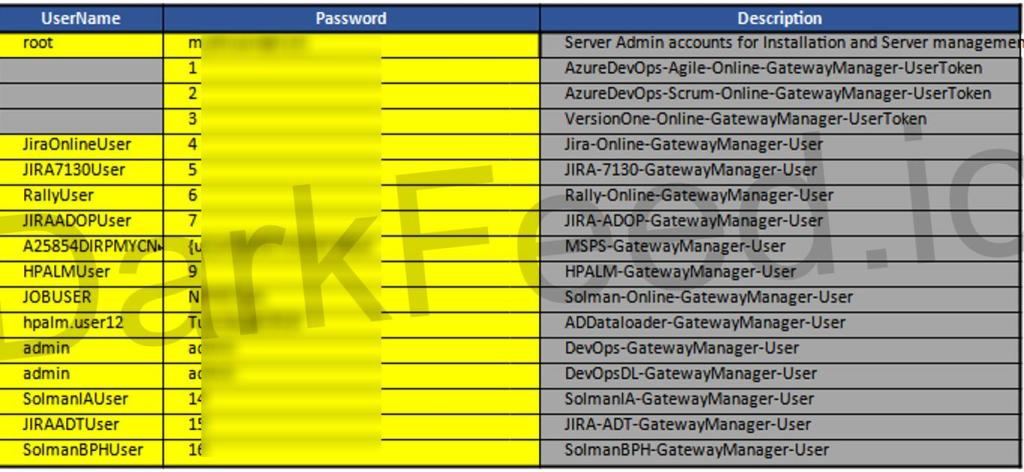

Sembra inoltre che la cyber gang nella giornata del 12 agosto, abbia pubblicato in forma privata dei documenti riservati contenenti credenziali utente utili a consentire attacchi mirati verso i clienti di Accenture.

Come avevamo annunciato nella giornata di ieri, delle credenziali sono trapelate tra i dati a disposizione di LockBit, sul sito di darkfeed.io e poi sugli account Twitter.

Tali credenziali sembrano archiviate su semplici tabelle contenenti degli account di amministrazione di servizi cloud, presumibilmente di aziende clienti di Accenture.

Da quanto sembra, LockBit è entrato negli ambienti cloud dell'”Industry X” di Accenture, crittografando alcuni dati e facendo trapelare alcune di queste informazioni.

Molte password di amministrazione di questa collection risultano di default o predicibili banali (alcune di 3 caratteri), oltre al fatto che sembrano essere raccolte all’interno di file XLS. Questa prova fornita dal gruppo di LockBit non depone a favore della gestione di infrastrutture complesse dei clienti di Accenture.

LockBit, nella giornata del 13, ha bloccato il download dei file e rimandato indietro il timer. Questa volta il countdown era previsto per il 13 Aug, 2021 alle ore 20:43:00, esattamente come ieri sera.

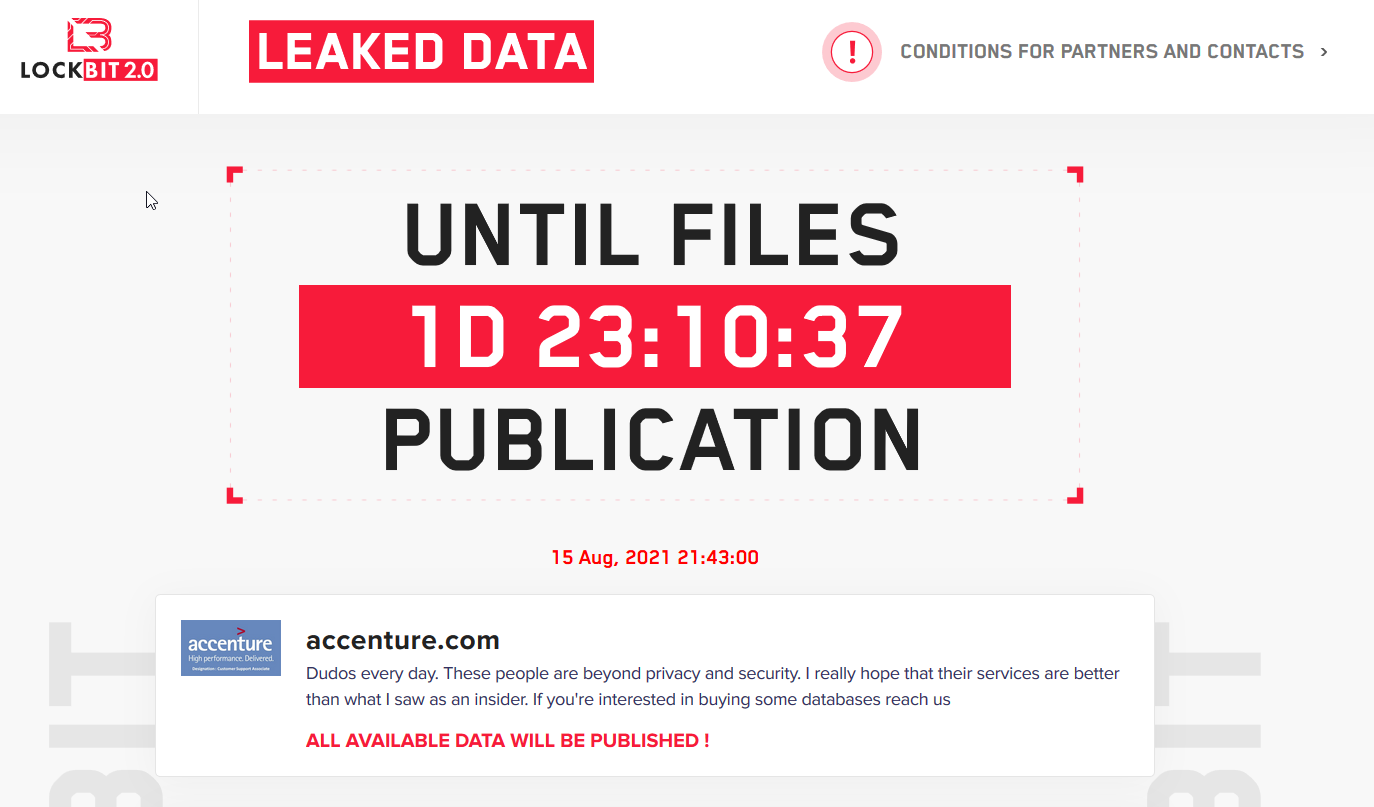

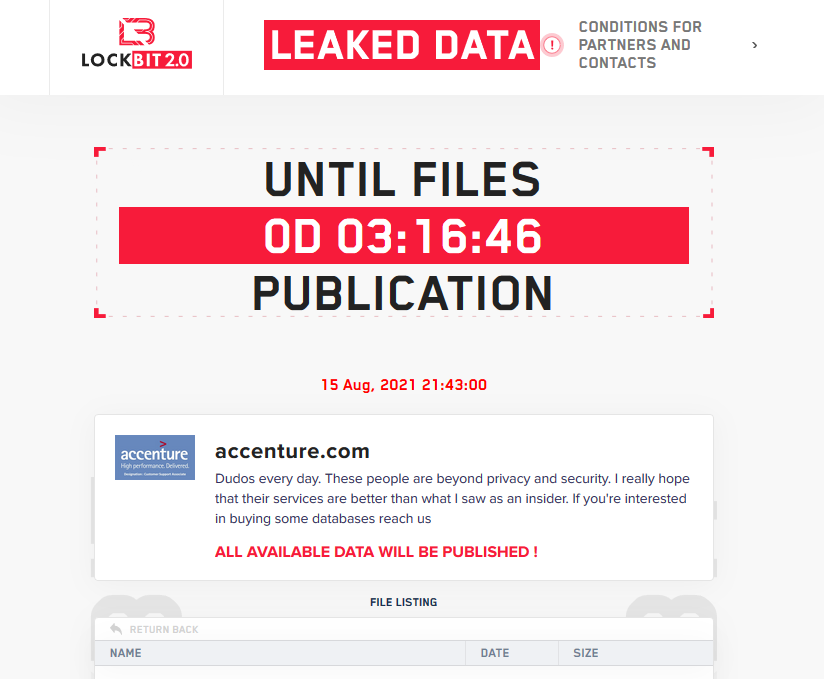

Successivamente, una volta acceduto al sito, ecco che rispunta un ennesimo countdown, questa volta tra un giorno, esattamente a ferragosto, il 15 di Agosto alle ore 21:43.

Nella giornata di oggi, al momento non ci sono grandi aggiornamenti, se non il fatto che LockBit ha già effettuato ben 4 countdown in questo incidente di sicurezza, tenendo alta l’attenzione e tenendo il cappio attorno ad Accenture in quella che si prevede una complessa trattativa non ancora conclusa.

Ora occorre comprendere il motivo di questa modalità di azione da parte di LockBit. Con molta probabilità questo modello di “suspense”, consente di ottenere una migliore predisposizione alla trattativa tra le due “aziende”.

Accenture nel mentre, dopo aver riconosciuto l’attacco informatico dicendo che tutto era sotto controllo e che i sistemi erano stati ripristinati, non ha più effettuato dichiarazioni. Sarebbe ora importante dopo due giorni di silenzio, comprendere cosa stia succedendo con una specifica dichiarazione verso la stampa.

In questa calda giornata di Ferragosto, tutti quanti stiamo festeggiando questa mezza e torrida estate, ma i criminali informatici di LockBit, tra poche ore pubblicheranno altri dati del colosso Accenture trafugati dai loro sistemi nel recente attacco informatico.

Al momento nel quale stiamo scrivendo, mancano circa tre ore prima della pubblicazione dei dati, che avverrà alle 23:45 circa. Cosa avranno in serbo i criminali informatici di LockBit?

Alla data della pubblicazione, probabilmente per motivi di intenso traffico (o per problemi tecnici), il sito risulta irraggiungibile e da errore 404. Stiamo attendendo che il sistema consenta di visionare i dati della pubblicazione.

Alle 01:25 del 16/08, praticamente quasi 2 ore dopo la deadline per la pubblicazione dei dati, il sistema di LockBit riporta ancora errore 404. Per onestà di cronaca, occorre dire che anche oggi, più di una volta il sistema ha mostrato un errore 404 che però non è stato ancora collegato ad un motivo specifico.

Nessun file è stato pubblicato. Nuovo countdown esattamente tra un giorno, il 17 Agosto alle 23:43 UTC.

La mancanza di divulgazione pubblica da parte di Accenture sul questo attacco ransomware ai suoi sistemi, sta diventando una opportunità mancata da parte di un’azienda, un peso massimo dell’IT, per aiutare le altre aziende (oltre a future possibilità di business) ad informarsi meglio sulla minaccia ransomware, hanno detto i fornitori di soluzioni a CRN.

In effetti, dopo la prima dichiarazione dell’11 di agosto, nessun’altra informazione sull’attacco informatico è trapelata dalla grande multinazionale e sembra che stiano limitando l’appannaggio e la perdita di reputazione.

Questo poteva andare bene per i successivi 2 giorni all’attacco, ma effettivamente a distanza di 6 giorni sembra assurdo per un peso massimo dell’IT. Perchè di questo ci si aspetta da un colosso come Accenture.

Ricordiamoci che Mandiant FireEye (tra i colossi della threat intelligence e della forensic analysis), furono i primi a riferire di essere attaccati dall’attacco SolarWinds. Avrebbero tranquillamente potuto aspettare che un’altra azienda si facesse avanti prima di loro, ma fu il CEO Kevin Mandia a riferire dell’accaduto prima di tutti,

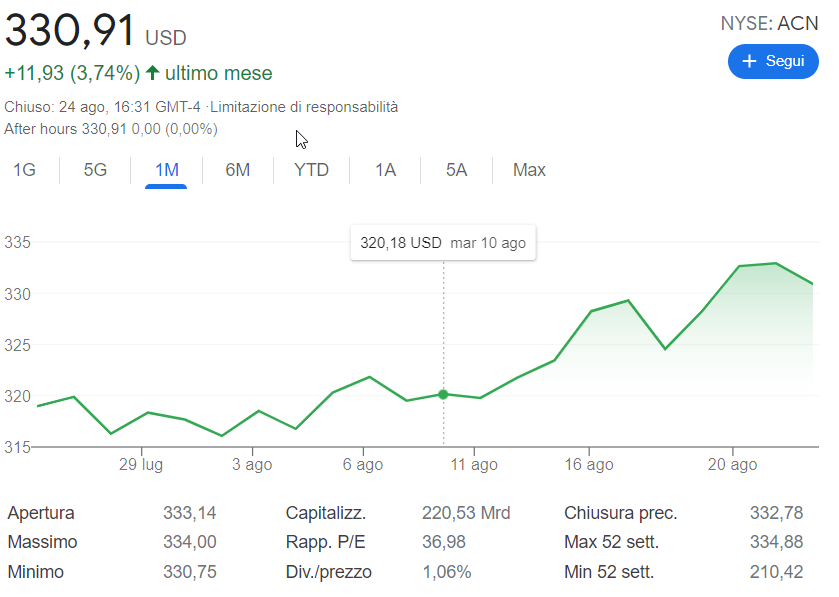

Al netto di queste considerazioni, è anche importante analizzare il mercato finanziario ad oggi, che sembrerebbe premiare il comportamento di ACN, in quanto il titolo è aumentato di un ben 3% negli ultimi 5 giorni. Sebbene gli strascichi di un incidente di rilievo sono lunghi e occorre attendere ancora del tempo per vedere le ripercussioni, è anche importante dire che dopo un incidente informatico, molte aziende hanno dei forti cali in borsa, cosa che nel caso di Accenture non è avvenuto.

Da alcune informazioni sopraggiunte si attende una comunicazione da parte di Accenture “global”, che dovrebbe arrivare tra qualche ora.

Per questa sera è atteso una nuova pubblicazione di dati da parte di LockBit, in un sito malfunzionante e con qualche bug.

Anche questa sera, nulla da fare, la pubblicazione è stata rinviata a domani con un nuovo countdown. Siamo a 6 dall’inizio dell’incidente informatico.

Sembra che il mercato azionario si sia accorto ora dell’incidente di sicurezza, infatti nella giornata tra ieri ed oggi, si è iniziato ad assistere ad un forte ribasso. Ancora nessuna dichiarazione da parte di Accenture.

Al momento stiamo seguendo la vicenda con attenzione e non appena avremo informazioni, aggiorneremo questo articolo.

Oggi sono passati 13 giorni dall’inizio dell’incidente informatico e il colosso Accentura ancora non ha effettuato una dichiarazione relativa all’accaduto, se non la prima effettuata l’11 di agosto subito dopo la divulgazione dell’incidente informatico.

Possiamo dire che la modalità di azione che ha tenuto l’azienda abbia premiato, in quanto il mercato azionario a distanza di giorni, ha acquisito un ottimo sprint anche se con un arresto il 18 di agosto come documentato passando da 320 USD a 330,91 USD di oggi.

Sicuramente aziende europee, soggette a GDPR, avrebbero dovuto fare diversamente, ma è anche vero che questa condotta indubbiamente premia e tale modello di comunicazione potrà essere appreso da altre aziende incentivate a fare lo stesso.

Il gigante della consulenza IT globale Accenture ha confermato oggi che gli operatori di ransomware LockBit hanno rubato dei dati all’interno delle loro infrastrutture nell’agosto 2021.

Ciò è stato rivelato nel rapporto finanziario della società per il quarto trimestre e l’intero anno fiscale, conclusosi il 31 agosto 2021.

“In the past, we have experienced, and in the future, we may again experience, data security incidents resulting from unauthorized access to our and our service providers’ systems and unauthorized acquisition of our data and our clients’ data including: inadvertent disclosure, misconfiguration of systems, phishing ransomware or malware attacks,”

ha affermato Accenture.

“During the fourth quarter of fiscal 2021, we identified irregular activity in one of our environments, which included the extraction of proprietary information by a third party, some of which was made available to the public by the third party. In addition, our clients have experienced, and may in the future experience, breaches of systems and cloud-based services enabled by or provided by us.”

La banda del ransomware LockBit ha affermato di aver rubato sei terabyte di dati dalla rete di Accenture e ha chiesto un riscatto di 50 milioni di dollari.

Fonti che hanno familiarità con l’attacco hanno anche riferito che Accenture ha confermato l’attacco ransomware ad almeno un fornitore..

Anche se Accenture ha ora confermato che gli aggressori hanno rubato informazioni dai suoi sistemi e le hanno divulgate online, la società non ha ancora riconosciuto pubblicamente la violazione dei dati e né ha inviato lettere di notifica della violazione dei dati alle autorità competenti.

Ciò probabilmente significa che i dati rubati non contenevano informazioni di identificazione personale (PII) o dati di informazioni sanitarie protette (PHI) che avrebbero attivato i requisiti di notifica normativa.

Sembra ironico che Accenture abbia rilasciato la sua ultima “analisi globale della risposta agli incidenti” il 4 agosto, la quale ha evidenziato il ransomware come una delle principali minacce di sicurezza informatica.

Secondo un rapporto del sito di notizie CyberScoop, Accenture avrebbe individuato l’attacco ransomware LockBit 2.0 sui propri sistemi già dal 30 di luglio scorso, pubblicando il report, dopo esser venuta a conoscenza dell’attacco alle proprie infrastrutture.

Accenture non ha rivelato l’attacco ransomware LockBit, o fatto dichiarazioni, se non dopo che le notizie dell’incidente di sicurezza, pubblicate dal giornalista della CNBC l’11 di Agosto, si sono riversate in rete.

Da quanto abbiamo avuto modo di constatare, Sembrerebbe quasi che Accenture fosse preparata per un attacco ransomware e la sua “crisis management”, sembrava essere stata perfetta all’inizio, in linea con un incidente di rilievo, ma poi non ha fornito più indicazioni sull’accaduto e questo non era atteso per un colosso internazionale.

Non sappiamo se Accenture abbia pagato un riscatto a LockBit, ma sappiamo che è corretto non incentivare un mondo di “parassiti” che stanno creando ingenti danni alle aziende e alla comunità.

C’è da sottolineare, che quando ci sono incidenti di questo tipo, le aziende devono imparare a condurli in modo aperto, trasparente e onesto.

Occorre quindi assicurarsi di fare la cosa più giusta, in quanto verrai giudicato al termine dei fatti, in base a come hai gestito la tua “crisis management” molto più di quanto farai per il fatto che sei stato colpito da un attacco di rilievo, ma forse in questo caso la mancanza di informazioni, ha agevolato la risoluzione di una crisi a favore di Accenture.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…