Articolo di Davide Santoro

Abbiamo già parlato diffusamente del gruppo Moses Staff in passato ed ecco che oggi ci troviamo di fronte a quello che viene definito rebranding con la trasformazione del gruppo Moses Staff in Abraham’s Ax.

In questo articolo vedremo come l’Iran ed i suoi hacker puntino ad imporsi sulla scena mediorientale ed a diventare un punto di riferimento anche per l’Intifada informatica tra data-leaks, proclami politico-religiosi ed una buona dose di hackitivism.

La prima cosa che colpisce aprendo la homepage del gruppo è l’utilizzo della lingua ebraica (nella versione in ebraico è presente un riferimento all’imam Muhammad al Mahdi, conosciuto come dodicesimo imam, quasi a voler sottolineare e rivendicare l’origine sciita del gruppo)

Anche il nome del gruppo ha chiaramente un connotato religioso essendo un riferimento al versetto 4 della Surah Al-Mumtahana (la Surah n.60 del Corano), oltre al riferimento alla Surah Al-Isra (Surah n.17 del Corano) ai versetti 4-5 indirizzati esplicitamente ai figli di Israele (la parte in verde).

Accedendo al loro account su Twitter possiamo notare che la lingua utilizzata è sempre l’ebraico

Navigando meglio nella homepage scopriamo che avrebbero attaccato 5 server/siti estraendo 12TB di dati

Un particolare non di poco conto è che attualmente il dominio .onion del gruppo risulta praticamente in costruzione (accessibile soltanto l’homepage in lingua ebraica)

Tutte le altre pagine del dominio .onion attualmente restituiscono il famoso errore 404:

Aprendo la pagina dedicata alle loro operazioni cyber troviamo che per ora hanno pubblicato materiale inerente Israele e l’Arabia Saudita

Altro fattore da non sottovalutare assolutamente nell’analisi di questo gruppo per determinarne la provenienza ed associarla alla Repubblica Islamica dell’Iran è senza dubbio quello di un’analisi linguistica e dell’utilizzo di determinate terminolog0ie che troviamo – per ora visto che il sito è ancora in fase di costruzione – all’interno della loro lista di criminali:

Allo stato attuale il gruppo risulta contattabile attraverso un modulo presente sul proprio sito o un indirizzo email @proton.me

Una peculiarità che si nota immediatamente è che, a differenza di Moses Staff, questo rebranding non fornisce una guida ed una chiave PGP per comunicare in sicurezza, oltre a non avere per ora una specifica pagina dedicata alla possibilità di collaborare con loro (anche questa presente in Moses Staff), inoltre, nonostante il sito sia ancora in fase iniziale sembrerebbe avere molto chiari i propri obiettivi:

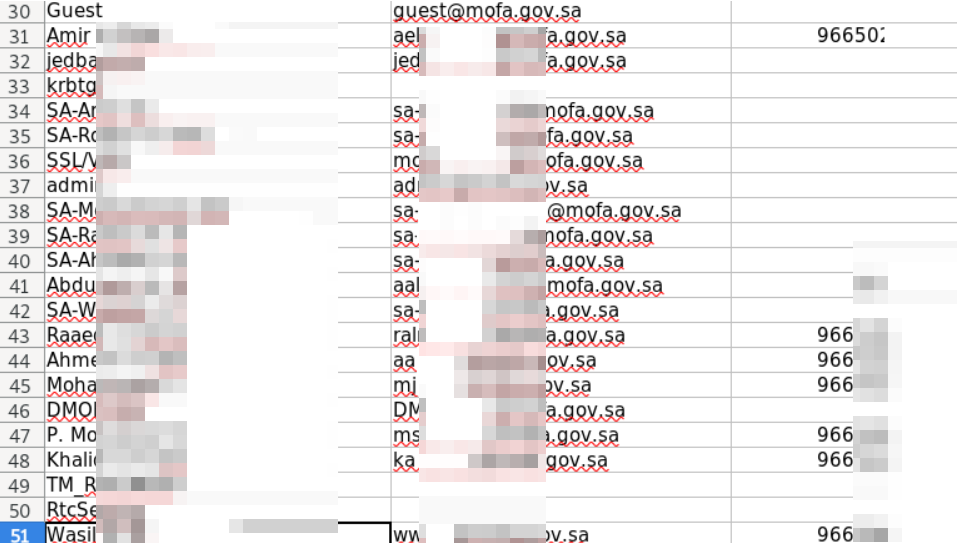

Analizzando i dati che sarebbero stati esfiltrati dall’Arabia Saudita, oltre a cartine e topografie, due file riconducibili al MOFA (Ministero degli Affari Esteri) se confermati potrebbero causare qualche problema. Il primo è un file excel contenente un elenco di server, mentre il secondo è un file excel contenente 11.870 records suddivisi per nome, email e numero di cellulare.

La prima cosa che appare chiara analizzando le attività del gruppo è che si tratta di un gruppo hacktivista (mosso da obiettivi e finalità politiche) anzichè di una cyber-gang (mossa da obiettivi e finalità finanziarie).

Come per Moses Staff, se questo rebranding sia o meno sponsorizzato dalle unità cyber riconducibili alle Guardie Rivoluzionarie dell’Iran o da altri gruppi governativi lo scopriremo soltanto studiandolo ed analizzandolo nel tempo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…