Imperva annuncia di aver battuto il record di protezione DDoS.

Di recente, uno dei suoi clienti, un anonimo provider di telecomunicazioni cinese, è stato oggetto di un lungo e potente attacco durato più di quattro ore, durante le quali la vittima ha ricevuto 25,3 miliardi di richieste.

L’azienda afferma che questo cliente è stato spesso soggetto ad attacchi DDoS con volumi di traffico insolitamente elevati, ma questo incidente ha superato tutti i precedenti.

L’attacco DDoS da record si è verificato il 27 giugno 2022, raggiungendo un picco di 3,9 milioni di richieste al secondo (RPS), con una media di 1,8 milioni di RPS.

Anche se non è paragonabile a un altro attacco da record che Google ha registrato a giugno (allora la potenza DDoS ha superato i 46 milioni di RPS), Imperva spiega che l’attacco ha impiegato un tempo insolitamente lungo.

Di solito gli attacchi con picchi di oltre un milione di richieste al secondo durano da pochi secondi a diversi minuti, ma questo attacco è durato più di quattro ore.

L’azienda spiega che solo un attacco DDoS su dieci dura più di un’ora e una percentuale ancora più piccola di aggressori può dimostrare una “potenza di fuoco” così lunga.

“L’attacco è iniziato a 3,1 milioni di richieste al secondo e poi si è mantenuto a circa 3 milioni di richieste al secondo. Dopo che l’attacco ha raggiunto il picco di 3,9 milioni di RPS, la potenza è diminuita per diversi minuti, ma poi è tornata uguale per un’altra ora”

affermano gli esperti.

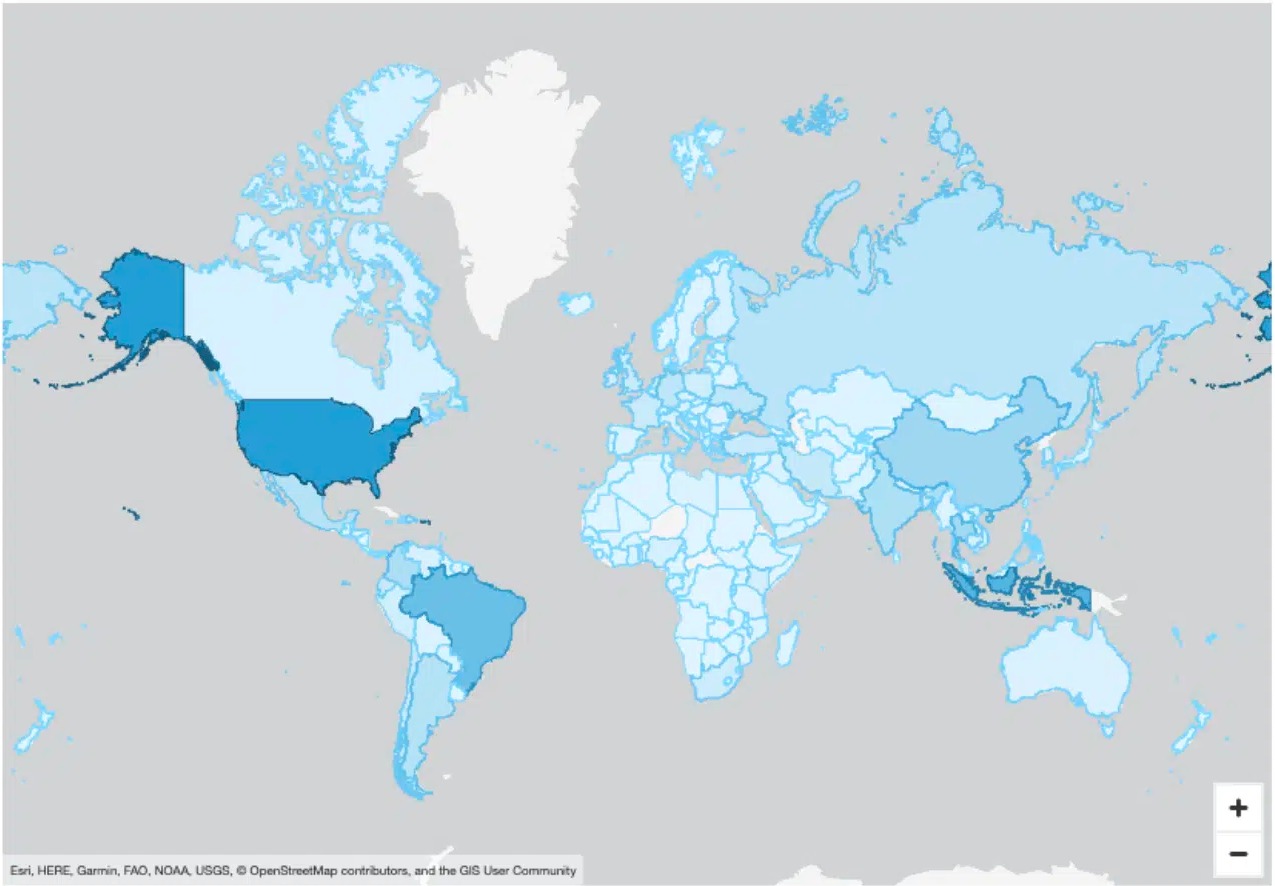

Secondo gli esperti, dietro questo attacco c’era una potente botnet senza nome che si è diffusa in180 paesi in tutto il mondo.

Questa botnet include più di 170.000 dispositivi, inclusi router, fotocamere intelligenti, server vulnerabili e dispositivi IoT scarsamente protetti.

La maggior parte degli indirizzi IP da cui è stato lanciato l’attacco si trovano negli Stati Uniti, in Brasile e in Indonesia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…