I ricercatori hanno scoperto che più di 60.000 NAS D-Link che hanno terminato il supporto sono suscettibili al command injection. Sebbene esista già un exploit disponibile pubblicamente per questo problema, gli sviluppatori D-Link non hanno intenzione di rilasciare patch.

La vulnerabilità critica è il CVE-2024-10914 (punteggio CVSS 9.2) ed è associata al comando cgi_user_add in cui il parametro name non è adeguatamente ripulito. Di conseguenza, un utente malintenzionato non autorizzato potrebbe sfruttare il problema per inserire comandi shell arbitrari inviando ai dispositivi richieste HTTP GET appositamente predisposte.

L’errore riguarda diversi modelli NAS D-Link:

Il ricercatore di sicurezza Netsecfish che ha scoperto questa vulnerabilità scrive che per sfruttarla è necessario “inviare una richiesta HTTP GET modificata al dispositivo NAS con un input dannoso nel parametro name. Questa richiesta curl genera un URL che esegue il comando cgi_user_add con il parametro name, che include il comando shell incorporato”, spiega lo specialista.

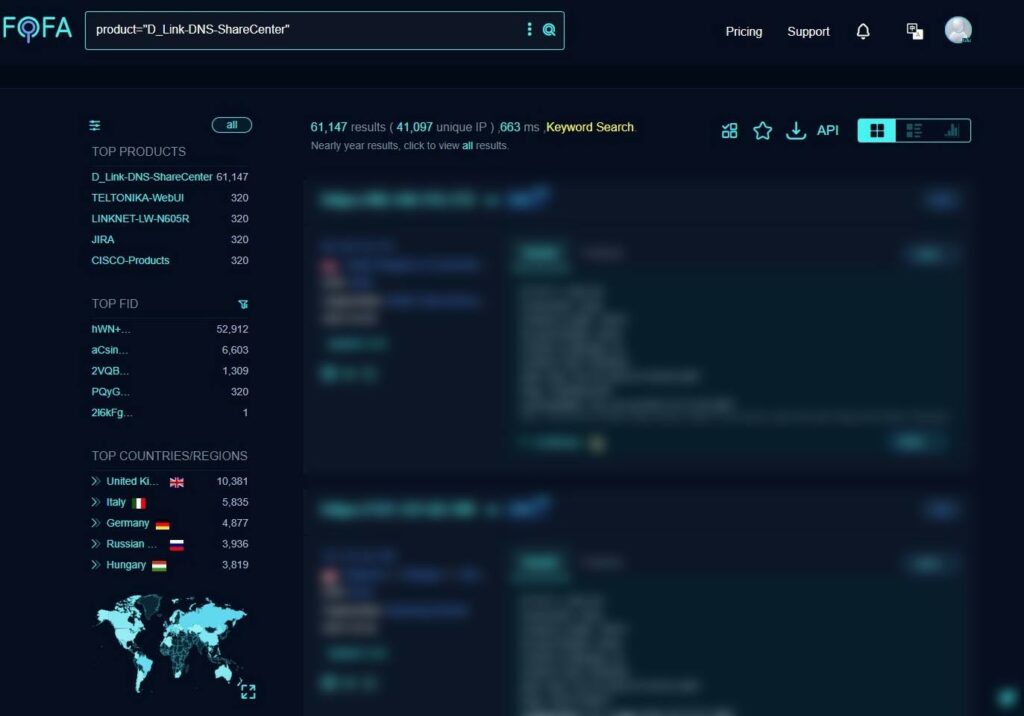

Secondo Netsecfish, la piattaforma FOFA ha identificato 61.147 hit e 41.097 indirizzi IP univoci associati ai dispositivi D-Link vulnerabili a CVE-2024-10914.

I rappresentanti di D-Link hanno già pubblicato un bollettino di sicurezza dedicato a CVE-2024-10914, in cui hanno confermato la presenza del problema. Tuttavia, non è necessario attendere le patch, poiché il supporto per i dispositivi vulnerabili è già stato interrotto e il produttore consiglia ai proprietari di NAS semplicemente di smettere di utilizzare prodotti vulnerabili o almeno di isolarli da Internet.

Vale la pena notare che nella primavera di quest’anno D-Link non ha risolto le vulnerabilità CVE-2024-3272 e CVE-2024-3273, che interessavano più di 90.000 NAS obsoleti. Poi i dispositivi hanno iniziato ad essere attaccati già pochi giorni dopo la divulgazione delle informazioni sul bug.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…