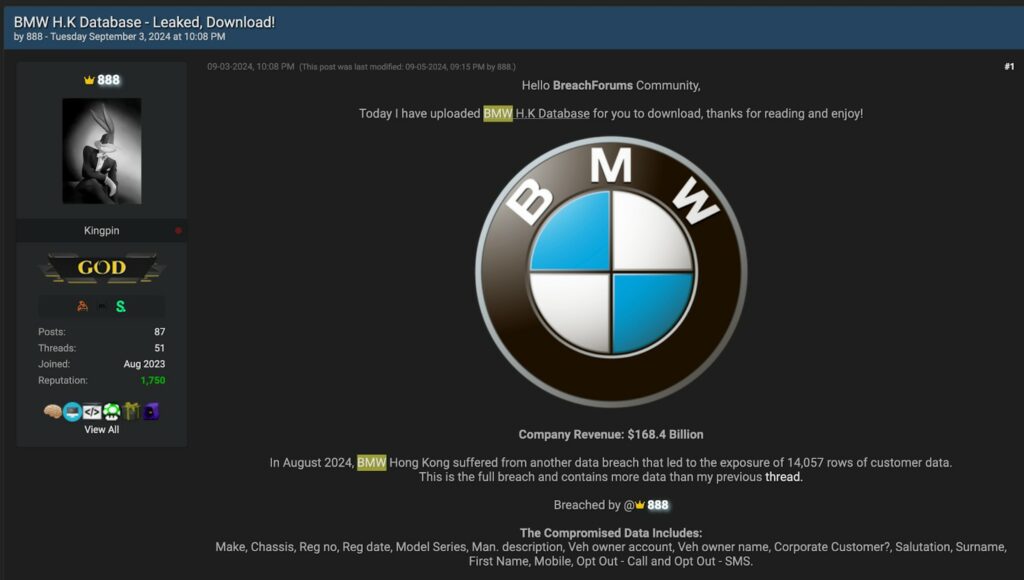

In data 3/9/24 sul celebre forum “Breached” è comparso un post dove il Threat Actors 888 mette in vendita un database con diverse informazioni sui proprietari dei veicoli estratti da BMW Hong Kong,.

Secondo 888, sarebbe la seconda esfiltrazione, ora più completa con dati riguardanti account del proprietario, nomi, dettagli di contatto etc….

Secondo cybersecuritynews BMW ha sottolineato il suo impegno per la privacy dei clienti e gli sforzi continui per rafforzare la sicurezza dei suoi sistemi. Tuttavia, le violazioni che sembrerebbero avvenute nella prima metà del 2024 hanno sollevato diverse preoccupazioni.

Al momento, non è possibile confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Il cyber threat actor noto come “888” ha fatto la sua comparsa nei forum underground nell’agosto 2023.

Le sue operazioni si concentrano principalmente sul furto di dati sensibili di importanti aziende, al fine di poterli rivendere. Tra le aziende che potrebbero avere subito violazioni da parte di “888” rientrano: Shopify, BMW (Hong Kong), L’Oreal, Shell, Heineken, Accenture (India) e Credit Suisse (India).

Le attività di “888” rappresentano una minaccia significativa per le organizzazioni con potenziali impatti che includono la perdita di dati confidenziali, danni alla reputazione, costi finanziari per la risposta agli incidenti e possibilità di estorsioni.

Per mitigare i rischi associati a questo attore della minaccia, le organizzazioni devono monitorare attivamente l’esposizione dei propri dati, oltre a implementare misure di sicurezza robuste, tra cui controlli di accesso, crittografia dei dati, gestione delle patch e formazione del personale sulla sicurezza informatica.

In sintesi, “888” rappresenta una minaccia emergente nel panorama della cybersecurity, e le organizzazioni devono rimanere vigili e informate per proteggere i loro dati e la loro reputazione.

In poco meno di un anno di attività ha dimostrato determinazione nel perseguire le sue attività dannose, accumulando una reputazione totale di 1750, con 66 valutazioni dai membri (di cui 65 positive e 1 negativa).

Cerchiamo di fornire un’analisi delle attività note di “888” e delle organizzazioni bersaglio, nonché alcune raccomandazioni per le organizzazioni che desiderano proteggere i loro dati sensibili.

Per la redazione del report si è fatto riferimento a fonti di informazione disponibili su internet e al monitoraggio di forum underground.

Le attività di “888” si concentrano sulla compromissione di dati sensibili, che vengono successivamente diffusi nei canali underground. Fino ad oggi, “888” ha postato 51 thread su Breachforums, offrendo sample di dati e proponendo la condivisione di informazioni sensibili dietro pagamento. Le aziende bersaglio includono nomi di rilievo come: Riyadh Airport, Shopify, BMW (Hong Kong), L’Oreal, Shell, Heineken, Accenture e Credit Suisse (India).

Purtroppo ad oggi non ci sono informazioni certe circa le TTPs utilizzate da “888”; presumibilmente potrebbe sfruttare misconfiguration nei controlli di accesso o credenziali provenienti da altre violazioni, per poter avere accesso ai dati delle organizzazioni.

Inoltre, si potrebbe ipotizzare che i dati provengano da attacchi alla supply chain. Infatti, dopo la pubblicazione dei dati da parte di “888”, Shopify ha smentito di aver subito un data breach, affermando che le informazioni potessero provenire da violazioni di app di terze parti.

Ulteriori ricerche sono necessarie per comprendere le strategie e le tattiche utilizzate da questo threat actor.

Allo stesso modo, Accenture India ha contestato la validità della violazione rivendicata da “888”, indicando che solo 3 dei 32.000 record diffusi appartenevano a dipendenti dell’azienda.

Dalla sua comparsa il threat actor “888” si è reso responsabile di attacchi mirati contro organizzazioni di rilievo, come da tabella seguente:

| Target | Data | Dettagli |

| Microsoft Data Breach | 2024 | Compromissione di dati confidenziali, impattanti per diversi utenti ed operazioni interne. Cybersecurity News |

| BMW (Hong Kong) Data Breach | 2024 | Compromissione dati acquirenti, includendo dati personali e finanziari. |

| Shell Data Breach | 2024 | 80,000 records esposti, includendo dati aziendali sensibili.Medium Article |

| L’Oreal | luglio-24 | Dati di 7.110 dipendenti esposti. I dati includono nome, ruolo aziendale, e-mail, città, stato, paese. |

| Microsoft | luglio-24 | Compromissione di dati riservati, con un impatto su più utenti e sulle operazioni interne. |

| BMW (Hong Kong) | luglio-24 | Compromissione di dati dei clienti, incluse le informazioni personali e finanziarie. |

| Shopify | luglio-24 | Dati di 179.873 utenti esposti. I dati comprendono l’ID Shopify, i nomi, l’e-mail, il cellulare, il numero di ordini, il totale speso. |

| Good Smile | luglio-24 | Dati di 184.245 clienti esposti. I dati comprendono l’ID del cliente, i nomi, l’e-mail, il nickname, lo stato, l’IP, il sesso, il tipo di login e l’indirizzo. |

| Nokia | luglio-24 | Dati di 7.622 dipendenti esposti. I dati includono nome, ruolo aziendale, e-mail, numeri di telefono, settore, posizione. |

| Microsoft | luglio-24 | Informazioni relative a 2.073 dipendenti Microsoft esposte. I dati includono nome, ruolo aziendale, e-mail, numeri di telefono, URL di LinkedIn, posizione, numero di telefono aziendale. |

| CuidatePlus | giugno-24 | Dati di 201.826 utenti esposti. Comprendono ID, email, nome, cognome, località, provincia, professione, specializzazione. |

| Alpha Capital Group | giugno-24 | 240.646 record di dati esposti. I dati comprendono l’ID del pagamento, l’ID della transazione, l’e-mail dell’ID utente, il tipo di pagamento, l’importo in dollari, il paese associato all’ID utente, il nome del coupon promozionale, l’ID di accesso al conto e la data di creazione. |

| Heineken | giugno-24 | Dati di 8.174 dipendenti esposti. I dati comprendono ID, ID utente, nomi, indirizzi e-mail e ruoli aziendali. |

| Accenture (India) | giugno-24 | Esposti i dati di 32.826 dipendenti. Dati che comprendono indirizzi e-mail e nomi completi. |

| Credit Suisse | giugno-24 | Dati di 19.000 utenti esposti. I dati comprendono nomi di clienti, indirizzi e-mail, date di nascita, nomi del prodotto, date di adesione, date di entrata in vigore e stato del rapporto. |

| Robinsons Malls | giugno-24 | Dati di 107.000 utenti esposti. I dati comprendono nome e cognome, indirizzo e-mail, numero di cellulare, data di nascita, provincia, città, sesso e data di registrazione. |

| Shell | maggio-24 | 80.000 record esposti, compresi dati aziendali sensibili. |

| Riyadh Airport Employees | maggio-24 | Dati di 864 dipendenti esposti. I dati comprendono la matricola dei dipendenti, il nome completo, l’indirizzo e-mail e il numero di cellulare. |

| Decathlon (Spagna) | maggio-24 | 6,644 employees’ data exposed. Data including employee email addresses, headquarters, transportation activities. |

| Ramen Kuroda | maggio-24 | Informazioni di 26.052 clienti esposte. I dati comprendono nome, cognome, e-mail, numero di cellulare, data di nascita, sesso, punti totali RK, punti annuali RK, punti disponibili RK, saldo del portafoglio RK, totale speso e livello di appartenenza. |

| Audi | maggio-24 | Esposti i dati di 21.896 clienti. I dati comprendono il codice del concessionario, il nome del concessionario, l’ID del cliente, il numero di conto, il nome del cliente, l’indirizzo, la città, lo stato, il CAP, il telefono e altro ancora. |

| Nestle | maggio-24 | Dati di 4.409 dipendenti esposti. I dati comprendono i nomi completi e gli indirizzi e-mail. |

| UNICEF | aprile-24 | Dati di 11 Paesi compromessi. I dati comprendono amministratori, nomi, indirizzi, numeri di telefono, livello di istruzione e altro ancora. |

| Adams and Reese LLP | aprile-24 | 566.229 record esposti. I dati includono nomi, città, numeri di telefono, e-mail, indirizzi, profili LinkedIn e altro ancora. |

| Kintetsu World Express | aprile-24 | Esposti i dati di 819 membri. I dati comprendono nomi, indirizzi e-mail, località e paesi. |

| India Export | aprile-24 | 317.000 record relativi ai dati di esportazione esposti. I dati comprendono date, città, Paesi, numeri di bolla di spedizione, indirizzi, porti, valute, quantità, unità, descrizioni, esportatori indiani, porti indiani, porti esteri, numeri di fattura, valori totali e altro ancora. |

| El Carnicero | aprile-24 | Dati di 28.634 membri esposti. I dati comprendono ID, nomi, e-mail, gruppi, numeri di telefono, paese, regione, data di affiliazione. |

| AsiaLove | aprile-24 | Dati di 651.000 utenti esposti. I dati comprendono nomi, paesi, numeri di telefono, e-mail, date di nascita, indirizzi IP, informazioni relative ai dispositivi e altro ancora. |

| Find My Freelancer | aprile-24 | Dati di 5.500 utenti esposti. I dati comprendono e-mail, indirizzi IP, ID utente, hash della password, username e altro ancora. |

| Gettr.com | aprile-24 | Dati di circa 90.000 membri esposti. I dati comprendono e-mail, nomi utente, anno di nascita, lingua, località e altro ancora. |

| Books24.gr | aprile-24 | 43.000 record esposti. I dati includono nomi dei clienti, e-mail, indirizzo di spedizione, informazioni di spedizione, indirizzo di fatturazione, metodo di pagamento, codice del luogo di ritiro e altro ancora. |

| Ginx.tv | febbraio-24 | 13.586 record esposti. I dati comprendono nomi utente, e-mail, data di creazione, ultima attività registrata. |

| Beamstart.com | febbraio-24 | 544.610 record esposti. I dati comprendono ID account, profili, nomi, e-mail, numeri di telefono, hash delle password, nomi utente, città, paese. |

| Kyivstar.ua | gennaio-24 | 15 milioni di record esposti. I dati comprendono numeri di telefono, nomi e cognomi, indirizzi di residenza, dati del passaporto, INN e date di nascita. |

| Beatbase.com | gennaio-24 | 1.648.030 record esposti. I dati comprendono ID, e-mail, nome, cognome, hash delle password, ruoli e altre informazioni sugli account. |

| Bleutorch.com | gennaio-24 | 753.288 record esposti. I dati includono ID, username, email, url e altre informazioni. |

| Black.ly | gennaio-24 | 3.708.006 record esposti. I dati includono user id, id dispostivo utente, codice paese, sistema operativo del dispositivo, modello del dispositivo e altro ancora. |

| Portal.brainet.id | agosto-23 | Esposti dati di utenti. I dati comprendono ID cliente, nomi utente, password, e-mail, nomi, indirizzi, città, provincia, codice postale, sesso, data di nascita, telefono, foto. |

Al fine di mitigare le possibili conseguenze derivanti da diffusioni di dati sensibili dei dipendenti delle organizzazioni, è necessario che le aziende si dotino di strutture capaci di svolgere i compiti di Cyber Threat Intelligence, al fine di monitorare l’esposizione aziendale e quindi:

Pur in assenza di informazioni dettagliate che permettano di comprendere a fondo le capacità tecniche del cyber threat actor “888”, questo rappresenta una minaccia significativa dal momento che ha dimostrato determinazione nel perseguire le sue attività dannose, finalizzate all’esfiltrazione di dati sensibili per finalità economiche, oltre alla capacità di colpire organizzazioni rilevanti nei rispettivi settori di attività.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…