Gli analisti di Zscaler hanno avvertito che il trojan bancario Ansata si è nuovamente infiltrato nel Google Play Store. In totale, i ricercatori hanno trovato più di 90 applicazioni dannose installate oltre 5,5 milioni di volte. Oltre ad Anatsa, queste applicazioni distribuivano anche altri malware e adware.

Anatsa Banker (noto anche come Teabot) è un trojan che prende di mira più di 650 applicazioni di istituti finanziari in Europa, Stati Uniti, Regno Unito e Asia. Il malware ruba le credenziali degli utenti dalle banche online per successive transazioni fraudolente.

Ricordiamo che nel febbraio 2024 gli specialisti di Threat Fabric hanno riferito che dalla fine del 2023 Anatsa ha infettato almeno 150.000 utenti tramite Google Play, utilizzando vari dropper creati appositamente per entrare nella categoria principale dei Top New Free su Google Play.

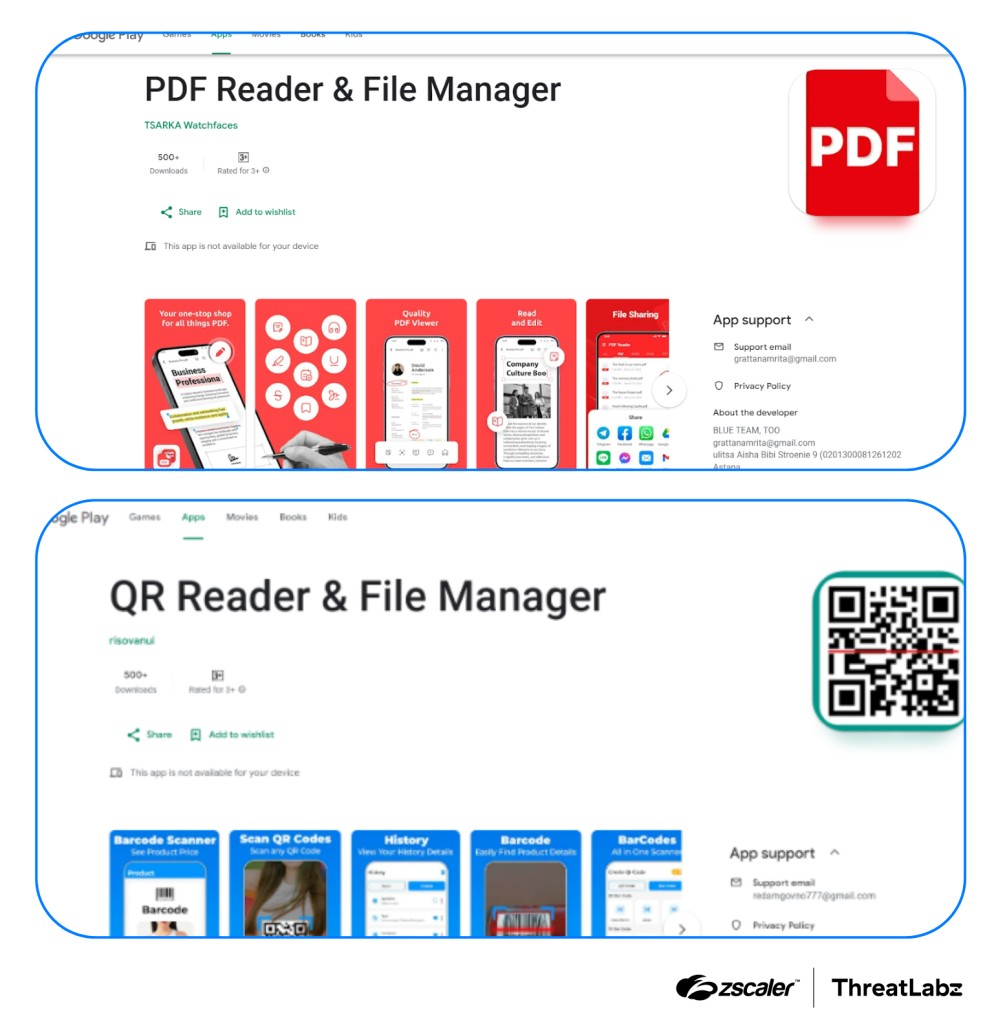

Ora Zscaler scrive che Anatsa si è nuovamente infiltrato nello store ufficiale di Android, ma ora il trojan bancario è distribuito solo attraverso due applicazioni: PDF Reader & File Manager e QR Reader & File Manager. Al momento dell’analisi, queste applicazioni avevano già accumulato più di 70.000 installazioni. Entrambi i dropper sono stati ora rimossi e Google ha dichiarato che i loro account sviluppatore sono stati sospesi.

I ricercatori affermano che i dropper che veicolano Anatsa continuano ad arrivare su Google Play a causa di un meccanismo di payload multistadio costituito da quattro fasi separate:

Inoltre, il file DEX menzionato esegue controlli per escludere la possibilità che il malware venga eseguito in una sandbox o in un emulatore. Una volta avviato su un nuovo dispositivo infetto, Anatsa trasmette ai suoi operatori la configurazione e i risultati della scansione dell’applicazione, quindi scarica le iniezioni corrispondenti alla posizione e al profilo della vittima.

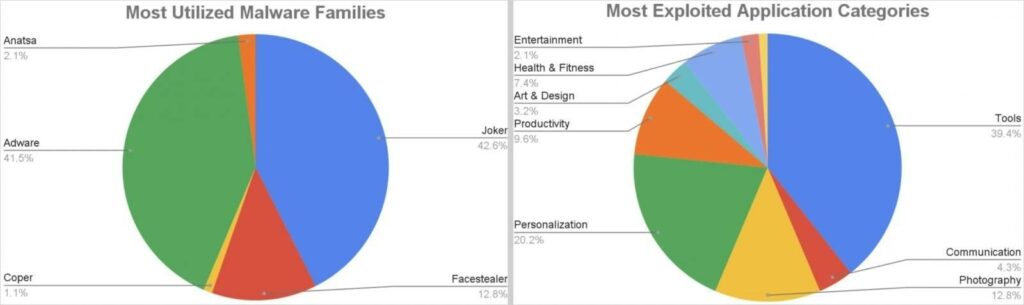

Gli specialisti di Zscaler hanno notato che negli ultimi mesi hanno scoperto più di 90 applicazioni dannose su Google Play, che sono state installate complessivamente più di 5,5 milioni di volte. La maggior parte di essi fingono di essere strumenti utili, app per la personalizzazione dei dispositivi, utilità per la fotografia, utilità per la produttività e app per salute e fitness.

Fondamentalmente su Google Play prevalgono cinque famiglie di malware: Joker, Facestealer, Anatsa, Coper e diversi malware pubblicitari. Sebbene Anatsa e Coper costituiscano solo il 3% del numero totale di applicazioni dannose presenti su Google Play, va notato che sono molto più pericolose di altre, poiché sono in grado di commettere frodi direttamente sul dispositivo e di rubare informazioni riservate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…