Bitdefender ha trovato 35 app dannose nel Google Play Store che distribuivano annunci indesiderati, con un totale di oltre 2.000.000 di download.

I ricercatori affermano che tutte le app hanno seguito la classica tattica di attirare gli utenti fingendo di eseguire alcune funzioni specializzate, quindi cambiando il loro nome e icona dopo l’installazione, rendendole più difficili da trovare e rimuovere in seguito.

Di norma, il malware cambia l’icona in un ingranaggio e si rinomina Impostazioni (“Impostazioni”), ma a volte assomiglia alle applicazioni di sistema Motorola, Oppo e Samsung.

Dopo essersi infiltrate nel dispositivo della vittima, le applicazioni iniziano a visualizzare annunci intrusivi, abusando di WebView e generando così entrate pubblicitarie per i loro operatori. Inoltre, poiché queste app utilizzano il proprio framework di caricamento degli annunci, è probabile che ulteriori payload dannosi possano essere inviati al dispositivo compromesso.

Il malware rilevato utilizza diversi metodi di mascheramento, incluso il tentativo di ricevere gli aggiornamenti per mascherarsi in modo più affidabile sul dispositivo.

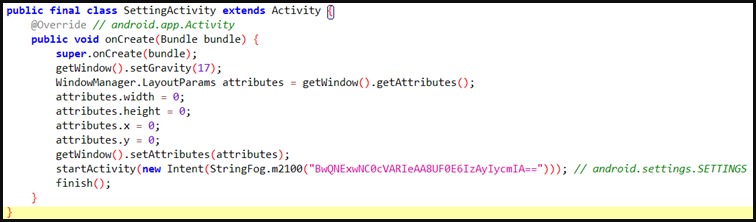

Inoltre, se la vittima trova Impostazioni sospette e le apre, viene avviata un’applicazione dannosa con una dimensione pari a 0 per nascondersi agli occhi umani.

Il malware apre quindi il menu delle impostazioni effettive per far pensare all’utente di eseguire una vera app.

Gli analisti notano inoltre che il malware utilizza offuscamento e crittografia complessi per rendere difficile il reverse engineering e nascondere il payload principale in due file DEX crittografati.

Di seguito è possibile visualizzare l’elenco delle applicazioni dannose più popolari (oltre 100.000 download).

Allo stesso tempo, va detto che la maggior è già stata rimossa dallo store ufficiale di Google, ma sono ancora disponibili negli app store di terze parti, tra cui APKSOS, APKAIO, APKCombo, APKPure e APKsfull.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…