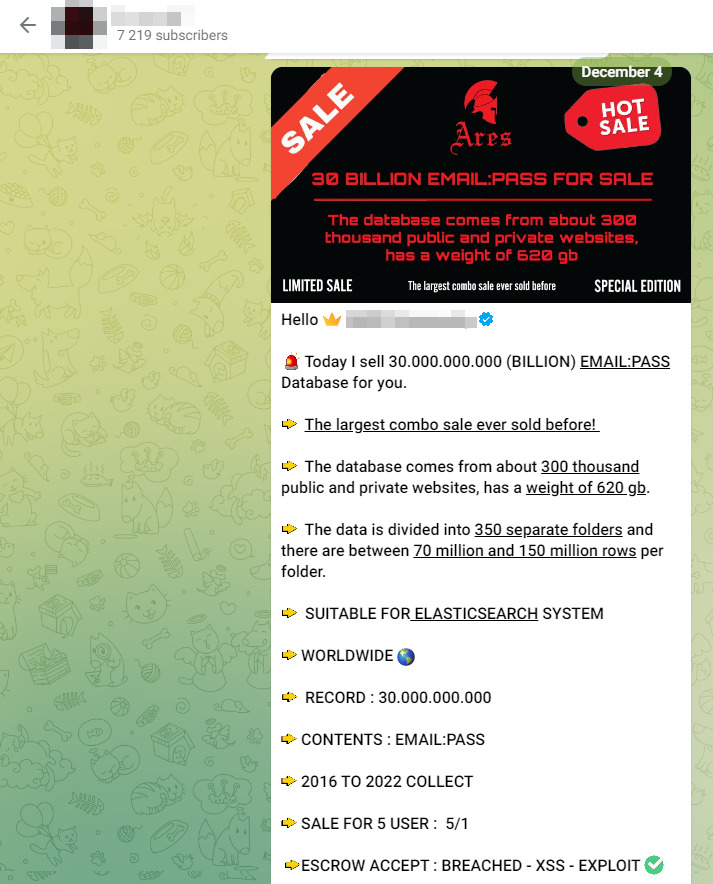

Si avete letto bene. Con un post del 4 dicembre scorso sul suo canale privato di Telegram, il gruppo di criminali informatici di ARES mette in vendita 30 miliardi di account e password precedentemente violati.

Si tratta di una collection di combo impressionante, dal peso di 620 GB contenente circa 300.000 siti web violati suddivisi in 250 cartelle contenente dai 70 ai 150 milioni di occorrenze cadauna.

Sicuramente questa collection è frutto di una meticolosa raccolta di dati fatta nel tempo, degna di un sistema di Cyber Threat Intelligence di prestigio. E chissà se non si tratti proprio di una esfiltrazione di dati da un sistema di CTI?

Il post riporta quanto segue:

Ciao Comunità di ARES

Oggi vendo 30.000.000.000 (MILIARDI) di EMAIL:PASS Database per te.

La più grande svendita combinata mai vista prima!

Il database proviene da circa 300mila siti web pubblici e privati, ha un peso di 620 gb.

I dati sono divisi in 350 cartelle separate e ci sono tra 70 milioni e 150 milioni di righe per cartella.

ADATTO PER SISTEMA ELASTICSEARCH

IN TUTTO IL MONDO 🌎

RECORD : 30.000.000.000

CONTENUTI : EMAIL:PASS

DAL 2016 AL 2022 COLLEZIONE

VENDITA PER 5 UTENTI : 5/1

ACCETTO IMPEGNO: VIOLAZIONE - XSS - EXPLOIT

Ricordiamo che la cybergang ARES disponeva di un sito web nel clearweb con estensione .com che è stato recentemente oscurato. infatti al momento il sito non risulta più essere raggiungibile.

All’interno di queste collection sono presenti molti dati obsolet. Sicuramente tali dati sono utili per poter effettuare vari tipi di violazioni come ad esempio attività di phishing o di credential stuffing. Avere una grossa mole di queste informazioni consente anche di comprendere per una stessa utenza o mail la tipologia di password utilizzata e quindi definire dei pattern per la generazione delle successive.

In generale, i dati vecchi di passati databreach sono sempre utili ed essendo una Combo di 30 miliardi di informazioni, con tali dati si possono effettuare moltissime attività fraudolente una volta ottenuto l’accesso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…