Gli analisti McAfee hanno scoperto che almeno 280 applicazioni Android sono infette dal malware SpyAgent. Gli hacker utilizzano la tecnologia di riconoscimento ottico dei caratteri (OCR) per rubare le frasi di recupero dai portafogli di criptovaluta dagli screenshot delle vittime.

In genere, la frase di recupero è una serie di 12-24 parole che funge da chiave di backup per un portafoglio di criptovaluta. Tali frasi vengono utilizzate per ripristinare l’accesso a un portafoglio crittografico e a tutti i suoi fondi, ad esempio in caso di perdita del dispositivo, danneggiamento dei dati o trasferimento del portafoglio su un nuovo dispositivo.

Supporta Red Hot Cyber

Poiché le frasi seed sono costituite da molte parole, possono essere difficili da ricordare e spesso si consiglia di salvarle, stamparle e generalmente conservarle in un luogo sicuro. Di conseguenza, è normale che gli utenti acquisiscano screenshot delle frasi seed e le salvino come immagini normali sul proprio dispositivo.

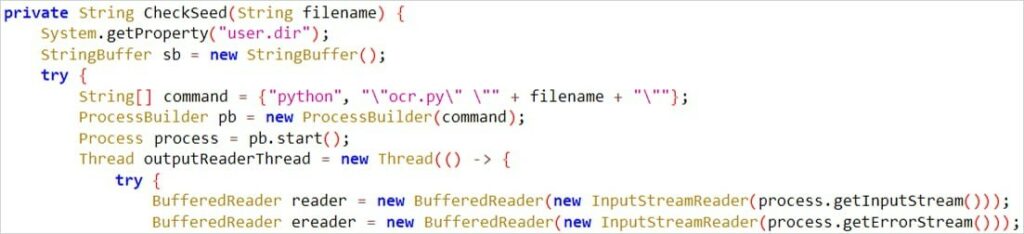

Questa caratteristica del comportamento degli utenti è stata notata dagli autori del malware SpyAgent, che utilizza l’OCR per recuperare frasi seed dalle immagini salvate sui dispositivi Android. I ricercatori di McAfee scrivono di aver scoperto almeno 280 APK dannosi con SpyAgent distribuiti al di fuori di Google Play (tramite SMS e post sui social media).

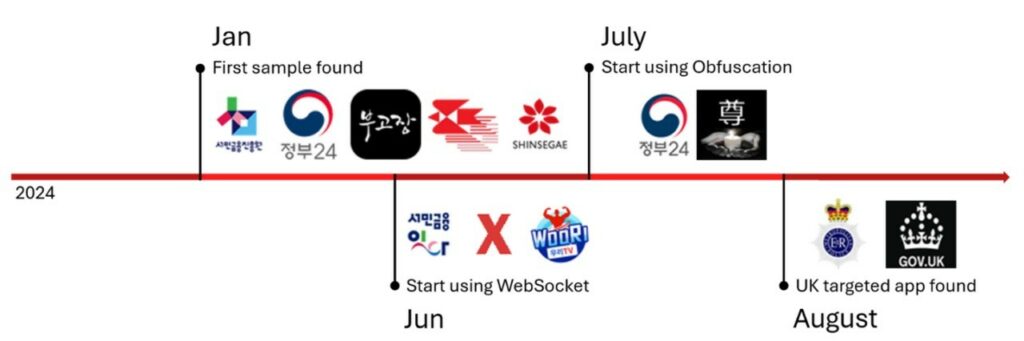

Alcune di queste app impersonano vere e proprie agenzie governative della Corea del Sud e del Regno Unito, app bancarie ufficiali e si mascherano anche da app di incontri e siti porno. Sebbene l’attività di SpyAgent si rivolga principalmente agli utenti della Corea del Sud, gli esperti notano che la minaccia si è recentemente diffusa anche nel Regno Unito.

Dopo aver infettato un nuovo dispositivo, SpyAgent trasmette le seguenti informazioni al suo server di controllo:

SpyAgent può anche ricevere comandi dai suoi operatori per modificare le impostazioni audio del dispositivo o inviare messaggi SMS. Questo viene probabilmente utilizzato per inviare messaggi di phishing e diffondere malware.

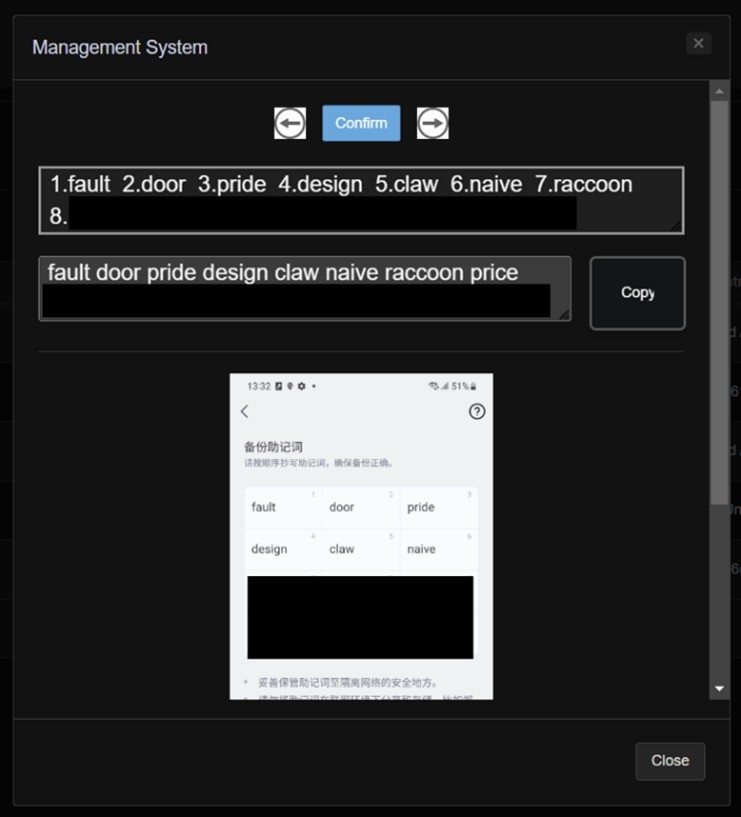

Gli esperti affermano che gli operatori di SpyAgent non hanno seguito le regole di sicurezza durante la configurazione dei propri server e, di conseguenza, i ricercatori sono riusciti ad accedervi. Gli specialisti avevano a disposizione anche il pannello di amministrazione, nonché i file e i dati rubati alle vittime.

Si è scoperto che sul lato server, le immagini rubate agli utenti vengono elaborate e scansionate tramite OCR, quindi organizzate nel pannello di amministrazione, che consente agli hacker di gestirle facilmente e di utilizzarle immediatamente per hackerare i portafogli di altre persone.

Il rapporto degli specialisti rileva inoltre che gli sviluppatori di malware stanno gradualmente migliorando la loro creazione per mascherare meglio le sue funzionalità dannose. Pertanto, le tecniche di offuscamento includono la codifica di stringhe in modo che non possano essere facilmente lette, l’aggiunta di codice irrilevante e la ridenominazione di funzioni e variabili. Inoltre i ricercatori hanno trovato segni dello sviluppo di una versione di SpyAgent per iOS.

Vale la pena notare che questo non è il primo malware che utilizza l’OCR per rubare informazioni dalle immagini. L’anno scorso, i ricercatori di Trend Micro hanno scoperto i malware Android CherryBlos e FakeTrade, che utilizzavano anch’essi l’OCR e riuscivano a penetrare anche nel Google Play Store ufficiale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.