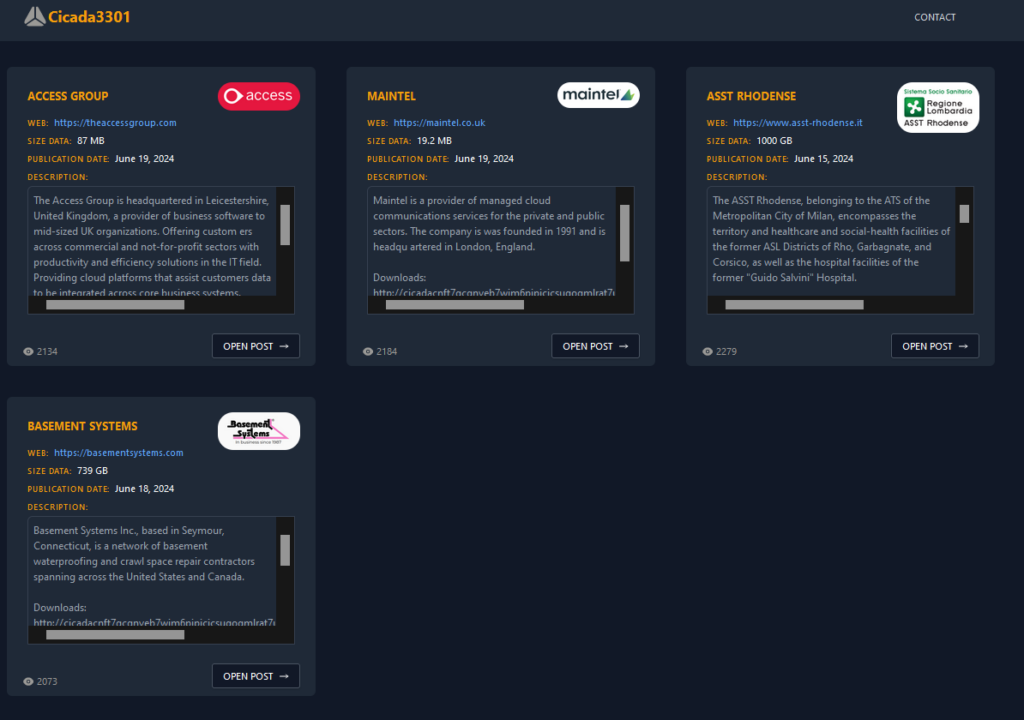

Recentemente, l’ASST Rhodense è stata bersaglio di un grave attacco informatico perpetrato dal gruppo ransomware Cicada3301. Questo attacco ha portato al furto di un’enorme quantità di dati sensibili, tra cui informazioni personali e mediche, con conseguenze importanti per le strutture sanitarie di Garbagnate Milanese, Bollate, Rho e Passirana.

Il furto di 1 terabyte di dati, poi pubblicato integralmente sul Data Leak Site (DLS) del gruppo criminale, ha messo ancora una volta in luce le vulnerabilità delle istituzioni sanitarie italiane, che spesso presentano una postura cibernetica limitata e non adeguatamente preparata a fronteggiare le minacce più sofisticate.

In questo contesto, Red Hot Cyber ha sempre ribadito uno tra i principi fondamentali della sicurezza informatica: “Devi conoscere i demoni per imparare a contrastarli.” Conoscere i “demoni”, ovvero conoscere come operano i cyber-criminali, non solo ci aiuta a comprendere le loro motivazioni e il loro metodi (o meglio dire quello che in termini tecnici si chiamiamo come Tecniche, Tattiche e Procedure o TTPs dell’attore malevolo), ma ci permette anche di sviluppare le difese informatiche più efficaci, capaci di contrastarli sul loro stesso terreno.

Comprendere quindi come ragionano e operano i threat actors è essenziale per migliorare le difese cibernetiche e prevenire attacchi futuri e fare consapevolezza del rischio, ma soprattutto “lesson learned”, ovvero evitare che tali episodi si verifichino nuovamente in futuro.

Nell’ottica di aumentare la consapevolezza sui rischi informatici e di migliorare le difese delle strutture sanitarie italiane, abbiamo deciso di intervistare direttamente il gruppo Cicada3301, che ha colpito la ASST Rhodense. Questa intervista non ha l’intento di giustificare o promuovere le azioni dei cybercriminali, che rimangono sempre azioni perseguibili dalla legge.

Vuole altresì fornire una maggiore comprensione delle minacce, allo scopo di sensibilizzare le organizzazioni sul rischio informatico e incoraggiare dirigenti ed organi di vigilanza a rafforzare le misure di sicurezza degli ospedali, patrimonio base a tutela della salute di tutti i cittadini italiani.

1 – RHC: Salve ragazzi. Siete un gruppo nato da poco che prende il nome da “Cicada 3301”, una misteriosa organizzazione che in tre diverse occasioni ha pubblicato una serie di enigmi molto complessi al fine di reclutare capaci crittoanalisti. Ci potete raccontare l’origine di questo nome?

Cicada3301: Ciao! Sì, in effetti, la nostra azienda prende il nome da quell’organizzazione. Diventeremo per molte aziende un puzzle irrisolvibile, che non potrà essere risolto senza pagare un riscatto.

2 – RHC: Siete da poco entrati nel circus del cybercrime. Quali sono i vostri obiettivi e la vostra propensione? Affermarvi come un RaaS di valore oppure operare da soli? Al momento avete degli affiliati?

Cicada3301: Il nostro obiettivo principale è fare soldi. Attualmente lavoriamo esclusivamente con partner che gestiscono con successo i loro compiti.

3 – RHC: Sul vostro sito ad oggi sono presenti 4 violazioni. Molte cyber gang (come Lockbit e in passato Conti e BlackCat) definirono delle rigide regole dove oltre non era possibile spingersi. Stiamo parlando di Ospedali, Scuole, organizzazioni sanitarie e pediatriche. Quali sono i vostri limiti in tal senso?

Cicada3301: Ci avviciniamo a ciascuna organizzazione individualmente, valutando attentamente tutte le possibili conseguenze. Se concludiamo che il nostro attacco non rappresenta una minaccia per la vita e la salute della popolazione civile, decidiamo di procedere con le azioni contro l’obiettivo. Analizziamo attentamente tutti i rischi e ci assicuriamo che le nostre azioni non portino a conseguenze indesiderabili per persone innocenti prima di iniziare un attacco.

4 – RHC: Noi siamo Italiani e abbiamo seguito con molto interesse la violazione all’ASST Rhodense, perchè gli ospedali fanno parte delle infrastrutture critiche del nostro paese e dovrebbero essere protette al meglio per rendere tutti i cittadini più al sicuro. Come mai avete preso di mira questa struttura?

Cicada3301: I dettagli specifici dell’attacco non ci sono noti poiché l’azienda è stata attaccata dal nostro partner. Sappiamo però che si trattava di una grande rete con un’ampia infrastruttura e molti dispositivi.

5 – RHC: Nel caso specifico avete acquistato l’accesso da un broker (IaB), acquistato accessi da infostealer, oppure è stata una attività mirata? Potete raccontarcela dal punto di vista tecnico?

Cicada3301: L’accesso non è stato acquistato, ma è stato ottenuto sfruttando una vulnerabilità RCE in uno dei sistemi dell’azienda appaltatrice per infiltrarsi nella rete.

6 – RHC: Secondo voi, come mai il cybercrime da circa tre anni è catalizzato verso gli ospedali? A parte il fatto che i pagamenti avvengono prima per la paura di perdita di vite umane, ma relativamente ai dati, ci potete spiegare chi è interessato al loro acquisto nelle underground?

Cicada3301: In precedenza vigeva la regola di non prendere di mira gli ospedali e per questo motivo le forze dell’ordine dei vostri paesi erano più indulgenti nei nostri confronti. Tuttavia, come dimostra la pratica, l’aggressività nei nostri confronti è aumentata, il che significa che anche la nostra aggressività è cresciuta.

7 – RHC: Spesso riportiamo che occorre conoscere come opera chi attacca per imparare a difendersi. Visto che ora la vicenda si è conclusa, potete dirci, dal punto di vista tecnico, come siete entrati nelle infrastrutture IT dell’ASST Rhodense? Che vulnerabilità avete utilizzato?

Cicada3301: Il nostro partner ha riferito di aver avuto accesso alla rete di un appaltatore che serve l’ospedale. Ciò significa che inizialmente è stato sferrato un attacco contro l’appaltatore, consentendo al nostro partner di accedere alla rete dell’ospedale. Presto potremmo pubblicare sul nostro blog informazioni sulla società appaltatrice responsabile delle sofferenze dell’ospedale.

8 – RHC: Una volta dentro, quanti giorni siete rimasti all’interno delle infrastrutture IT della ASST Rhodense?

Cicada3301: Circa un anno.

9 – RHC: Avete fatto dei movimenti laterali? Come era la sicurezza complessiva interna dell’ospedale? C’erano sistemi e software obsoleti che avete sfruttato?

Cicada3301: Non possiamo commentare i nostri metodi di lavoro. La sicurezza dell’ospedale era ad un livello medio.

10 – RHC: Dovendo dare un valore, in una scala da 1 a 5, quanto erano sicure le infrastrutture della ASST Rhodense?

Cicada3301: 3.

11 – RHC: Non siete i soli e non sarete gli ultimi a colpire un ospedale.

Secondo voi, quali sono le principali debolezze nella sicurezza informatica degli ospedali oggi?

Cicada3301: Scarsa qualifica degli amministratori di sistema e di tutto il personale responsabile della sicurezza informatica.

12 – RHC: Quali misure preventive è possibile adottare, dal vostro punto di vista, per proteggere al meglio gli ospedali da attacchi simili al vostro? Nello specifico della ASST Rhodense, per attivare un miglioramento, secondo voi, da dove occorrerebbe iniziare?

Cicada3301: Per proteggere gli ospedali da attacchi informatici simili a quelli che potremmo condurre, è possibile adottare le seguenti misure preventive:

13 – RHC: Come descrivereste l’attuale postura di sicurezza informatica degli ospedali italiani rispetto agli standard internazionali? Sono messi così male rispetto al resto del mondo?

Cicada3301: La sicurezza delle istituzioni governative in tutto il mondo è a un livello basso.

14 – RHC: Quali sono i segnali d’allarme che le strutture sanitarie dovrebbero monitorare per individuare potenziali attacchi?

Cicada3301: Per un monitoraggio efficace dell’attività di rete, i programmi antivirus o i sistemi EDR devono essere configurati correttamente per rilevare questi segnali.

15 – RHC: Quali sono i rischi futuri che gli ospedali devono prepararsi ad affrontare in termini di sicurezza cibernetica?

Cicada3301: Se il livello di sicurezza rimane lo stesso, gli ospedali dovranno prepararsi a nuovi attacchi.

16 – RHC: Avete mai collaborato con altre gang di ransomware o gruppi di hacker? Se sì, in che modo?

Cicada3301: Non collaboriamo con i concorrenti.

17 – RHC:Avete incontrato conflitti o rivalità con altre gang di ransomware?

Cicada3301: Naturalmente ci evolviamo costantemente per essere i migliori tra i concorrenti.

18 – RHC: Ora vi faremo delle domande secche e vorremmo delle risposte secche. Cominciamo! Remote code Execution (RCE) o Privilege Escalation?

Cicada3301: RCE.

19 – RHC: Policy and Procedure o Security Assessment?

Cicada3301: Security Assessment.

20 – RHC: Open Source o Closed Source?

Cicada3301: Solo codice open source.

21 – RHC: Vi ringraziamo veramente per questa intervista. Facciamo queste interviste per far comprendere ai nostri lettori che la cybersecurity è una materia prettamente tecnica e che per poter vincere la lotta contro il cybercrime occorre essere più forti di voi, che notoriamente siete spesso un passo avanti a tutti. Volete dire qualcosa o fare qualche considerazione che possa essere interessante per i nostri lettori?

Cicada3301: Le nostre attività stimolano le aziende a migliorare continuamente la sicurezza informatica per contrastare le nostre azioni. Fungiamo da utile contrappeso, promuovendo il miglioramento della sicurezza informatica in tutto il mondo.

Durante la comunicazione con i rappresentanti dell’ASST Rhodense, questi si sono rifiutati di pagare il riscatto, evitando così conseguenze negative per i cittadini del loro paese. Tuttavia, di buon umore, abbiamo mostrato pietà e abbiamo fornito gratuitamente la chiave di decrittazione. In risposta, non abbiamo ricevuto una sola parola di gratitudine.

Con questa intervista, abbiamo evidenziato l’urgenza di rafforzare la protezione delle strutture sanitarie italiane contro le minacce informatiche. Gli ospedali, in quanto custodi di dati sensibili e cruciali per la salute pubblica, devono essere trattati alla stregua delle infrastrutture critiche nazionali, come le reti telefoniche, ferroviarie ed elettriche. È imperativo che vengano implementate misure di sicurezza al pari di quelle applicate sotto il regime di “golden power”, garantendo così una difesa robusta e resiliente contro qualsiasi attacco cibernetico.

Gli ospedali, anche se non specificatamente nominati nei decreti Golden Power, rientrano nella categoria delle infrastrutture critiche che richiedono una protezione speciale. Dato il ruolo centrale che rivestono nella salute pubblica e nella sicurezza nazionale, sarebbe opportuno considerarli con la stessa attenzione riservata ad altre infrastrutture critiche come le reti di trasporto, energia e telecomunicazioni. La protezione delle strutture sanitarie deve essere una priorità strategica per garantire la resilienza e la sicurezza del paese contro minacce sia fisiche che cibernetiche.

Solo attraverso una protezione adeguata e una alta attenzione e preparazione strategica possiamo assicurarci che le nostre strutture sanitarie siano pronte a fronteggiare le minacce del futuro, salvaguardando così non solo la sicurezza dei dati, ma anche la nostra salute e il benessere di noi tutti cittadini.

Riportiamo di seguito l’intervista originale in lingua inglese:

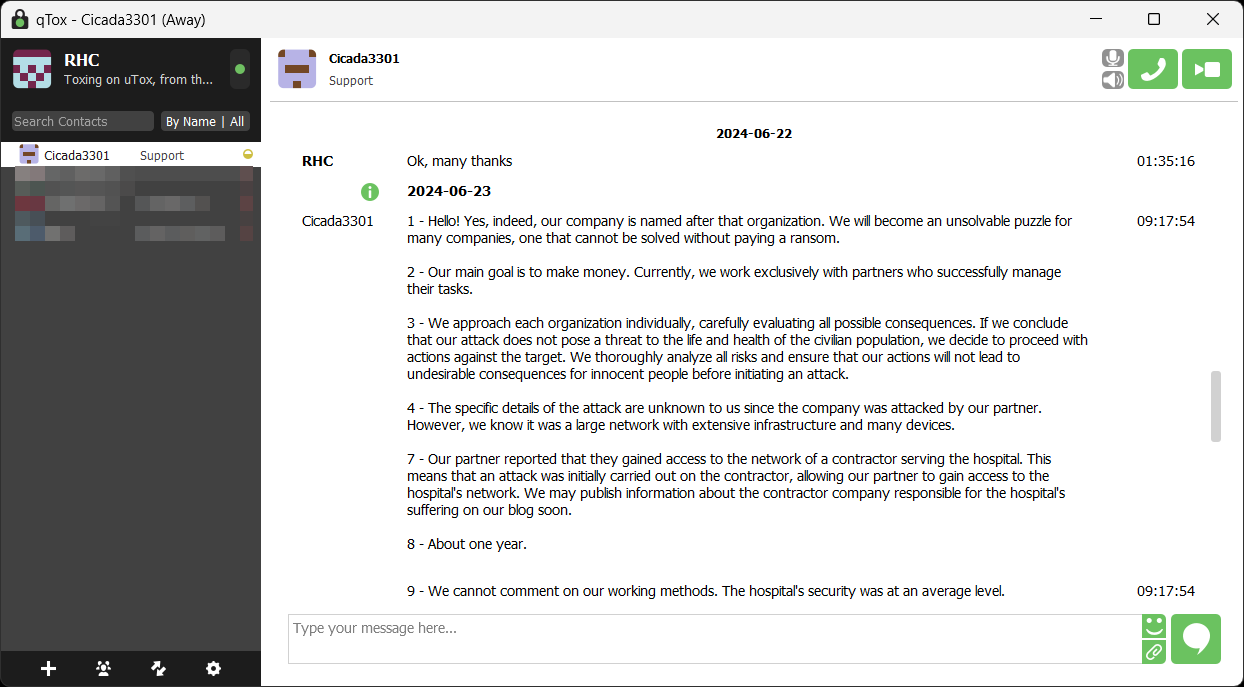

1 - RHC: Hi guys. You are a newly formed group named after "Cicada 3301," a mysterious organization that on three different occasions published a series of very complex puzzles in order to recruit capable cryptanalysts. Can you tell us about the origin of this name?

Cicada3301: Hello! Yes, indeed, our company is named after that organization. We will become an unsolvable puzzle for many companies, one that cannot be solved without paying a ransom.

2 - RHC: You have recently entered the cybercrime circus. What are your goals and propensity? Establish yourself as a valuable RaaS or operate on your own? Do you currently have affiliates?

Cicada3301: Our main goal is to make money. Currently, we work exclusively with partners who successfully manage their tasks.

3 - RHC: There are 4 violations on your site to date. Many cyber gangs (like Lockbit and in the past Conti and BlackCat) defined strict rules where beyond that it was not possible to go. We are talking about Hospitals, Schools, health and pediatric organizations. What are your limitations in this regard?

Cicada3301: We approach each organization individually, carefully evaluating all possible consequences. If we conclude that our attack does not pose a threat to the life and health of the civilian population, we decide to proceed with actions against the target. We thoroughly analyze all risks and ensure that our actions will not lead to undesirable consequences for innocent people before initiating an attack.

4 - RHC: We are Italian and we have been following the breach at ASST Rhodense with a lot of interest, because hospitals are part of the critical infrastructure of our country and should be protected to the best of our ability to make all citizens safer. How did you come to target this facility?

Cicada3301: The specific details of the attack are unknown to us since the company was attacked by our partner. However, we know it was a large network with extensive infrastructure and many devices.

5 - RHC: In the specific case did you purchase access from a broker (IaB), purchased access from infostealer, or was it a targeted activity? Can you tell us about it from a technical perspective?

Cicada3301: Access was not purchased but was obtained by exploiting an RCE vulnerability in one of the contractor company's systems to infiltrate the network.

6 - RHC: Why do you think cybercrime for the last three years or so has been catalyzed toward hospitals? Aside from the fact that payments happen first because of the fear of loss of life, but relative to data, can you tell us who is interested in buying it in the underground?

Cicada3301: Previously, there was a rule that we do not target hospitals, and because of this, law enforcement agencies in your countries were more lenient towards us. However, as practice shows, aggression from your side towards us is only increasing, which means that our aggression has also grown.

7 - RHC: We often report that you need to know how the attacker operates in order to learn how to defend yourself. Since this has now been concluded, can you tell us, from a technical point of view, how did you get into the IT infrastructure of ASST Rhodense? What vulnerabilities did you use?

Cicada3301: Our partner reported that they gained access to the network of a contractor serving the hospital. This means that an attack was initially carried out on the contractor, allowing our partner to gain access to the hospital's network. We may publish information about the contractor company responsible for the hospital's suffering on our blog soon.

8 - RHC: Once inside, how many days did you stay within the IT infrastructure of ASST Rhodense?

Cicada3301: About one year.

9 - RHC: Did you do any lateral movement? How was the overall internal security of the hospital? Were there outdated systems and software that you exploited?

Cicada3301: We cannot comment on our working methods. The hospital's security was at an average level.

10 - RHC: Having to give a value, on a scale of 1 to 5, how secure was the infrastructure of ASST Rhodense?

Cicada3301: 3

11 - RHC: You are not the only ones and you will not be the last to hit a hospital.

In your opinion, what are the main weaknesses in cybersecurity in hospitals today?

Cicada3301: Low qualification of system administrators and all personnel responsible for cybersecurity.

12 - RHC: What preventive measures can be taken, from your perspective, to best protect hospitals from attacks similar to yours? Specific to ASST Rhodense, to enable improvement, where do you think you would need to start?

Cicada3301: To protect hospitals from cyberattacks similar to those we might conduct, the following preventive measures can be taken:

- Regular software updates.

- Installation and regular updating of antivirus and malware protection programs.

- Training employees to recognize phishing attacks and other cyber threats.

- Developing and implementing strict data security policies.

- Implementing technologies to monitor the network and detect suspicious activity.

- Regularly creating backups and storing them in secure locations.

- Implementing multi-factor authentication and strict access management rules.

13 - RHC: How would you describe the current cybersecurity posture of Italian hospitals compared to international standards? Are they that bad compared to the rest of the world?

Cicada3301: The security of government institutions worldwide is at a low level.

14 - RHC: What are the warning signs that healthcare facilities should monitor for potential attacks?

Cicada3301: For effective network activity monitoring, antivirus programs or EDR systems must be properly configured to detect these signals.

15 - RHC: What future risks should hospitals prepare for in terms of cybersecurity?

Cicada3301: If the security level remains the same, hospitals will have to prepare for new attacks.

16 - RHC:Have you ever collaborated with other ransomware gangs or hacker groups? If so, in what ways?

Cicada3301:We do not cooperate with competitors.

17 - RHC:Have you encountered conflicts or rivalries with other ransomware gangs?

Cicada3301: Naturally, we constantly evolve to be the best among competitors.

18 - RHC: Now we are going to ask you some dry questions and we would like some dry answers. Let's start. Remote code Execution or Privilege Escalation?

Cicada3301: RCE.

19 - RHC: Policy and Procedure or Security Assessment?

Cicada3301: Security assessment.

20 - RHC: Open Source or Closed Source?

Cicada3301: Only open-source code.

21 - RHC:We really thank you for this interview. We do these interviews to make our readers understand that cybersecurity is a purely technical subject and that in order to be able to win the fight against cybercrime we need to be stronger than you, who are notoriously often one step ahead of everyone.

Would you like to say anything or make any points that might be of interest to our readers?

Cicada3301: Our activities stimulate companies to continuously improve cybersecurity to counter our actions. We serve as a useful counterbalance, promoting the improvement of cybersecurity worldwide.

During communication with representatives of ASST Rhodense, they refused to pay the ransom, thus avoiding negative consequences for their country's citizens. However, in a good mood, we showed mercy and provided the decryption key for free. In response, we did not receive a single word of gratitude.Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…