I documenti scientifici e tecnici, soprattutto quelli vecchi e collaudati nel tempo, si rivelano spesso risorse incredibilmente utili per ricercatori e studenti. Nell’era degli archivi digitali e di Wikipedia, a volte fonti inaspettate sui siti universitari forniscono informazioni che possono surclassare le risorse più conosciute.

In particolare, tali documenti si trovano spesso come file PDF o file di testo normale nelle sottodirectory dei domini .edu. In genere questi documenti vengono creati da professori stanchi di rispondere alle stesse domande ogni semestre. Creano manuali per risparmiare tempo e concentrarsi sul proprio lavoro.

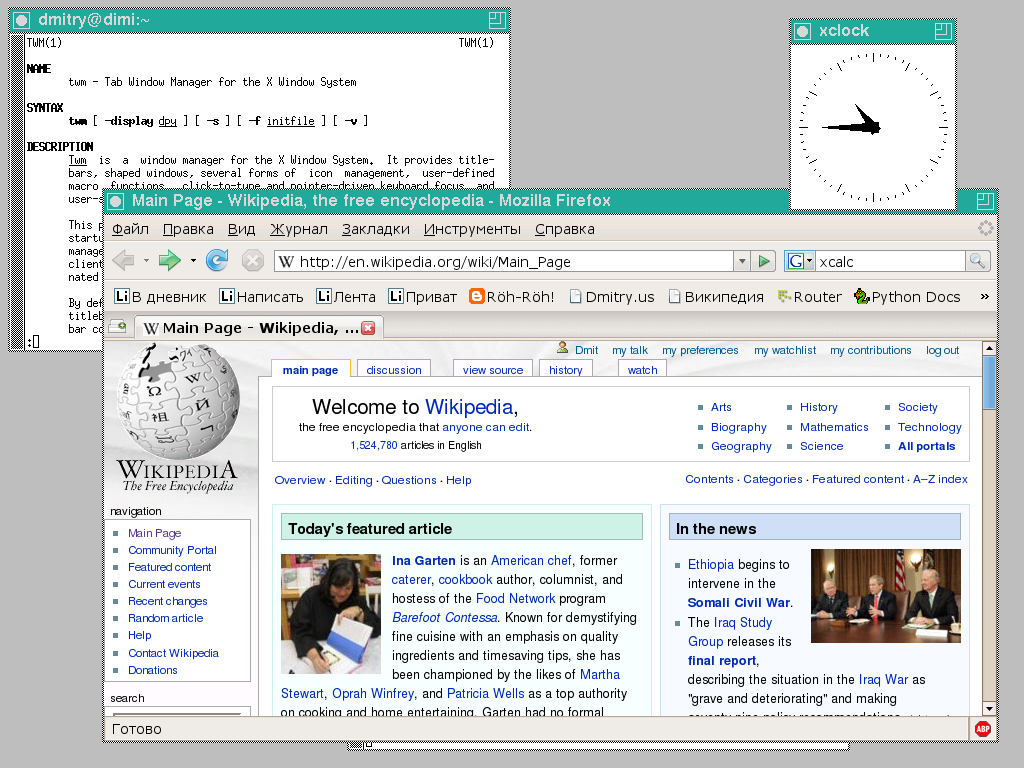

Recentemente, uno di questi documenti è stato trovato nel dipartimento di astrofisica dell’Università di Princeton. Questa è un’introduzione al manuale del sistema X Window , scritta da Robert Lupton. Il sistema X Window, che ha recentemente festeggiato il suo 40° anniversario.

Era indispensabile per lavorare con gli strumenti spaziali all’inizio degli anni ’80. A quel tempo, i laboratori informatici universitari erano dotati di dispositivi come VT100, VAX-11/750 e Sun Microsystems.

Il sistema X Window è stato sviluppato nel 1984 presso il Massachusetts Institute of Technology (MIT) da Robert W. Scheifler e Jim Gettys. Faceva parte del progetto Athena, che mirava a creare un ambiente informatico distribuito nel campus utilizzando varie piattaforme hardware. La caratteristica principale di X era l’indipendenza dalla piattaforma e dal fornitore e la capacità di sfruttare risorse remote.

Scheifler “ha preso in prestito una quantità significativa di codice da W”, ha reso l’interfaccia asincrona e quindi ha accelerato notevolmente il suo funzionamento, chiamando il nuovo sistema “X”. Questa compatibilità multipiattaforma rendeva X ideale per l’uso a Princeton, dove Lupton era il massimo scienziato informatico nel dipartimento di scienze astrofisiche.

Robert Lupton, con la sua profonda conoscenza dei computer, era responsabile della creazione e della manutenzione di System X a Princeton.

Nel suo tutorial, Lupton nota che X fornisce “strumenti, non regole“, che consentono la creazione di un gran numero di interfacce. Spiega la natura in tre parti di X: server, client e gestore di finestre. Lupton sottolinea inoltre l’importanza dei modificatori dei tasti e della sensibilità dei pulsanti del mouse, che rendono il sistema più flessibile e funzionale.

Nella sua guida, Lupton condivide alcuni suggerimenti importanti per l’utilizzo di X:

Prima di recarsi in Cile per lavorare con un grande telescopio, Lupton ha riflettuto sul destino di X 40 anni dopo la sua creazione.

Ha notato che il sistema è sopravvissuto grazie alla sua relativa efficienza rispetto ad altre opzioni. A quel tempo, i sistemi di Princeton non erano fortemente collegati in rete. Lupton ha anche sottolineato che le aspettative degli utenti per un’interfaccia grafica erano molto inferiori rispetto ai tempi moderni.

La maggior parte delle persone si aspettava linee di comando con pochi pulsanti e X era la versione più portabile del sistema a finestre, in esecuzione sia su VAX che su Sun Microsystems.

Oggi molti studenti di astrofisica di Princeton lavorano su computer Mac, interagendo con grandi nodi di elaborazione Linux. Lupton ha anche scritto una guida per principianti su Linux.

Il suo manuale di X Windows è così vecchio che Lupton non riesce a fornire una data esatta per la sua creazione. Alla domanda se fosse sorpreso dal fatto che X fosse ancora in uso decenni dopo, ha detto: “È difficile dire perché sia ancora in circolazione. Funziona e basta. Ad alcune persone potrebbe non piacere il modo in cui funziona, ma continua ad esistere.“

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…