Mentre l’instabilità internazionale aumenta, le provocazioni si moltiplicano e le loro conseguenze non sempre sono controllabili, quanto meno prevedibili e per molti nemmeno plausibili. Soprattutto, da tempo, stanno emergendo, a livello globale, le ferite della storia mai riemarginate e naturalmente il mondo nel suo gioco di alleanze, durevoli o meno, si specchia nel mondo cyber, dove si agisce quando necessario: le posizioni politiche diventano obiettivi strategici e nel mezzo del caos, si disegnano le mappe dei prossimi obiettivi.

IN BREVE:

Mentre la situazione al confine bielorusso-ucraino è caratterizzata da una crescente tensione, con l’esercito bierlorusso che dichiara di aver iniziato esercitazioni militari con operazioni simmetriche, anche a causa della “maggiore attività degli UAV ucraini”, secondo Volodymyr Zelensky, che ha stipulato a Bruxelles impegni di sicurezza a lungo termine, un giorno la Bierlorussia ‘dovrebbe’ entrare nell’Unione Europea, insieme a Moldova e Georgia. Ne siamo sicuri?

Ovviamente al momento il presidente Alexander Lukashenko che, al potere ininterrottamente dal 1994, ne percepisce la provocazione, temendo un’invasione, tra la tensione che sale nella regione di Zhytomyr – al confine tra l’Ucraina e la Bierlorussia – e la città di Kobryn – dove Lukashenko infatti sembra aver dichiarato che i membri dell’opposizione – attualmente all’estero – starebbero pensando di impadronirsi della regione lungo le rive del Muchavec e importante snodo del sud-ovest del paese. Fatto da constatare ma quando ci si trova stretti in una morsa, è ovvio pensare di rimanere in qualche modo ingarbugliati. Tuttavia, con l’intero movimento democratico bielorusso a sostegno attivo della lotta per la libertà dell’Ucraina, Lukashenko, probabilmente, non sarebbe riuscito a rimanere al potere se la Russia non lo avesse sostenuto. Soprattutto i due paesi hanno ampliato la cooperazione in materia di difesa (2020), dopo le proteste post-elettorali che sancirono proprio l’esilio delle stesse forze di opposizione. Sono le forze democratiche che nell’agosto del 2023 hanno espresso, in un documento, la Dichiarazione sulla futura adesione della Bierlorussia all’UE. Il futuro della Bielorussia e dell’Ucraina sono così interconnessi? Secondo l’artcolo “It Is High Time for the West to Think About Belarus”, si.

Parte del movimento di opposizione sono i Cyber Partisan, forse il primo gruppo di hacktivisti che ho iniziato a seguire assiduamente e la cui fondatrice – Yuliana Shametavets, – vive a New York. Si tratta di un gruppo che dichiara di fare “hacking etico, di non colpire i cittadini quindi ma bensì lo stato” con il sostegno di ex agenti di polizia bielorussi che lavorano contro il governo di Lukashenko per riportare nel paese i principi democratici. Sono comunque stati loro a lanciare l’attacco (gennaio 2022) alle linee di rifornimento ferroviarie per rallentare il movimento delle truppe russe verso il confine. Lo stesso gruppo si sarebbe intrufolato nella nella della principale agenzia di sicurezza del KGB della Bierlorussia, scaricando file personali di oltre 8.600 dipendenti, con tanto di foto.

Lo stesso gruppo viene citato nell’ultimo rapporto della società di information security russa F.A.C.C.T. (ex Group-IB) insieme ad una decina di gruppi controllati da stati stranieri e la cui maggior parte degli attacchi informatici sferrati in Russia nel 2023 – insieme a Bierlorussia, Azerbaigian, Kirghizistan o Kazakistan – ha una motivazione politica e di spionaggio. “Il loro obiettivo non è il guadagno finanziario, ma lo spionaggio, il sabotaggio e la distruzione dei dati” cita l’introduzione insieme agli obiettivi: governo russo, agenzie militari, imprese industriali, società energetiche e telecomunicazioni.

Ma da dove vengono questi gruppi? Considerato che esistono tecniche che riescono a deviare l’attribuzione lasciando dietro di sé le “impronte digitali” dei gruppi a cui sono state rubate le tecniche di attacco, la Russia ha attribuito agli Stati Uniti le principali campagne informatiche (tra cui l’Operazione Triangolazione) dell’ultimo anno, tuttavia vi sono attacchi non attribuiti, come quelli del novo gruppo Hellhounds, che prende di mira le imprese spaziali, logistiche ed energetiche.

Che esistano queste leggendarie tecniche di deviazione dell’attribuzione lo sottolinea il Ministero degli Affari Esteri cinese, ricordando il Vault 7 di WikiLeaks e il mitico gruppo Equation degli Shadow Brokers, in risposta all’avvertimento lanciato dai Five Eyes contro il cosiddetto gruppo hacker cinese Volt Typhoon. “Gli Stati Uniti devono ancora una spiegazione al mondo” ha evidenziato il ministro aggiungendo “Se l’alleanza Five Eyes vuole davvero salvaguardare la sicurezza informatica, è invitata a unirsi all’Iniziativa globale sulla sicurezza dei dati”. Tale iniziativa mirerebbe alla costruzione congiunta di “un cyberspazio pacifico, sicuro, aperto, cooperativo e ordinato e ad opporsi all’uso della tecnologia dell’informazione per indebolire le infrastrutture critiche di altri paesi, rubare dati importanti, oltre a mettere in pericolo la loro sicurezza nazionale e gli interessi pubblici”.

Naturalmente non torniamo solo al cyber spionaggio, pratica che è largamente tollerata a livello globale, proprio perché tutti la conducono in un modo o nell’altro, come l’intelligence tradizionale. Ma Volt Typhoon – conosciuto anche come Vanguard Panda, Bronze Silhouette, Dev-0391, UNC3236, Voltzite e Insidious Taurus – conduce un tipo di spionaggio offensivo, prendendo di mira le infrastrutture critiche. Sostanzialmente Volt Typhoon funziona in modo simile ai tradizionali operatori botnet, prendendo poi il controllo di dispositivi vulnerabili come router e telecamere di sicurezza per insinuarsi e utilizzare i sistemi per attacchi futuri ad esempio per interrompere l’elettricità e l’acqua alle strutture militari e alle catene di approvvigionamento critiche.

Alla luce delle tensioni tra Cina e Stati Uniti anche sul tema Taiwan, bisogna anche ricordare che nascondersi un in un sistema per poter sferrare al momento giusto un attacco con la capacità di distruggere fisicamente un’infrastruttura diventa utile. Ma per chi è il momento giusto? La faccenda si fa interessante quando si mettono a confronto le analisi americane con quelle cinesi, le quali non escludono l’ipotesi del consistente cyber spionaggio che il governo cinese attua.

Citiamo dapprima il rapporto congiunto delle cinesi National Computer Virus Emergency Response Center, del Laboratorio nazionale di ingegneria per la tecnologia di prevenzione dei virus informatici e il 360 Digital Security Group hanno evidenziato una correlazione maggiore di Volt Typhoon con un gruppo ransomware o altri criminali informatici come il gruppo Dark Power (attivo prima del 2023). Mentre sull’avviso rilasciato da Five Eyes in base alle indagini Microsoft da 29 campioni ottenuti, utilizzando VirusTotal, li hanno cercati uno a uno, trovandone solo 13, ciascuno associato a più indirizzi IP e ciascun indirizzo IP si collega a più campioni. 5 di questi indirizzi IP sono correlati ad altri eventi informatici e menzionati da ThreatMon, nel rapporto intitolato “The Rise of Dark Power: A Close Look at the Group and their Ransomware”.

Ultimo ma non meno importante è un problema non da poco che sta emergendo in Russia. Secondo l’agenzia Tass “gli attacchi di hacker politicamente motivati contro la Russia si sono trasformati in atti di terrorismo in quanto comportano intimidazioni e minacce di danni fisici”. Gli attaccanti si fingono membri dell’intelligence e tramite l’ingegneria sociale ordinano “alle persone di “dare fuoco a qualcosa” o “consegnare una borsa” sotto la minaccia di rubare denaro dai loro conti o causare danni fisici ai loro parenti”. Sono queste le parole dette dal capo del centro operativo di sicurezza Solar JSOC, Vladimir Dryukov a margine della conferenza CIPR-2024 dove si è parlato soprattutto di pattern recognition e dei progressi delle tecniche di intelligenza computazionale nel campo del riconoscimento di modelli che nell’uomo è intessuto nei processi cognitivi che guidano le innovazioni.

Così piano piano scopriamo che l’Europa non è sola nel suo disagio informatico, nella corsa all’innovazione e nella poca fiducia alla Nord Corea. Nel rapporto è presente anche l’attacco attribuito al gruppo nordcoreano APT37 contro un’impresa di difesa russa. Questo mi consente di passare al prossimo argomento.

In Nord Corea, Kim Jong-Un durante l’incontro con il presidente russo Valdimir, ha comunicato il pieno sostegno e la sua solidarietà alla Russia, sostenendone incondizionatamente la politica anche in direzione Ucraina.

A questo punto siccome spesso dimentichiamo la storia, vale la pena di ricordarne, seppur brevemente, una importante. La storia di un paese di origini divine e costruito dal d.o Dangun, che vide vari regni, dinastie e dominazioni nei secoli, da quella cinese – passando per il tentativo francese e poi anglossassone – a quella giapponese con l’assasinio della Regina Min che voleva diventare dottore in lettere e cercava la salvezza nell’aiuto cinese e russo. Tuttavia il Giappone uscì duramente sconfitto dalla seconda guerra mondiale e fu allora che la Corea fu tagliata in due al 38° parallelo: la parte Nord fu posta sotto il controllo russo, quella Sud sotto il controllo americano. Al tempo le Nazioni Unite la chiamarono ‘amministrazione fiduciaria’, che presto impose le proprie visioni politiche: quella comunista a Nord, quella democratica a Sud. Chi non accettava la politica dell’una o dell’altra parte si mosse sopra e sotto il parallelo, in attesa del cambio di leadership e dell’invasione del Sud che avvenne nel 1950, ulteriore lacerazione che generò un problema che ad oggi non si può risolvere, soprattutto si creano forti incomprensioni basate da forti diffidenze reciproche. Con il passare del tempo, con un attacco hacker i nomi disertori del Nord furono trafugati alla Sud Corea (si parla di circa 30mila nordcoreani fuggiti in Corea del Sud).

Che ci siano diffidenze reciproche anche vero gli Stati Uniti lo sa bene Donald Trump, che nel 2017 era pronto a riversare sulla Nord Corea “un oceano di fuoco e fiamme” se non fossero terminate le minacce contro gli Stati Uniti, ma non riuscì nel suo intento di trovare un accordo sul programma nucleare nordcoreano, proprio a causa delle forti incomprensioni.

Lo stesso destino della Corea, è toccato al resto dei territori spartiti nel dopoguerra, al Nord Africa e al Medio Oriente e sarebbe toccato anche all’Italia se il piano di partizione di Churchill (Conferenza di Teheran, 1943) fosse stato accettato da Stalin e Roosevelt. (Enrico Cernuschi, “Buona Guardia! Una storia di Etica a difesa dello Stato”, Rivista Marittima, Novembre 2020). L’immagine sotto sintetizza la proposta.

La memoria è una cosa seria, soprattutto la morale di una sola parte non vale quella di un’altra, ovvero, le ragioni – più o meno legittime – appartengono alla fine ad entrambe le parti.

Oggi le proprie ragioni vengono fatte valere anche attraverso la rete: tra Nord e Sud Corea non manca un arsenale ben fornito di malware tra attacchi alle criptovalute (non ultima la piattaforma Sud Somesing) e ai produttori di semiconduttori sud-coreani, che prendono di mira server esposti a Internet e vulnerabili a difetti noti per l’accesso iniziale alle reti aziendali. Attacchi a settori come chimico, elettronico, manifatturiero, aerospaziale, automobilistico e sanitario sono attribuiti principalmente ad attori nord coreani, con l’intento di raccogliere preziose informazioni per sviluppare il proprio programma di produzione di chip o militare. In questo caso le attività del gruppo APT37 – allineato con Scarcruft e Group123 – sottolinea Madiant, si stanno espandendo in termini di portata e complessità, con un set di strumenti che includono “l’accesso alle vulnerabilità zero-day e al malware wiper”. Fin qui tutto regolare, quel che però non sembra chiaro è la questione legata al provider di servizi Internet sudcoreano Korea Telecom (KT), indagato dalla polizia per aver presumibilmente infettato circa 600.000 dei suoi abbonati con malware. Secondo alcune fonti di KT l’obiettivo infine non sarebbe stato proteggere il copyright ma ridurre la congestione della rete riducendo i costi di gestione, con il risultato di avere interferito anche nei trasferimenti di file privati.

Inoltre l’aumento di attacchi ransomware in Sud Corea non si può sicuramente incolpare solo la Nord Corea: esemplare il caso dei membri chiave di di un’organizzazione criminale internazionale – arrestati tre ucraini e un altro straniero – sospettata di aver effettuato massicci attacchi di hacking ransomware contro aziende e università sudcoreane nel febbraio 2019 e poi di aver di aver distribuito il ransomware Clop che ha paralizzato circa 720 sistemi informatici nel paese, estorcendo un riscatto di 65 bitcoin (3,8 milioni di dollari).

Sebbene Pyongyang abbia sempre negato o taciuto qualsiasi coinvolgimento, rimane il nemico numero uno della sua controparte Sud.

Le “spie sudcoreane” quindi non solo tengono monitorato il cyberspazio ma anche i suoi programmi nucleari che verrebbero finanziati in parte dalle operazioni informatiche. Di quale arsenale stiamo parlando? ApPress afferma: dal fallimento diplomatico con gli Stati Uniti, prima citato, “gli esperti dicono che la Corea del Nord può aggiungere da sei a 18 bombe ogni anno” a cui si aggiungono i missili balistici, quelli anticarro e antiaerei portatili, oltre a fucili, lanciarazzi, mortai e proiettili, un satellite di osservazione militare, e un “sottomarino tattico da attacco nucleare”.

E in ultimo anche se il panorama lascia l’imbarazzo della scelta, visto che ci avviciniamo alle Olimpiadi di Parigi 2024, non possiamo non ricordare l’Olympic Destroyer del 2019 a Pyeongchang, contro di un’infrastruttura IT con più di 10.000 computer, più di 20.000 dispositivi mobili, 6.300 router Wi-Fi e 300 server in due data center di Seul. Rete che l’Olympic Destroyer mirava ad oscurare, obbligando i tecnici a lavorare tutta la notte per ricostruire l’intero sistema. Tuttavia riconoscere chi fosse dietro all’attacco fu impossibile, il compito più complicato a quel punto era degli informatici forensi. Ovviamente per Seoul l’attaccante arrivava dalla Nord Corea, altre prove suggerirono vagamente la responsabilità della Russia, tuttavia le indagini aprirono numerosissime direzioni nè sembrava esserci una chiara corrispondenza del codice di Olympic Destroyer con un worm come NotPetya: le somiglianze sembravano state ricreate da zero o copiate da altrove. Poi si pensò al gruppo Lazarus, al gruppo APT10 cinese, ma l’unica cosa chiara e cristallina era che il depistaggio era riuscito. Ed ecco una storia vera che insegna una morale importantissima insegnatemi da Carlo Mauceli: fu Igor Soumenkov, ricercatore di Kaspersky, che riconobbe la false flag, qualcuno qualcuno aveva tentato di far sembrare il malware nordcoreano e aveva fallito a causa di un errore, il tentativo di inganno era nascosto dei metadati. Ed ecco una storia vera che insegna una morale importantissima insegnatemi da Carlo Mauceli: fu un ricercatore senior di Kaspersky, Igor Soumenkov, a riconoscere la false flag, tuttavia quando gli chiesero chi fosse stato lui tirò fuori un set di dadi, i famosi leggendari dadi dell’attribuzione. Sulle facce di quei dadi vi erano i nomi dei paesi, oppure nei generali come hacktivisti o cyber terroristi. I dadi rappresentarono bene la questione: chiunque provi ad indovinare da chi arriva l’attacco sta semplicemente tirando ad indovinare.

Chi ebbe un forte senso della memoria storica fu Lord Hastings Lionel Ismaym, che fu consigliere militare dei governi britannici – uno dei preferiti di Churchill – e il primo segretario generale della Nato. Ismay si rese conto ad un certo punto che più che il nucleare ciò che rendeva pericolosa la Russia erano le sue risorse unite alla sua tendenza ad abbracciare l’assolutismo antidemocratico (sia di sinistra che di destra). Non solo, sapeva che l’Europa stretta tra la Germania e la Russia aveva bisogno di un alleato, sapeva che la Germania viaggiava in due direzioni, da una parte verso gli Stati Uniti, dall’altra verso la Russia. “Lo scopo della NATO è tenere gli americani dentro, i tedeschi sotto e i russi fuori”, queste parole pronunciate da Ismay, tedeschi che hanno visto la Brexit come un affronto intollerabile alla propria leadership e inglesi che pensavano che una Germania divisa sarebbe stata “meno grande”, che poi hanno pensato invece di dover andarsene mentre la situazione era buona.

Bisognerebbe oggi constatare se la formula tripartita di Ismay sia ancora in funzione oppure no tuttavia queste parole acquistano ancora più senso alla luce di una promessa fatta negli anni ‘90 e ricordata dal presidente russo Vladimir Putin in una conferenza stampa: “Ci avete promesso negli anni ’90 che la NATO non si sarebbe spostata di un centimetro verso est. Ci avete ingannato spudoratamente” e la testimonianza giace nelle parole di Angela Merkel in un’intervista dello Spiegel.

Eppure ci fu un tempo, non lontano, in cui la Russia era più che mai vicina all’Occidente, e un tempo in cui l’alleanza con la NATO era sul tavolo delle trattative, bypassndo le direttive di Lord Hastings Lionel Ismaym.

La diplomazia delle spie in guanti bianchi non è un’arte dimenticata, viene anche utilizzata per condurre i propri affari nel cyberspazio, creare alleanze o ancora per negoziare un ransomware: questo significa che come nel mondo fisico, anche nella rete affidarsi esclusivamente alla difesa informatica non è quasi mai sufficiente. Le alleanze rappresentano un enorme fonte di vantaggio e forza anche numerica per affrontare chi si percepisce come nemico: ma chi lo dice che durano nel tempo?

Effimere – per chi ha letto Tolkien – sono quelle fondate sulla comune paura, ad esempio quella di una guerra, perché non appena la paura non ha più ragione di esistere muoiono. Tuttavia si fanno sempre più forti se la minaccia aumenta. Terminano se la sicurezza dalla minaccia non è più garantita o se la fiducia o la credibilità vengono a mancare. Un caso nel mondo underground sono quei membri che abbandonano il gruppo poichè non ne condividono le pratiche scorrette per raggiungere benefici economici (ransomware). Così succede quando gli allineamenti internazionali di un governo mutano per divisioni ideologiche, di valori o intenti, oppure quando si fa spazio un mondo multipolare che offre più opzioni che promette di arrivare ai propri intenti (lo abbiamo visto recentemente con l’Armenia – roccaforte russa autosospesa dal CTSO – che cerca di fermare l’Azerbaijan e che ora guarderebbe all’UE). La sicurezza collettiva dell’Europa orientale è probabilmente la più tesa per l’alleanza del CSTO che percepisce un avvicinamento della NATO ai confini occidentali e aumenta quindi – anche in Bierlorussia – le sua capacità di analisi e previsione “al fine di prevenire e neutralizzare preventivamente sfide e minacce”.

Per chiudere questo paragrafo che apre migliaia di questioni in questo momento si aggiungono le alleanze nucleari e quelle multiple in contrasto tra loro. Si tratta di alleanze opportunistiche, citando ad esempio per l’esportazione delle tecnologie nucleari russe che sfidano le sanzioni, o le alleanze contraddittorie dell’india. Mors tua vita mea. Questa frase è soprattutto vera alla luce delle ostilità tra Russia e paesi NATO, entrambi sanno bene di non poter permettersi di perdere la guerra, chi la perde subirà il deterioramento delle proprie alleanze e posizioni di forza.

Solo le alleanze che si fondano su valori comuni o concetti unificanti resistono e tra questi vi è l’hacktivismo e naturalmente l’ideale democratico. Tuttavia in termini di conflitto essere un alleato o un nemico delle nazioni in guerra ha delle conseguenze, ancora sia a livello geopolitico che nel regno informatico, laddove spesso le operazioni ideologiche non vengono monetizzate, almeno in chiaro.

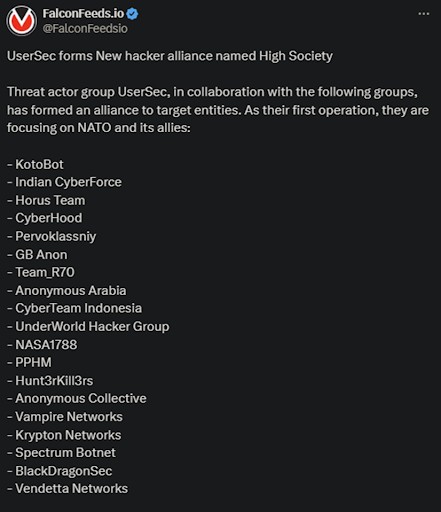

Una delle ultime alleanze è High Society che con attacchi mirati, motivati ideologicamente o politicamente, promuove gli obiettivi russi e comprende i gruppi: UserSec, KotoBot, Indian CyberForce, Horus Team, CyberHood, Pervoklassniy, GB Anon, Team_R70, Anonymous Arabia, CyberTeam Indonesia, UnderWorld Hacker Group, NASA1788, PPHM, Hunt3rKill3rs, Anonymous Collective, Vampire Networks, Krypton Networks, Spectrum Botnet, BlackDragonSec, Vendetta Networks e in ultimo la Cyber così come rilevato da FalconFeeds.io. Ultima ma non meno importante la Cyber Army of Russia attiva con molteplici attacchi informatici contro gli Stati Uniti e i servizi pubblici europei, e in grado di infiltrarsi e nel distruggere sistemi essenziali.

Alleanze di questo tipo sono potenzialmente in grado di rappresentare una minaccia per le strutture pubbliche o le infrastrutture critiche. Gli hacktivisti soprattutto hanno un ruolo significativo all’interno dei conflitti e delle allenze fisiche in essere, ponendo grandi sfide ai paesi. Spesso gli attacchi, data leaks o data breach fanno parte di campagne di propaganda, che si insinua con le stesse tattiche delle nazioni in conflitto e che spesso riguarda la reputazione o una semplice la compensazione, ovvero ritorcendo contro l’avversario il suo stesso argomento.

Gli USA rimangono un obiettivo primario soprattutto anche perché sostengono Israele. Altra alleanza invece significativa è quella dei gruppi che sostengono la causa palestinese, basata su un’ideologia molto più solida. Dall’latra parte – sottolinea CYFIRMA – sembrano esserci molti meno gruppi che si oppongono alla Palestina, (sarebbe comunque come sparare sulla croce rossa).

Sembra che l’Europa di oggi non piaccia nemmeno al New York Times. Le sue parole sono schiette: “nessuna delle prime 15 aziende digitali al mondo è europea. Questa non è solo un’umiliazione. Significa anche che l’Europa ha poco da cui costruire una ripresa economica credibile […] La loro politica economica è più transazionale: taglieranno le bollette del riscaldamento”.

Sono parole dure, difficili da leggere eppure, qualche fondo di verità lo possiamo trovare tutti. “ La maggior parte degli europei” continua il New York Times “non sono consapevoli di essere stati arruolati in un progetto che ha come punto finale l’estinzione di Francia, Germania, Italia e del resto delle nazioni storiche europee come unità politiche significative.Bruxelles ha potuto conquistare il consenso al suo progetto solo nascondendone la natura. La generazione più giovane europea sembra aver capito la dissimulazione. Siamo solo all’inizio delle conseguenze”.

“Le preoccupazioni dell’Europa sono più vicine al mondo delle rivolte per il pane del XVIII secolo che a quello del XX secolo di Save the Whales”

_Christopher Caldwell, New York Times, 23 giugno 2024

Torniamo alla Germania: un paese che – secondo l’ex ambasciatore francese Claude Martin – viene sostenuto in prospettiva anti-russa ma anche anti-cinese e siccome il mercato cinese è indispensabile all’economia tedesca, di seguito è stata colpita la Germania, ma non a caso. La Germania – la più grande economia europa e potenza nelle esportazioni mondiali, seguita da Francia e Italia – sta attraversando, a causa del conflitto russo-ucraino – un grave rallentamento economico che è stato provocato da un calo delle esportazioni verso la Cina, dagli alti prezzi dell’energia e dall’aumento della spesa militare. La chiave di questo problema è nello storytelling di propaganda che modifica le percezioni di una cultura lontana da noi mille anni luce e della quale si vuole contenere l’influenza a costo di danneggiare economie e relazioni.

Di fatto, ancora una volta, l’establishment tedesco, in sintonia con gli Stati Uniti, è stato uno dei più grandi sostenitori della rottura dei suoi legami energetici con la Russia che forniva il 55% del suo gas. Anche se questo rischia di portare alla totale fine dell’economia e dell’industria tedesca in nome della democrazia. Non solo, si è deciso anche di chiudere anche le ultime tre centrali nucleari del paese (2023), a causa di un odio di lunga data nei confronti dell’energia nucleare. Tuttavia, a causa del rallentamento dell’economia il paese ha registrato una diminuzione del 10% delle emissioni, producendo energia rinnovabile. Questo non ha escluso l’acquisto di gas da altre nazioni con prezzi più alti e, tra l’incertezza che regna tra i cittadini, bisognerà ricalcolare tutto alla fine della recessione. Ma l’idea è che la Germania non cambierà rotta, senza discorsi fattuali all’interno del proprio governo, dato che è stata avviata la pianificazione di un graduale smantellamento della rete di distribuzione del gas del Paese, anche se non scomparirà del tutto.

Ritornando alla Cina: “Se possiamo rammaricarci del suo regime, che non si evolve nella giusta direzione” afferma Claude Martin in un’intervista del 2018, “dobbiamo tuttavia rispettare la sua sovranità, non cercare di imporgli il nostro sistema politico con la forza e, soprattutto, non commettere l’errore politico che mirerebbe a “contenerlo”, “punirlo” o “costringerlo” a cambiare la sua politica, nell’illusione di poterlo così avvicinare ai nostri “valori”.

“Le sanzioni – continua Martin – non hanno avuto effetto sulla Cina in passato, ma la vendita di armi a Taiwan ha portato a delle serie conseguenze”. La politica delle sanzioni è stata infatti “percepita in Cina come una “politica dell’Occidente”, nella quale l’Europa ha perso ogni visibilità. Da allora, l’Unione non è mai riuscita a convincere Pechino che avevamo la nostra identità e i nostri interessi”.

Con la nostra incapacità di esistere, di parlare e di difenderci da soli, abbiamo facilitato il lavoro della nuova leadership cinese.

_Claude Martin

Poi c’è Marina Le Pen, non dimentichiamo che in passato dichiarò che se avesse vinto all’Eliseo avrebbe fatto uscire la Francia dalla NATO. Attualmente sembrerebbe improbabile.

A tutto questo si aggiunge ciò lo storico Giulio Sapelli chiama “il fallimento più grande della seconda metà del Novecento”, che porta al “vuoto europeo, che crea l’inevitabile duopolio Usa-Russia, è una forza centrifuga inevitabile provocata dall’assenza di questo specifico dell’Europa, che non è né unita, né armata”.

Per questo probabilmente Macron ha provato a trattare con la Cina come un paese indipendente e sovrano – prendendo distanza dalle politiche americane – senza ostilità, cercando anche di far rispettare gli impegni. L’Italia dalla sua invece, si è rifiutata di portare avanti il progetto delle “Nuove vie della seta”, rifiutandone l’obiettivo, ovvero l’aggiramento delle regole della cooperazione internazionale stabilite anche dall’Unione.

E se l’Europa è senza esercito ha bisogno anche di hacker: ancora nel 2024 si trova sotto attacco e i suoi sistemi sono continuamenti violati da esperti informatici che probabilmente si tengono ben nascosti nei sistemi per diversi mesi senza essere rilevati e questo gli permette di agire indisturbati nel momento più adatto. Sono stati installati spyware (come l’israeliano Pegasus), sono state intercettate conversazioni top secret, che poi gli avversari utilizzano come parte della “guerra dell’informazione”. Non c’è dubbio che la Francia già vittima di un’ondata di attacchi a marzo, debba mettere in sicurezza i suoi sistemi per l’arrivo dei Giochi Olimpici, non vorremmo sperimentare un altro Olympic Destroyer. Dopo Olaf Scholz, vittime sono state anche la Polonia e la Repubblica Ceca, fino a quando un attacco al Ministero della Difesa britannico il 7 maggio ha fatto trapelare i dati personali di migliaia di soldati.

Anche l’Italia ha bisogno di hacker, ma li sa più riconoscere o coltivare? Gli hacker non sono solo stati partoriti al MIT. Negli anni ‘90 l’hacking era abbastanza popolare nel nostro Paese (anni in cui Raoul Chiesa navigava già da tempo in rete), grazie anche alla diffusione della cultura cyberpunk (per chi crede che sia nato con un video game) di cui la rivista milanese “Decoder” si fece portavoce e che raccoglieva personaggi del mondo underground come Franco Bifo Berardi, Tommaso Tozzi e Raf Valvola Scelsi. Il primo Hackmeeting italiano fu tenuto nel 1998 e Internet era un luogo da difendere. Raf Valvola Scelsi, che ho contattato tempo fa mi disse che Bruce Sterling affermò che in quegli anni l’Italia era più avanti di tutti gli altri. Poi, cosa è successo?

Rispondo con le parole di Bruce Sterling,

“È difficile dirlo, ma è ovvio che la società italiana sta invecchiando. La demografia degli anziani è oggi culturalmente dominante in Italia e probabilmente rimarrà tale. Quindi è piuttosto difficile essere giovani, trovare alcuni amici giovani ribelli, impadronirsi di un edificio e dichiarare che il mondo sta andando nella tua direzione”. Ma attenzione, non si tratta solo di dissidenti ma persone “pronte a sporcarsi le mani” data la loro “sensibilità culturale pragmatica e orientata alla sopravvivenza”.

Oggi ad esempio “il cyberpunk tende ad essere chic”, perdendo la sua vera natura, che è un mondo fatto di persone che non si deprimono e si arrendono “sanno come far fronte alle loro vite, non importa quanto tecnicamente strane, annodate e peculiari” siano. Oggi la maggior parte delle persone che stanno davanti ad uno schermo si sentono Superman, tuttavia “lontani dallo schermo sono ciechi”.

Il nostro pregio è quello di saper bene come conservare il passato. Oggi dovremmo anche impegnarci ad immaginare il futuro, senza temere i territori inesplorati.

“Stay away from people who act like a victim in a problem that they have created, spend more time with people with whom you have a common future, instead of a common past”.

_ Bishop Dale C. Bronner

Due libri da leggere sotto l’ombrellone:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…